Xifrat d’una màquina virtual Hyper-V amb BitLocker

Una de les característiques noves que aporta el hipervisor Microsoft Hyper-V en la seva versió 2016 és la possibilitat de xifrar les màquines virtuals. D’aquesta manera queden fora de l’abast de mirades curioses que no hi haurien de ser.

Potser us preguntareu, per què cal xifrar una màquina virtual? Quin sentit té xifrar un servidor? Jo em vaig fer aquestes preguntes, fins que vaig veure el motiu. La meva reacció va ser, com és que no s’ha fet fins ara això!

Posem-nos en situació. Tenim una xarxa amb una granja de virtualització on es van desplegant màquines virtuals. Entre elles, els controladors d’Active Directory, bases de dades, servidors de fitxers…. Vaja el normal.

Fem una mica de retrospectiva i imaginem el mateix entorn sense una granja de virtualizació. Un rack de servidors físics, amb el servidor d’Active Directory, el de base de dades, el de fitxers…. Tot dins el Centre de Dades.

En tot el sistema prima la seguretat, naturalment:

- Per la part lògica, s’han desactivat i securitzat els comptes d’administradors locals. L’arrancada dels servidors és només pels discs durs, no es permet l’arrancada des de USBs, CD’s o xarxa, etc….

- Per la part física, per accedir al Centre de Dades on hi ha els servidors físics o la granja de virtualització, cal accedir-hi mitjançant una porta d’accés controlada.

És a dir, no qualsevol hi pot accedir. Fins aquí tot correcte oi?

Anem a fer de dolentots. Vull copiar l’Active Directory per fer malifetes, per exemple força bruta contra comptes d’usuaris. Qui diu l’Active Directory, diu el servidor de bases de dades, per copiar la informació de la base de dades i extreure-la de l’empresa, el servidor de fitxers, etc… En passen moltes pel cap de la gent i, com a responsables de TI, heu de valorar-les i posar-hi els entrebancs que hi corresponguin.

Tornant al nostre Centre de Dades per fer aquestes operacions, comencem pel que seria un entorn físic.

- Primer hauria de poder accedir físicament al Centre de Dades.

- Apagar el servidor que vull copiar o fer malifetes.

- Trobar una vulnerabilitat a la BIOS, etc… Que em permetés arrancar el servidor físic (amb el que tarden en inicialitzar el maquinari).

- Arrancar des d’un USB o CD. Que hauré preparat prèviament amb els controladors correctes d’almenys la controladora d’emmagatzematge. No seria pas el primer que arranca amb un dispositiu USB i no troba els discs…

- Endollar un disc dur extern al servidor i realitzar la còpia de la maquineta.

- Apagar i tornar a arrancar amb normalitat. Si, i ningú s’ha assabentat que el servidor d’Active Directory, Base de dades, etc… Porta sense funcionar 4 hores oi?

Vaja, que és un entorn “segur” en l’aspecte físic.

I en l’entorn virtual? Aquí canvia el joc, ja sigui VMware o Hyper-V.

Ja no fa falta accedir físicament al Centre de Dades, només cal tenir accés a la consola del hipervisor. (Suposem que som un operador del sistema). Si vull copiar una màquina virtual:

- Amb la màquina engegada, només em cal fer una instantània d’ella.

- Una exportació de la instantània a una ubicació d’emmagatzematge diferent.

- Copiar la màquina virtual resultant.

- Arrancar la màquina amb un CD, per canviar la contrasenya d’administrador, o bé connectar el disc dur a una altra màquina i voilà, ja tinc accés a la informació.

Bé, acabem de fer una operació diguem una mica delicada, per l’empresa, és clar. Si això passa en el nostre entorn habitual, més o menys tots ens coneixem. El normal també és haver signat els documents de confidencialitat i propietat intel·lectual, que ens lliguen a procurar per l’empresa, no perquè no puguem endur-nos la informació, però si perquè l’empresa ens pugui reclamar danys i perjudicis per les nostres males accions.

Però quan la màquina està ubicada a un Centre de Dades públic? Què pot passar? … Ho deixo a l’aire, traieu vosaltres mateixos les conclusions.

Xifrar màquines virtuals amb BitLocker sobre l’Hyper-V de Microsoft Windows 10 o Windows Server 2016.

De mica en mica en altres entrades, ja aniré complicant l’entorn. En aquesta entrada ens centrem amb el xifrat d’una màquina virtual.

Per això, és requereix que la màquina física que suporta el hipervisor disposi del xip TPM, que permet emmagatzemar la clau de xifrat en el maquinari.

El laboratori el faré amb un equip portàtil que disposa del xip TPM. L’equip té instal·lada una versió de Microsoft Windows 10 (sí, les versions de Windows 10 també permeten xifrar les màquines virtuals, l’hipervisor és el mateix que en Windows Server 2016). Comencem!

Obrim l’administrador de màquines virtuals. Recordeu, Inici, a l’apartat de buscar escriure Hyper.

Des de l’administrador de màquines virtuals, crear una nova màquina virtual.

Indicar un nom a la màquina virtual, allà on la volem allotjar i clicar el botó Següent.

Seleccionar la generació de la màquina virtual. La característica de xifrat només està disponible en la segona generació, per tant, seleccionar 2a generació i clicar el botó Següent.

Quantitat de memòria RAM i si la màquina virtual ha d’utilitzar memòria dinàmica o no. Clicar el botó Següent per continuar.

Configuració de la connexió de xarxa. Deixar com es vulgui i clicar el botó Següent.

Indicar les característiques del disc dur virtual i clicar el botó Següent.

Instal·lar el sistema operatiu ara o més endavant. Seleccionar més endavant per acabar d’afinar la configuració de la màquina virtual i clicar el botó Següent.

Resum de la configuració de la màquina virtual. Clicar el botó Finalitzar per aplicar-la.

Amb la nova màquina virtual creada, botó dret del ratolí damunt d’ella i clicar a Configuració.

Clicar a l’apartat de seguretat, on es configura el UEFI, és aquí on es configura la possibilitat d’utilitzar el xip TPM de la màquina física amb la màquina virtual. Clicar el piscu d’habilitar el mòdul TPM. Al fer-ho també se’ns ofereix la possibilitat de xifrar el trànsit de migració de la màquina virtual. Aquest punt el deixem per més endavant.

Acabar de configurar la màquina virtual segons les necessitats del sistema operatiu: afegir una ISO per la seva instal·lació, configurar l’arrancada a la unitat ISO, afegir més processador, etc….

L’objectiu és disposar d’una màquina virtual amb el sistema operatiu Microsoft Windows Server 2016 acabat d’instal·lar.

Comprovar que es pot accedir a la informació d’una màquina virtual per “mètodes aliens”

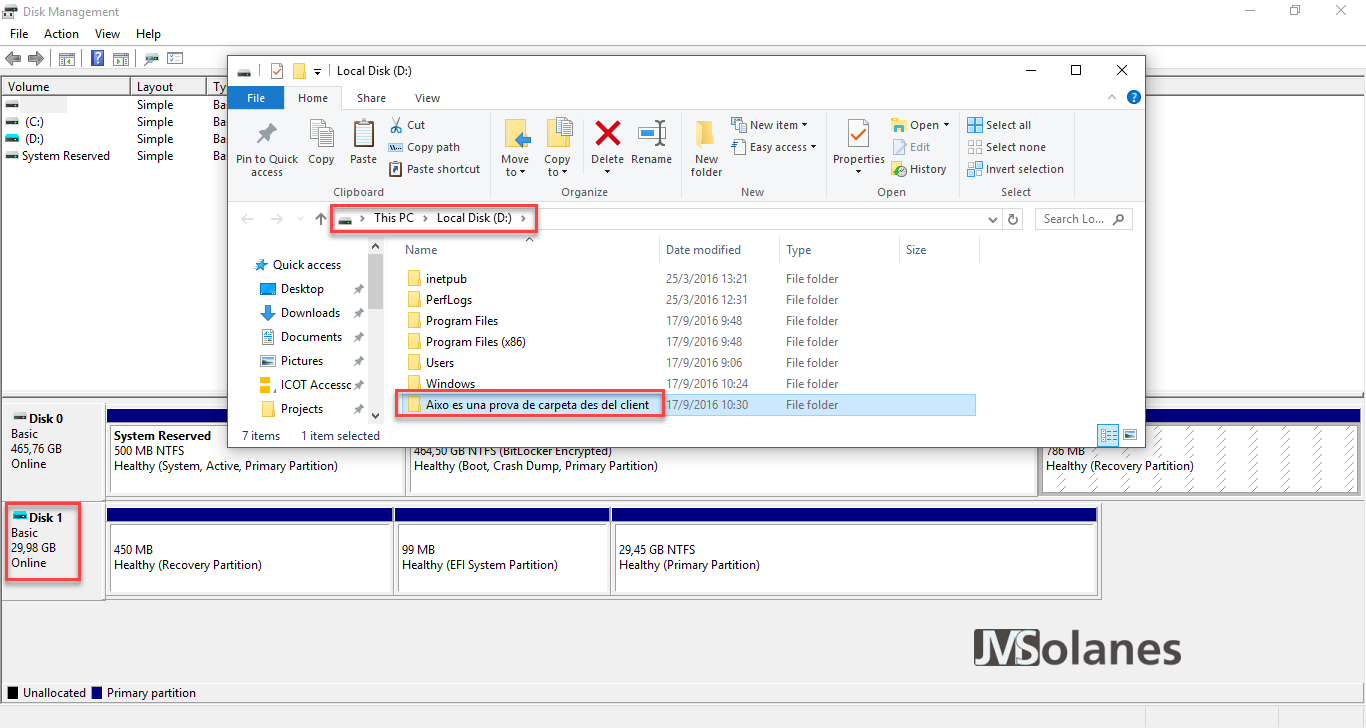

Apaguem la màquina virtual i, per exemple, connectem el seu disc dur al propi Windows client o a un Linux.

En el Windows, des de l’administrador de disc, menú Acció, clicar a Connectar disc VHD. Seleccionar el disc VHD de la màquina virtual que disposem.

El disc es carrega i se li assignen les unitats sense cap tipus de problema. Es pot crear una carpeta nova, copiar el contingut, etc…

Desmuntant el disc dur virtual (recordeu, botó dret damunt del disc i clicar a desmuntar VHD) i tornant a engegar la màquina virtual.

Trobem les modificacions que hem fet al disc sense cap tipus d’inconvenient. Lleig, hem accedit al disc saltant-nos tots els nivells de seguretat.

En el Kali, muntem la unitat de disc i sí, també tenim accés a la informació!

Xifrar la màquina virtual Microsoft Windows Server 2016 amb BitLocker sobre Hyper-V

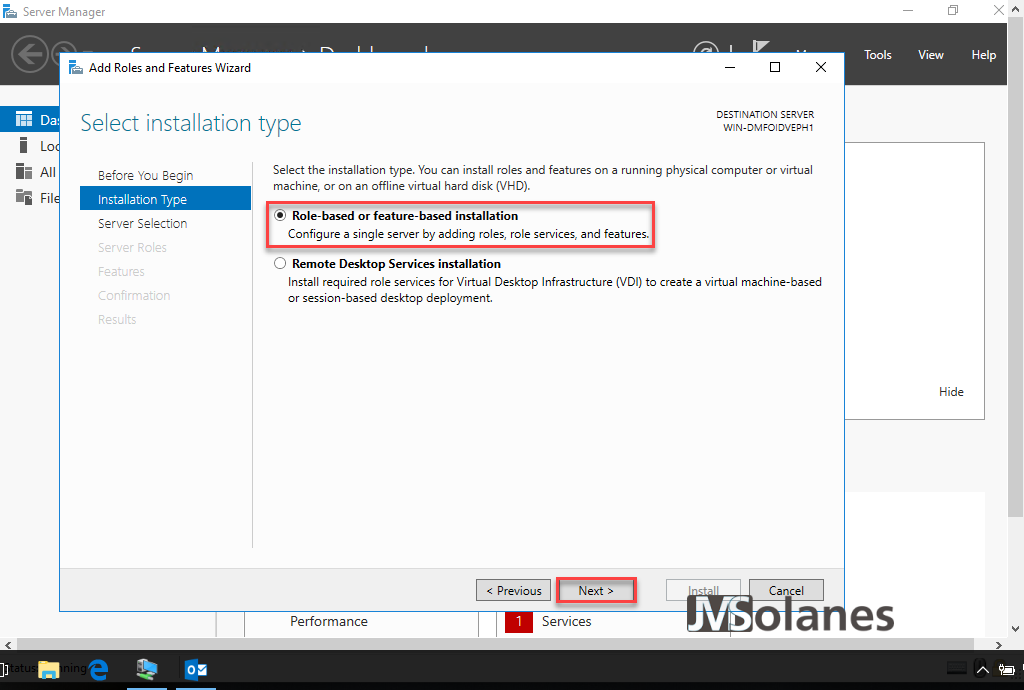

Primer que tot, cal habilitar la característica en el servidor. Des de l’Administrador del Servidor, clicar a Afegir rols i característiques.

Seleccionar instal·lació basada en rol o característica i clicar el botó Següent.

Seleccionar l’equip on fer el desplegament i clicar el botó Següent.

El xifrat no és un rol, és una característica, per tant, saltem l’apartat de rols clicant el botó Següent.

Seleccionar el piscu de Xifrat de disc de BitLocker, acceptar la instal·lació de la resta de característiques necessàries. Clicar el botó Següent per continuar.

Resum de la instal·lació. Caldrà reiniciar la màquina, es pot marcar el piscu de reiniciar automàticament. Clicar el botó Instal·lar.

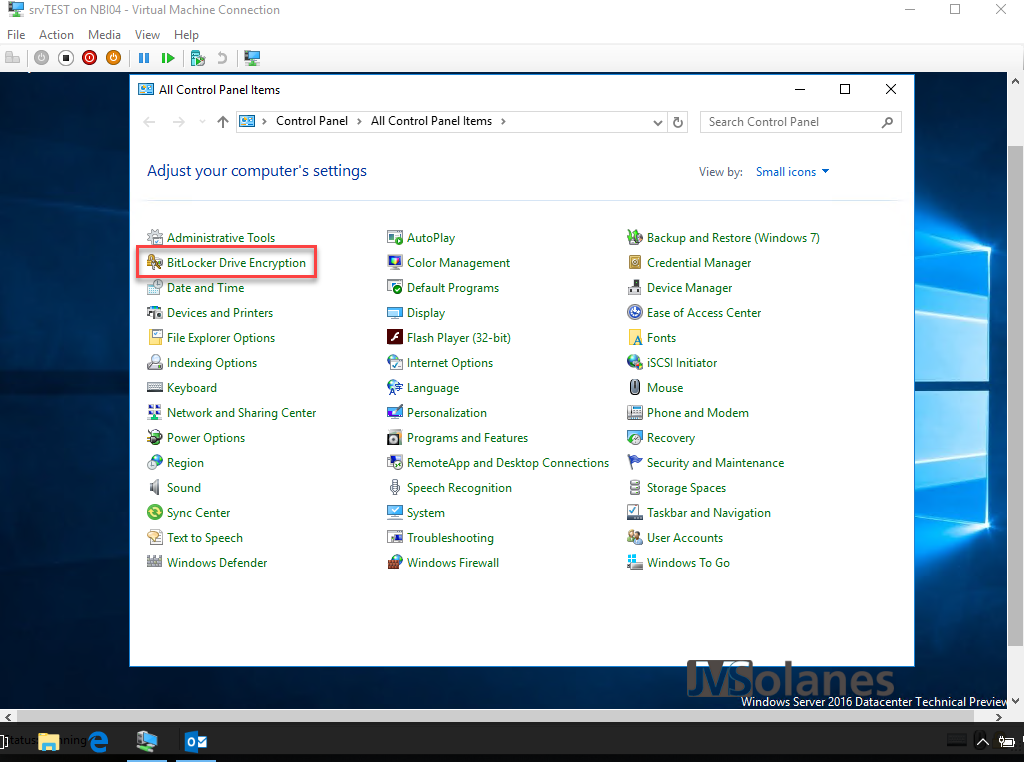

Arrancada la màquina virtual, accedim al tauler de control. Botó dret damunt el botó Inici i clicar a Tauler de control.

En ell apareix una nova opció: Xifrat de la Unitat amb BitLocker. Clicar-la!

De moment està desactivada. El primer que hem de fer és comprovar la configuració del xip TPM. Clicar a l’opció situada a la banda esquerra inferior d’Administració TPM.

Si tot és correcte, s’ha d’indicar que el TPM està preparat per ser utilitzat. Tancar l’administrador del TPM.

Tornant a l’apartat de Xifrat d’Unitats BitLocker, simplement, clicar a Habilitar el xifrat a la unitat C.

Upss. No puc acabar com voldria aquesta entrada perquè no em funciona, però tranquils, no és cosa del Windows Server 2016.

M’haureu de perdonar, però en aquests moments no puc activar el BitLocker en una màquina virtual per un problema amb la versió Microsoft Windows 10 del sistema operatiu amfitrió que estic utilitzant. No obstant, un cop habilitat el xifrat i guardada la clau de desxifratge en una unitat per si les mosques, no cal fer-hi res més. El sistema a l’arrencar automàticament es posa en contacte amb el xip TPM que li proporciona la clau de desxifrat i arrenca el sistema operatiu com qualsevol altre.

Ara bé, si s’intenta muntar aquest disc dur virtual, encara que sigui al mateix ordinador amfitrió de la màquina virtual, o en un altre equip; la informació ja no és accessible. Amb un Windows compatible amb el xifrat, demanarà la clau de desxifrat de BitLocker. Amb un altre sistema operatiu, simplement veurà un disc dur amb una partició il·legible. Sí, aquesta partició és pot destruir i perdre la informació, però el què no es podrà fer és llegir-la ni copiar-la.

T’ha agradat l’article? El pots compartir a les xarxes socials. També pots deixar la teva opinió, comentari o suggeriment. Gràcies!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg