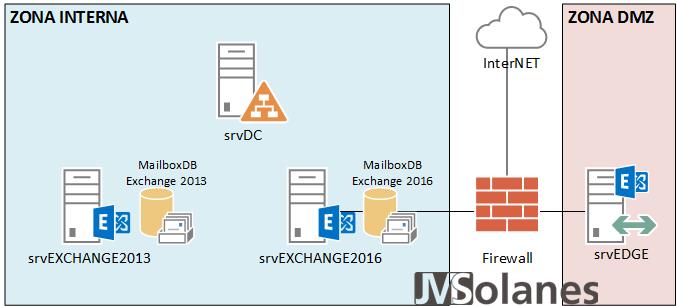

Servidor Edge (perimetral) de Exchange

El servidor edge de Microsoft Exchange té la funció de gestionar tot el trànsit d’entrada i sortida de correu electrònic cap i des d’Internet, evitant, d’aquesta manera, exposar els servidors interns de correu (que no d’accés de bústies), directament a Internet.

El servidor edge minimitza la superfície d’atac des d’Internet, en quan al protocol de correu electrònic.

Per tant, és el servidor on s’han d’aplicar tots els filtres i contramesures per evitar l’spam, virus i altres elements indesitjables. Assegurant que el què entra a la xarxa ja va net i evitant sobrecarregar els servidors de bústies i d’accés.

Ara bé, per la seva naturalesa, requereix d’una configuració especial perquè tot funcioni correctament. El diagrama mostra una configuració típica d’Exchange. El servidors interns s’ubiquen a la xarxa interna, com no. El servidor edge (perimetral) s’ubica a la xarxa de DMZ, habilitant uns ports i adreces IP concretes perquè es puguin comunicar els servidors de correu electrònic intern amb el edge. Aquest apartat l’hem de tenir molt clar, què és on es falla normalment en la configuració d’aquesta arquitectura.

A banda dels ports TCP 50636 i el 25, es requereix el que s’anomena SUBSCRIPCIÓ PERIMETRAL. No és res més que la creació mitjançant assistents de la relació de confiança i connectors de transport entre els servidors interns de Microsoft Exchange i el servidor edge (perimetral).

I sí, és important l’ús dels certificats ja què les comunicacions van xifrades amb aquests, per tant, qualsevol variació en els certificats d’aquesta relació farà que deixi de funcionar l’invent.

Preparar servidor edge (perimetral) de Exchange 2013/2016

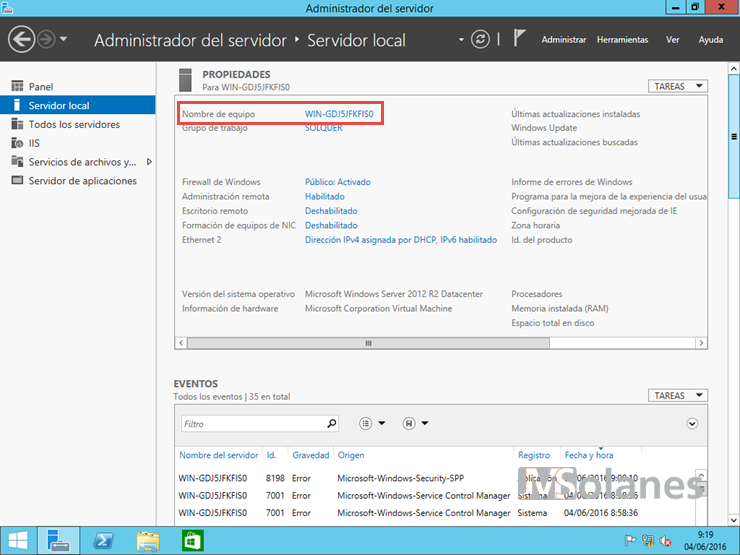

Partint d’un servidor amb Windows Server 2012 R2, fora del domini, amb la característica del .NET Framework 3.5 i actualitzat fins a les dents, procedim a preparar-lo per actuar com a perimetral de correu electrònic.

Repeteixo que és important que l’equip NO estigui al domini, no hi ha de ser per a res! Recordem que és un servidor que s’ubica a la zona desmilitaritzada (DMZ) i és el que està exposat als perills d’aquest món.

Ara bé, es necessiten modificar certs paràmetres perquè la cosa funcioni. El primer, el sufix de l’equip, aquí ha de contenir el nom FQDN complet, amb el domini inclòs. Per fer-ho, des de l’Administrador del servidor, clicar a Servidor Local.

Cal canviar el nom de l’equip, clic damunt el nom de l’equip.

Des de la pantalla de nom d’equip, clicar el botó Canviar.

Indicar el nom correcte per aquest equip, el què vulgueu. En el meu cas he posat srvedge.

A l’apartat de grup de treball indicar un de descriptiu que no sigui el domini. Per exemple, DMZ, WORKGROUP, LIMBO, etc…

Quan es tingui definit aquest apartat, clicar el botó Més per modificar el FQDN de la màquina.

Introduir el nom FQDN amb el domini intern on està instal·lat l’entorn Exchange. Desmarcar el piscu de canviar el sufix DNS principal quan es canviï la pertinença al domini. Clicar el botó Acceptar.

Clicar Acceptar de nou per aplicar les modificacions de nom de l’equip. S’informa que hem canviat el grup de treball, clicar el botó Acceptar. S’informa que s’ha de reiniciar l’equip per aplicar els canvis, clicar el botó Acceptar. Clicar el botó Tancar per continuar. Clicar el botó Reiniciar ara per aplicar els canvis realitzats. Quin estrès, oi?

Amb la màquina reiniciada, es pot comprovar que s’ha canviat correctament el nom de la màquina i el grup de treball. Des de l’administrador del servidor, clicar a Servidor local.

Instal·lació servidor edge (perimetral) de Exchange 2013/2016

Procedir a la instal·lació dels binaris corresponents al rol de edge (perimetral) de Exchange. Carregar la imatge ISO de la instal·lació. Obrir una consola de sistema amb privilegis d’administrador i, des de la unitat on hi ha carregada la imatge ISO de la instal·lació, executar la comanda:

setup /mode:install /roles:et /installwindowscomponents /IAcceptExchangeServerLicenseTerms

Deixar que faci fins acabar, quan s’informa que tot ha estat correcte. És quan cal reiniciar l’equip per aplicar els canvis.

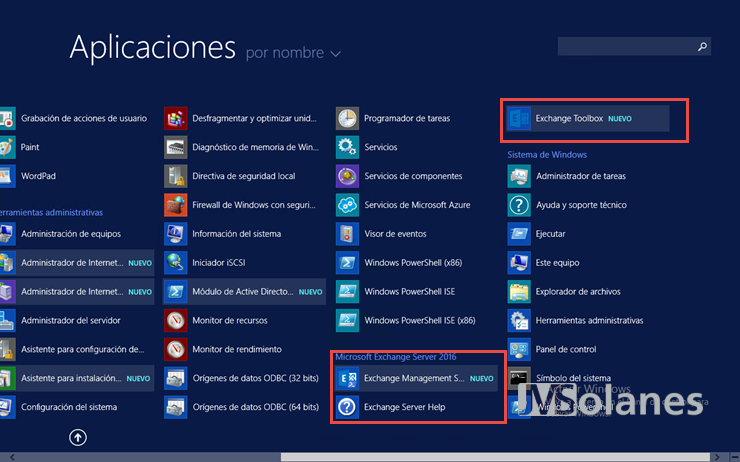

Reiniciat l’equip, en el menú d’inici (tecla Windows, clicar icona de fletxa avall), es poden veure tres noves aplicacions instal·lades:

- Exchange Management Shell. Per accedir a la PowerShell d’Exchange per la configuració concreta del servidor Edge.

- Exchange Server Help. El fitxer d’ajuda del servidor Exchange.

- Exchange Toolbox. Molt útil per veure el contingut, i si funcionen bé, de les cues de correu electrònic.

Configurar la subscripció perimetral de l’organització Exchange amb el servidor Edge

Clicar a Exchange Toolbox per comprovar les cues. En principi no n’hem de tenir cap, ja què encara no s’ha configurat el servidor edge (perimetral) amb l’organització d’Exchange.

Clicar a Visor de cua per veure les cues.

Només en trobem una per defecte.

En el servidor edge (perimetral) que s’acaba de desplegar, iniciar la PowerShell d’Exchange. Comprovar les subscripcions actuals del servidor amb la comanda:

get-edgesubscription

Per anar bé, no ha de retornar res.

Comprovar que el dia i l’hora del servidor edge (perimetral) es correspon amb els servidors de correu Exchange i Controladors de Active Directory de dins la xarxa.

Iniciar la subscripció perimetral, en el servidor edge (perimetral), es crea el fitxer amb les dades de configuració. Escriure la següent comanda on c:\subscription.xml correspon al nom del fitxer que s’ha de copiar al servidor de correu per continuar la subscripció:

new-edgesubscription -FileName C:\Subscription.xml

Anar a un dels servidors interns de Exchange. Copiar fitxer, que s’ha generat en el servidor edge, en alguna carpeta accessible.

Abans de continuar, també convé saber exactament el nom del lloc de Active Directory, on està ubicat el servidor de correu electrònic amb el què es vol crear la subscripció perimetral. Des de l’administrador del servidor, accedir al menú Eines de la part superior dreta, clicar a Llocs i Serveis de Active Directory.

Desplegar l’arbre de carpetes de Llocs per visualitzar els possibles llocs de Active Directory creats. En la foto només apareix el Default-First-Site-Name. En prenem nota!

També és necessari que els servidors de Exchange puguin resoldre per FQDN el nom del servidor edge (perimetral). Assegurar-ho mitjançant la creació del corresponent registre A al DNS del domini o bé manualment a cada servidor modificant el fitxer HOSTS. Personalment prefereixo tenir-ho tot controlat per DNS.

En aquest cas, des de l’administrador del servei de DNS, botó dret damunt el nom del domini FQDN i clicar a amfitrió nou (A o AAAA).

Indicar el nom del servidor i l’adreça IP corresponent a la xarxa de DMZ. Clicar el botó Afegir amfitrió per aplicar els canvis.

El registre es crea correctament. Clicar el botó Acceptar per tancar i el botó Fet per finalitzar l’assistent de creació d’un registre amfitrió al DNS.

Tenir en compte la configuració del tallafocs del servidor edge que permeti passar el trànsit provinent del servidor de correu electrònic. Per fer-ho correctament hauria de limitar-se als ports de la subscripció perimetral. Es pot fer per una regla d’entrada.

Accedir al tauler de control. Botó dret damunt del botó INICI i clicar a Tauler de control.

Clicar a Firewall de Windows.

Clicar a Configuració avançada.

Clicar a regles d’Entrada per seleccionar-lo. Un cop seleccionar amb el botó dret damunt del mateix nom i clicar a Nova regla.

S’inicia l’assistent de configuració de regles del tallafocs. Seleccionar Personalitzada i clicar el botó Següent.

Seleccionar tots els programes i clicar el botó Següent.

A tipus de protocol, seleccionar TCP. A Port local: Ports específics i a l’opció de port indicar el 25, 50636. Clicar el botó Següent per continuar.

En el filtre d’adreces IP, a l’apartat d’adreces remotes, seleccionar aquestes adreces IP i afegir l’adreça IP del/s servidors d’Exchange que es podran comunicar amb el servidor edge (perimetral). Clicar el botó Següent per continuar.

Seleccionar Permetre la connexió i clicar el botó Següent.

Indicar quan s’aplica la regla, es poden deixar habilitades les tres zones: Domini, Privat i públic. Clicar el botó Següent.

Especificar un nom descriptiu per la regla, per exemple. Servidor Exchange a Perimetral. Clicar el botó Finalitzar per crear la regla.

En principi amb aquesta regla en tenim suficient, el problema ve que si es vol provar la connectivitat el tallafocs bloquejarà el protocol ICMP. Per evitar-ho es pot crear una nova regla permetent aquest protocol des de la xarxa interna.

Comprovar que es resolt i s’arriba correctament des del servidor de correu Exchange al servidor edge (perimetral) mitjançant un PING al nom FQDN. Recordo que si s’havia intentant comprovar abans el nom i aquest no es resolia correctament caldrà buidar la memòria cau de DNS:

ipconfig /flushdns ping srvedge.solquer.local

Obrir la PowerShell d’Exchange per realitzar la configuració de la subscripció perimetral. Tenir clar la ubicació del fitxer que s’ha generat anteriorment i el nom del lloc on hi ha els servidors de Exchange. Escriure la comanda:

New-EdgeSubscription -FileData ([byte[]]$(Get-Content -Path "E:\Subscripcio.xml" -encoding Byte -ReadCount 0)) -Site Default-First-Site-Name

Es crea la subscripció perimetral llançant un avís que es requereix que existeixi comunicació entre els servidors de correu i el servidor edge (perimetral).

Comprovem que funciona la subscripció amb la comanda forçant que ho torni a sincronitzar tot:

start-edgesynchronization -ForceFullSync

El resultat ha de ser amb Success i s’han de veure elements afegits, esborrats o actualitzats:

Comprovar que s’han creat els connectors corresponents. Obrir la consola d’administració d’Exchange. Recordeu que és https://nom_del_servidor/ecp. Localitzar Flux de correu i connectors d’enviament.

S’han de trobar dos nous connectors que comencen amb el nom EdgeSync:

- EdgeSync – Default-First-Site-Name to Internet – Des de dins cap al servidor perimetral.

- EdgeSync – Inbound to Default-Fist-Site-Name – Des de Internet cap als servidors interns.

Si és així, enhorabona, ja teniu la subscripció perimetral configurada.

Deixo per una propera entrada el troubleshooting, o resolució de problemes, amb la subscripció perimetral. Més que res perquè es mereix un capítol a banda per entendre-ho bé què pot fallar i com solucionar-ho.

T’ha agradat l’article? El pots compartir a les xarxes socials. També pots deixar la teva opinió, comentari o suggeriment. Gràcies!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg