Servidor Edge (perimetral) de Exchange

El servidor edge de Microsoft Exchange tiene la función de gestionar todo el tráfico de entrada y salida de correo electrónico hacia y desde Internet, evitando, de esta manera, exponer los servidores internos de correo (que no de acceso de buzones), directamente a Internet.

El servidor edge minimiza la superficie de ataque desde Internet, en cuanto al protocolo de correo electrónico.

Por lo tanto, es el servidor donde se deben aplicar todos los filtros y contramedidas para evitar el spam, virus y otros elementos indeseables. Asegurando que lo que entra en la red ya va limpio y evitando sobrecargar los servidores de buzones y de acceso.

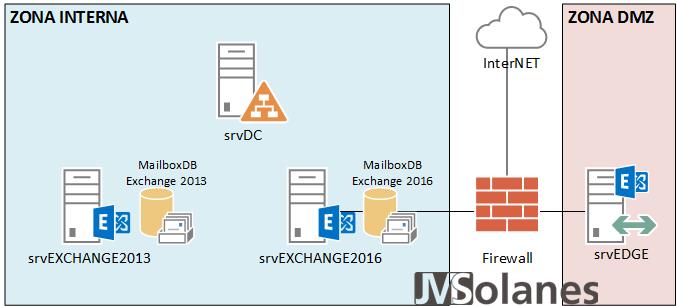

Ahora bien, por su naturaleza, requiere de una configuración especial para que todo funcione correctamente. El diagrama muestra una configuración típica de Exchange. Los servidores internos se ubican en la red interna, como no. El servidor edge (perimetral) se ubica en la red de DMZ, habilitando unos puertos y direcciones IP concretas para que se puedan comunicar los servidores de correo electrónico interno con el edge. Este apartado lo debemos tener muy claro, que es donde se falla normalmente en la configuración de esta arquitectura.

Aparte de los puertos TCP 50636 y el 25, se requiere lo que se llama SUSCRIPCIÓN PERIMETRAL. No es más que la creación mediante asistentes de la relación de confianza y conectores de transporte entre los servidores internos de Microsoft Exchange y el servidor edge (perimetral).

Y sí, es importante el uso de los certificados ya que las comunicaciones van cifradas con estos, por lo tanto, cualquier variación en los certificados de esta relación hará que deje de funcionar el invento.

Preparar servidor edge (perimetral) de Exchange 2013/2016

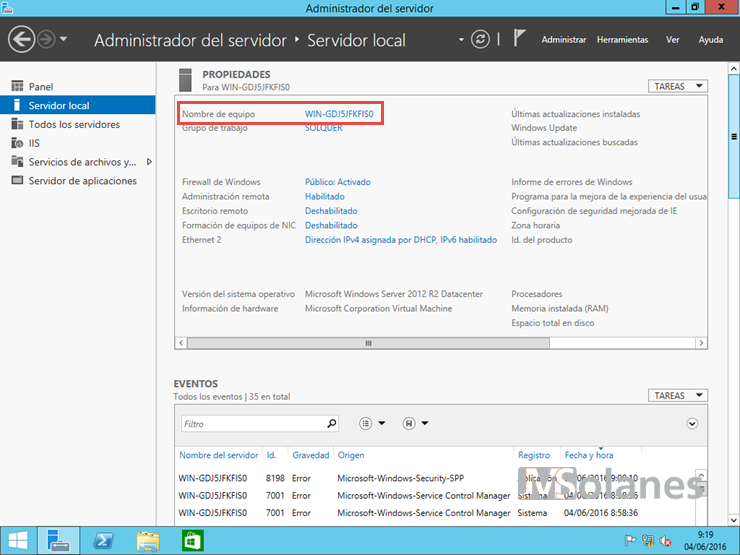

Partiendo de un servidor con Windows Server 2012 R2, fuera del dominio, con la característica del .NET Framework 3.5 y actualizado hasta los dientes, procedemos a prepararlo para actuar como perimetral de correo electrónico.

Repito que es importante que el equipo NO esté en el dominio, ¡no debe estar para nada! Recordemos que es un servidor que se ubica en la zona desmilitarizada (DMZ) y es el que está expuesto a los peligros de este mundo.

Ahora bien, se necesitan modificar ciertos parámetros para que la cosa funcione. El primero, el sufijo del equipo, aquí debe contener el nombre FQDN completo, con el dominio incluído. Para hacerlo, desde el Administrador del servidor, hacer clic en Servidor Local.

Hay que cambiar el nombre del equipo, hacer clic sobre el nombre del equipo.

Desde la pantalla de nombre de equipo, hacer clic en el botón Cambiar.

Indicar el nombre correcto para este equipo, el que queráis. En mi caso he puesto srvedge.

En el apartado de grupo de trabajo indicar uno de descriptivo que no sea el dominio. Por ejemplo, DMZ, WORKGROUP, LIMBO, etc…

Cuando se tenga definido este apartado, hacer clic en el botón Más para modificar el FQDN de la máquina.

Introducir el nombre FQDN con el dominio interno donde está instalado el entorno Exchange. Desmarcar el checkbox de cambiar el sufijo DNS principal cuando se cambie la pertenencia al dominio. Hacer clic en el botón Aceptar.

Hacer clic en Aceptar de nuevo para aplicar las modificaciones de nombre del equipo. Se informa que hemos cambiado el grupo de trabajo, hacer clic en el botón Aceptar. Se informa que se debe reiniciar el equipo para aplicar los cambios, hacer clic en el botón Aceptar. Hacer clic en el botón Cerrar para continuar. Hacer clic en el botón Reiniciar ahora para aplicar los cambios realizados. ¿Que estrés, no?

Con la máquina reiniciada, se puede comprobar que se ha cambiado correctamente el nombre de la máquina y el grupo de trabajo. Desde el administrador del servidor, hacer clic en Servidor local.

Instalación servidor edge (perimetral) de Exchange 2013/2016

Proceder a la instalación de los binarios correspondientes al rol de edge (perimetral) de Exchange. Cargar la imagen ISO de la instalación. Abrir una consola de sistema con privilegios de administrador y, desde la unidad donde hay cargada la imagen ISO de la instalación, ejecutar el comando:

setup /mode:install /roles:et /installwindowscomponents /IAcceptExchangeServerLicenseTerms

Dejar que haga hasta terminar, cuando se informa que todo ha sido correcto. Es cuando hay que reiniciar el equipo para aplicar los cambios.

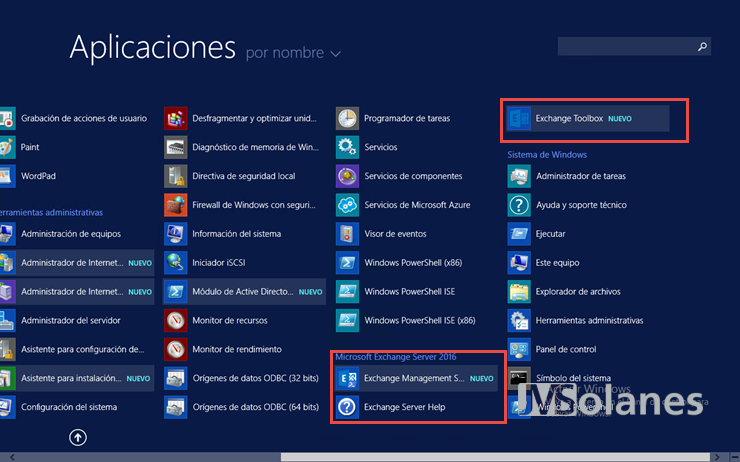

Reiniciado el equipo, en el menú de inicio (tecla Windows, hacer clic en icono de flecha abajo), se pueden ver tres nuevas aplicaciones instaladas:

- Exchange Management Shell. Para acceder a la PowerShell de Exchange para la configuración concreta del servidor Edge.

- Exchange Server Help. El archivo de ayuda del servidor Exchange.

- Exchange Toolbox. Muy útil para ver el contenido, y si funcionan bien, de las colas de correo electrónico.

Configurar la suscripción perimetral de la organización Exchange con el servidor Edge

Hacer clic en Exchange Toolbox para comprobar las colas. En principio no debemos tener ninguna, ya que todavía no se ha configurado el servidor edge (perimetral) con la organización de Exchange.

Hacer clic en Visor de cola para ver las colas.

Sólo encontramos una por defecto.

En el servidor edge (perimetral) que se acaba de desplegar, iniciar la PowerShell de Exchange. Comprobar las suscripciones actuales del servidor con el comando:

get-edgesubscription

Para ir bien, no tiene que devolver nada.

Comprobar que el día y la hora del servidor edge (perimetral) se corresponde con los servidores de correo Exchange y Controladores de Active Directory de dentro de la red.

Iniciar la suscripción perimetral, en el servidor edge (perimetral), se crea el archivo con los datos de configuración. Escribir el siguiente comando donde c:\subscription.xml corresponde al nombre del archivo que se tiene que copiar en el servidor de correo para continuar la suscripción:

new-edgesubscription -FileName C:\Subscription.xml

Ir a uno de los servidores internos de Exchange. Copiar archivo, que se ha generado en el servidor edge, en alguna carpeta accesible.

Antes de continuar, también conviene saber exactamente el nombre del sitio de Active Directory, donde está ubicado el servidor de correo electrónico con el que se quiere crear la suscripción perimetral. Desde el administrador del servidor, acceder al menú Herramientas de la parte superior derecha, hacer clic en Sitios y Servicios de Active Directory.

Desplegar el árbol de carpetas de Sitios para visualizar los posibles sitios de Active Directory creados. En la foto sólo aparece el Default-First-Site-Name. ¡Tomamos nota!

También es necesario que los servidores de Exchange puedan resolver por FQDN el nombre del servidor edge (perimetral). Asegurarlo mediante la creación del correspondiente registro A en el DNS del dominio o bien manualmente en cada servidor modificando el archivo HOSTS. Personalmente prefiero tenerlo todo controlado por DNS.

En este caso, desde el administrador del servicio de DNS, botón derecho sobre el nombre del dominio FQDN y hacer clic en anfitrión nuevo (A o AAAA).

Indicar el nombre del servidor y la dirección IP correspondiente en la red de DMZ. Hacer clic en el botón Agregar anfitrión para aplicar los cambios.

El registro se crea correctamente. Hacer clic en el botón Aceptar para cerrar y el botón Hecho para finalizar el asistente de creación de un registro anfitrión en el DNS.

Tener en cuenta la configuración del cortafuegos del servidor edge que permita pasar el tráfico proveniente del servidor de correo electrónico. Para hacerlo correctamente tendría que limitarse a los puertos de la suscripción perimetral. Se puede hacer para una regla de entrada.

Acceder al panel de control. Botón derecho sobre el botón INICIO y hacer clic en Panel de control.

Hacer clic en Firewall de Windows.

Hacer clic en Configuración avanzada.

Hacer clic en reglas de Entrada para seleccionarlo. Una vez seleccionado con el botón derecho sobre el mismo nombre y hacer clic en Nueva regla.

Se inicia el asistente de configuración de reglas del cortafuegos. Seleccionar Personalizada y hacer clic en el botón Siguiente.

Seleccionar todos los programas y hacer clic en el botón Siguiente.

En tipo de protocolo, seleccionar TCP. En Puerto local: Puertos específicos y en la opción de puerto indicar el 25, 50636. Hacer clic en el botón Siguiente para continuar.

En el filtro de direcciones IP, en el apartado de direcciones remotas, seleccionar estas direcciones IP y añadir la dirección IP del/los servidores de Exchange que se podrán comunicar con el servidor edge (perimetral). Hacer clic en el botón Siguiente para continuar.

Seleccionar Permitir la conexión y hacer clic en el botón Siguiente.

Indicar cuando se aplica la regla, se pueden dejar habilitadas las tres zonas: Dominio, Privado y público. Hacer clic en el botón Siguiente.

Especificar un nombre descriptivo para la regla, por ejemplo. Servidor Exchange a Perimetral. Hacer clic en el botón Finalizar para crear la regla.

En principio con esta regla tenemos suficiente, el problema viene que si se quiere probar la conectividad el cortafuegos bloqueará el protocolo ICMP. Para evitarlo se puede crear una nueva regla permitiendo este protocolo desde la red interna.

Comprobar que se resuelve y se llega correctamente desde el servidor de correo Exchange al servidor edge (perimetral) mediante un PING al nombre FQDN. Recuerdo que si se había intentado comprobar antes el nombre y este no se resolvía correctamente tendrá que vaciarse la memoria caché de DNS:

ipconfig /flushdns ping srvedge.solquer.local

Abrir la PowerShell de Exchange para realizar la configuración de la suscripción perimetral. Tener claro la ubicación del archivo que se ha generado anteriormente y el nombre del sitio donde hay los servidores de Exchange. Escribir el comando:

New-EdgeSubscription -FileData ([byte[]]$(Get-Content -Path "E:\Suscripcion.xml" -encoding Byte -ReadCount 0)) -Site Default-First-Site-Name

Se crea la suscripción perimetral lanzando un aviso que se requiere que exista comunicación entre los servidores de correo y el servidor edge (perimetral).

Comprobamos que funciona la suscripción con el comando forzando que lo vuelva a sincronizar todo:

start-edgesynchronization -ForceFullSync

El resultado debe ser con Success y se tienen que ver elementos añadidos, borrados o actualizados:

Comprobar que se han creado los conectores correspondientes. Abrir la consola de administración de Exchange. Recordad que es https://nombre_del_servidor/ecp. Localizar Flujo de correo y conectores de envío.

Se tienen que encontrar dos nuevos conectores que empiezan con el nombre EdgeSync:

- EdgeSync – Default-First-Site-Name to Internet – Desde dentro hacia el servidor perimetral.

- EdgeSync – Inbound to Default-Fist-Site-Name – Desde Internet hacia los servidores internos.

Si es así, enhorabuena, ya tenéis la suscripción perimetral configurada.

Dejo para una próxima entrada el troubleshooting, o resolución de problemas, con la suscripción perimetral. Más que nada porque se merece un capítulo aparte para entenderlo bien qué puede fallar y como solucionarlo.

¿Te ha gustado el artículo? Lo puedes compartir en las redes sociales. También puedes dejar tu opinión, comentario o sugerencia. ¡Gracias!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg

ok