Cifrado de una máquina virtual Hyper-V con BitLocker

Una de las características nuevas que aporta el hipervisor Microsoft Hyper-V en su versión 2016 es la posibilidad de cifrar las máquinas virtuales. De esta manera quedan fuera del alcance de miradas curiosas que no deberían ser.

Quizás os preguntaréis, ¿por qué hay que cifrar una máquina virtual? ¿Qué sentido tiene cifrar un servidor? Yo me hice estas preguntas, hasta que vi el motivo. Mi reacción, fué, ¡como es que no se ha hecho hasta ahora esto!

Pongámonos en situación. Tenemos una red con una granja de virtualización donde se van desplegando máquinas virtuales. Entre ellas, los controladores de Active Directory, bases de datos, servidores de archivos… Vaya lo normal.

Hagámos un poco de retrospectiva y imaginemos el mismo entorno sin una granja de virtualización. Un rack de servidores físicos, con el servidor de Active Directory, el de base de datos, los de archivos… Todo dentro del Centro de Datos.

En todo el sistema prima la seguridad, naturalmente:

- Por la parte lógica, se han desactivado y securizado las cuentas de administradores locales. El arranque de los servidores es sólo para los discos duros, no se permite el arranque desde USBs, CD’s o red, etc…

- Por la parte física, para acceder al Centro de Datos donde hay los servidores físicos o la granja de virtualización, hay que acceder mediante una puerta de acceso controlada.

Es decir, no cualquiera puede acceder. Hasta aquí todo correcto, ¿verdad?

Vamos a hacer de malotes. Quiero copiar el Active Directory para hacer fechorías, por ejemplo fuerza bruta contra cuentas de usuarios. Quien dice el Active Directory, dice el servidor de bases de datos, para copiar la información de la base de datos y extraerla de la empresa, el servidor de archivos, etc… Pasan muchas cosas por la cabeza de la gente y, como responsables de IT, tenéis que valorarlas y poner los obstáculos que correspondan.

Volviendo a nuestro Centro de Datos para hacer estas operaciones, empecemos por el que sería un entorno físico.

- Primero tendría que poder acceder físicamente al Centro de Datos.

- Apagar el servidor que quiero copiar o hacer fechorías.

- Encontrar una vulnerabilidad en la BIOS, etc… Que me permitiera arrancar el servidor físico (con lo que tardan en inicializar el hardware).

- Arrancar desde un USB o CD. Que habré preparado previamente con los controladores correctos de al menos la controladora de almacenaje. No sería el primero que arranca con un dispositivo USB y no encuentra los discos.

- Enchufar un disco duro externo al servidor y realizar la copia de la maquinita.

- Apagar y volver a arrancar con normalidad. Si, y nadie se ha enterado que el servidor de Active Directory, Base de datos, etc…. Lleva sin funcionar 4 horas, ¿verdad?

Vaya, que es un entorno «seguro» en el aspecto físico.

¿Y en el entorno virtual? Aquí cambia el juego, ya sea VMware o Hyper-V.

Ya no hace falta acceder físicamente al Centro de Datos, sólo hay que tener acceso a la consola del hipervisor. (Supongamos que somos un operador del sistema). SI quiero copiar una máquina virtual:

- Con la máquina encendida, sólo me hace falta hacer una instantánea de ella.

- Una exportación de la instantánea a una ubicación de almacenaje diferente.

- Copiar la máquina virtual resultante.

- Arrancar la máquina con un CD, para cambiar la contraseña de administrador, o bien conectar el disco duro a otra máquina y voilá, ya tengo acceso a la información.

Bien, acabamos de hacer una operación digamos un poco delicada, para la empresa, claro. Si esto pasa en nuestro entorno habitual, más o menos todos nos conocemos. Lo normal también es haber firmado los documentos de confidencialidad y propiedad intelectual, que nos atan a procurar para la empresa, no porque no podamos llevarnos la información, pero si para que la empresa nos pueda reclamar daños y perjuicios por nuestras malas acciones. Pero cuando la máquina está ubicada en un Centro de Datos público? ¿Que puede pasar?… Lo dejo en el aire, sacad vosotros mismos las conclusiones.

Cifrar máquinas virtuales con BitLocker sobre el Hyper-V de Microsoft Windows 10 o Windows Server 2016.

Poco a poco en otras entradas, ya iré complicando el entorno. En esta entrada nos centramos con el cifrado de una máquina virtual.

Para eso, se requiere que la máquina física que soporta el hipervisor disponga del xip TPM, que permite almacenar la clave de cifrado en el hardware.

El laboratorio lo haré con un equipo portátil que dispone del xip TPM. El equipo tiene instalada una versión de Microsoft Windows 10 (sí, las versiones de Windows 10 también permiten cifrar las máquinas virtuales, el hipervisor es el mismo que en Windows Server 2016). ¡Empezamos!

Abrimos el administrador de máquinas virtuales. Recordad, Inicio, en el apartado de buscar escribir Hyper.

Desde el administrador de máquinas virtuales, crear una nueva máquina virtual.

Indicar un nombre a la máquina virtual, allá donde la queremos alojar y hacer clic en el botón Siguiente.

Seleccionar la generación de la máquina virtual. La característica de cifrado sólo está disponible con la segunda generación, por lo tanto, seleccionar 2a generación y hacer clic en el botón Siguiente.

Cantidad de memoria RAM y si la máquina virtual debe utilizar memoria dinámica o no. Hacer clic en el botón Siguiente para continuar.

Configuración de la conexión de red. Dejar como se quiera y hacer clic en el botón Siguiente.

Indicar las características del disco duro virtual y hacer clic en el botón Siguiente.

Instalar el sistema operativo ahora o más adelante. Seleccionar más adelante para acabar de afinar la configuración de la máquina virtual y hacer clic en el botón Siguiente.

Resumen de la configuración de la máquina virtual. Hacer clic en el botón Finalizar para aplicarla.

Con la nueva máquina virtual, creada, botón derecho del ratón sobre ella y hacer clic en Configuración.

Hacer clic en el apartado de seguridad, donde se configura el UEFI, es aquí donde se configura la posibilidad de utilizar el xip TPM de la máquina física en la máquina virtual. Hacer clic en el checkbox de habilitar el módulo TPM. Al hacerlo también se nos ofrece la posibilidad de cifrar el tráfico de migración de la máquina virtual. Este punto lo dejamos para más adelante.

Acabar de configurar la máquina virtual según las necesidades del sistema operativo: añadir una ISO para su instalación, configurar el arranque en la unidad ISO, añadir más procesador, etc….

El objetivo es disponer de una máquina virtual con el sistema operativo Microsoft Windows Server 2016 acabado de instalar.

Comprobar que se puede acceder a la información de una máquina virtual para «métodos ajenos»

Apagamos la máquina virtual y, por ejemplo, conectamos su disco duro al propio Windows cliente o a un Linux.

En el Windows, desde el administrador de disco, menú Acción, hacer clic en Conectar disco VHD. Seleccionar el disco VHD de la máquina virtual que disponemos.

El disco se carga y se le asignan las unidades sin ningún tipo de problema. Se puede crear una carpeta nueva, copiar el contenido, etc…

Desmontando el disco duro virtual (recordad, botón derecho sobre el disco y hacer clic en desmontar VHD) y volviendo a arrancar la máquina virtual.

Encontramos las modificaciones que hemos hecho en el disco sin ningún tipo de inconveniente. Feo, hemos accedido al disco saltándonos todos los niveles de seguridad.

En el Kali, montamos la unidad de disco y sí, ¡también tenemos acceso a la información!

Cifrar la máquina virtual Microsoft Windows Server 2016 con BitLocker sobre Hyper-V

Primero que todo, hay que habilitar la característica en el servidor. Desde el Administrador del Servidor, hacer clic en Añadir roles y características.

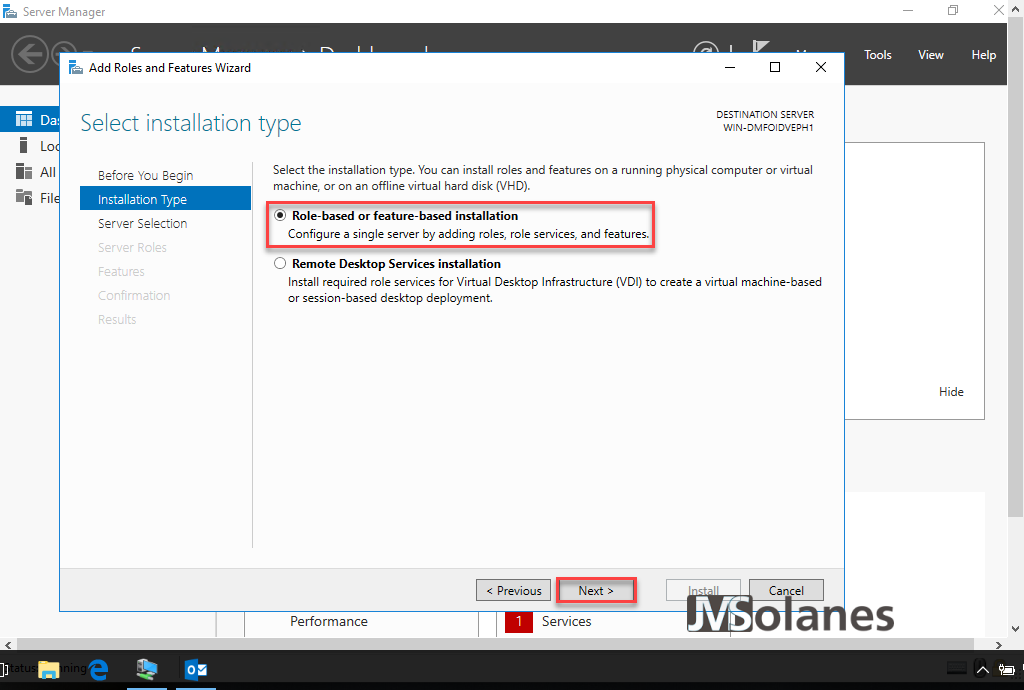

Seleccionar instalación basada en rol o característica y hacer clic en el botón Siguiente.

Seleccionar el equipo donde hacer el despliegue y hacer clic en el botón Siguiente.

El cifrado no es un rol, es una característica, por lo tanto, saltamos el apartado de roles haciendo clic en el botón Siguiente.

Seleccionar el checkbox de Cifrado de disco de BitLocker, aceptar la instalación del resto de características necesarias. Hacer clic en el botón Siguiente para continuar.

Resumen de la instalación. Será necesario reiniciar la máquina, se puede marcar el checkbox de reiniciar automáticamente. Hacer clic en el botón Instalar.

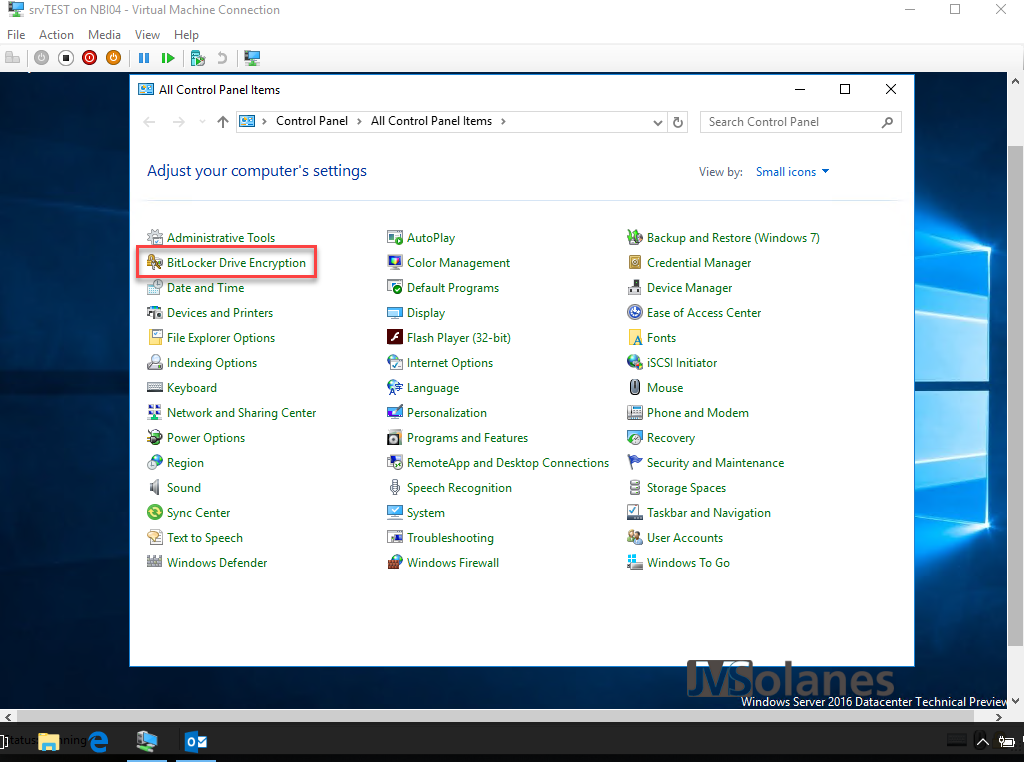

Arrancada la máquina virtual, accedemos al panel de control. Botón derecho sobre el botón Inicio y hacer clic en Panel de control.

En él aparece una nueva opción: Cifrado de la Unidad con BitLocker. ¡Hacer clic en ella!

De momento está desactivada. Lo primero que debemos hacer es comprobar la configuración del xip TPM. Hacer clic en la opción situada en la parte izquierda inferior de Administración TPM.

Si todo está correcto, se debe indicar que el TPM está preparado para ser utilizado. Cerrar el administrador del TPM.

Volviendo al apartado de Cifrado de Unidades BitLocker, simplemente, hacer clic en Habilitar el cifrado en la unidad C.

Upss. No puedo acabar como quisiera esta entrada porque no me funciona, pero tranquilos, no es cosa del Windows Server 2016.

Me habréis de perdonar, pero en estos momentos no puedo activar el BitLocker en una máquina virtual por un problema con la versión Microsoft Windows 10 del sistema operativo anfitrión que estoy utilizando. Sin embargo, una vez habilitado el cifrado y guardada la clave de descifrado en una unidad por si las moscas, no hay que hacer nada más. El sistema al arrancar automáticamente se pone en contacto con el xip TPM que le proporciona la clave de descifrado y arranca el sistema operativo como cualquier otro.

Ahora bien, si se intenta montar este disco duro virtual, aunque sea en el mismo ordenador anfitrión de la máquina virtual, o en otro equipo, la información ya no es accesible. Con un Windows compatible con el cifrado, pedirá la clave de descifrado de BitLocker. Con otro sistema operativo, simplemente verá un disco duro con una partición ilegible. Sí, esta partición se puede destruir y perder la información, pero lo que no se podrá hacer es leerla ni copiarla.

¿Te ha gustado el artículo? Lo puedes compartir en las redes sociales. También puedes dejar tu opinión, comentario o sugerencia. ¡Gracias!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg

Puedo usar bitlocker para cifrar una memoria Usb en una maquina virtual creada con vmware, saludos.

Si, no hay ningún problema por ello. Guarda bien la clave de recuperación.

Yo lo acabo de hacer, jejeje y se han cumplido mis peores augurios; el rendimiento baja muy notablemente. Tiene todo el sentido.

Un saludo.