Acceso remoto por VPN de Windows Server 2012 R2

Esta entrada trata de como hacer un acceso remoto por VPN en un servidor Microsoft Windows Server 2012 R2 mediante el servicio de enrutamiento del propio servidor para dar acceso completo a la red corporativa.

Si bien la mayoría de servicios que se ofrecen a los usuarios externos de la red corporativa se publican de forma segura, mediante las propias pasarelas SSL como ahora el Microsoft Exchange AnyWhere, Microsoft Remote Desktop Gateway, Citrix NetScaler, etc…. Nos podemos encontrar en algún caso que se requiera de conectividad completa en la red. Es decir, como si el ordenador remoto estuviera enchufado a una conexión de red (roseta) o a la Wi-Fi interna.

En la mayoría de casos esta conectividad se proporciona mediante el cortafuegos físico o algún que otro router que controlan la seguridad del perímetro. Pero esta función también se puede realizar desde el propio sistema operativo. Que yo recuerde Microsoft Windows Server la tiene disponible a partir de la versión Windows NT 4 con el añadido del RRAS. Es una funcionalidad que la había usado mucho y que tenía olvidada debido, como ya he mencionado, a la implementación de los cortafuegos físicos.

En instalaciones pequeñas nos puede sacar de algún lío en caso que algún usuario, o nosotros mismos, tenga la necesidad de hacer una conexión completa desde el exterior y no dispongamos del cortafuegos físico que permita este tipo de acceso. Este acceso remoto mediante el servidor Microsoft Windows Server 2012 R2 se puede hacer con dos tecnologías:

- DirectAccess solo funciona en un entorno de Active Directory y con máquinas cliente dadas de alta en el dominio.

- VPN para las conexiones tradicionales de acceso remoto en la red. No es necesario que los equipos remotos o el servidor de conexiones esté dentro de un Active Directory.

Los puntos a configurar y que veremos en esta entrada son:

- Configuración del servidor de acceso remoto DirectAccess y VPN de Microsoft Windows 2012 R2.

- Configuración de un cliente Microsoft Windows 8.1 con DirectAccess.

- Configuración de un cliente Microsoft Windows 8.1 con VPN

Configuración del servidor de acceso remoto DirectAccess y VPN de Microsoft Windows 2012 R2

A partir de una instalación de Microsoft Windows 2012 R2, se procede a habilitar el servicio de enrutamiento y acceso remoto para utilizarlo como servidor de conexiones VPN para clientes remotos.

Desde el Administrador del servidor, en el menú superior de la derecha, hacer clic en Administrar. En el menú que aparece, hacer clic en Añadir roles y características.

Se inicia el asistente de configuración. Hacer clic en el botón Siguiente.

Indicar el tipo de instalación, basada en características o en roles, o bien, instalación de servicios de Escritorio Remoto. Seleccionar Instalación basada en características o en roles y hacer clic en el botón Siguiente.

Indicar el servidor donde se habilitarán los roles y/o características. Por defecto queda seleccionado el servidor con el que estamos trabajando. Hacer clic en el botón Siguiente.

En el apartado de seleccionar los roles, el primero es Acceso remoto. Seleccionarlo y hacer clic en el botón Siguiente.

En características de momento no hace falta tocar nada, hacer clic en el botón Siguiente para continuar.

Al haber seleccionado el rol de Acceso Remoto, se nos pide qué necesitamos exactamente. La primera pantalla es una introducción a los servicios. Hacer clic en Siguiente para continuar.

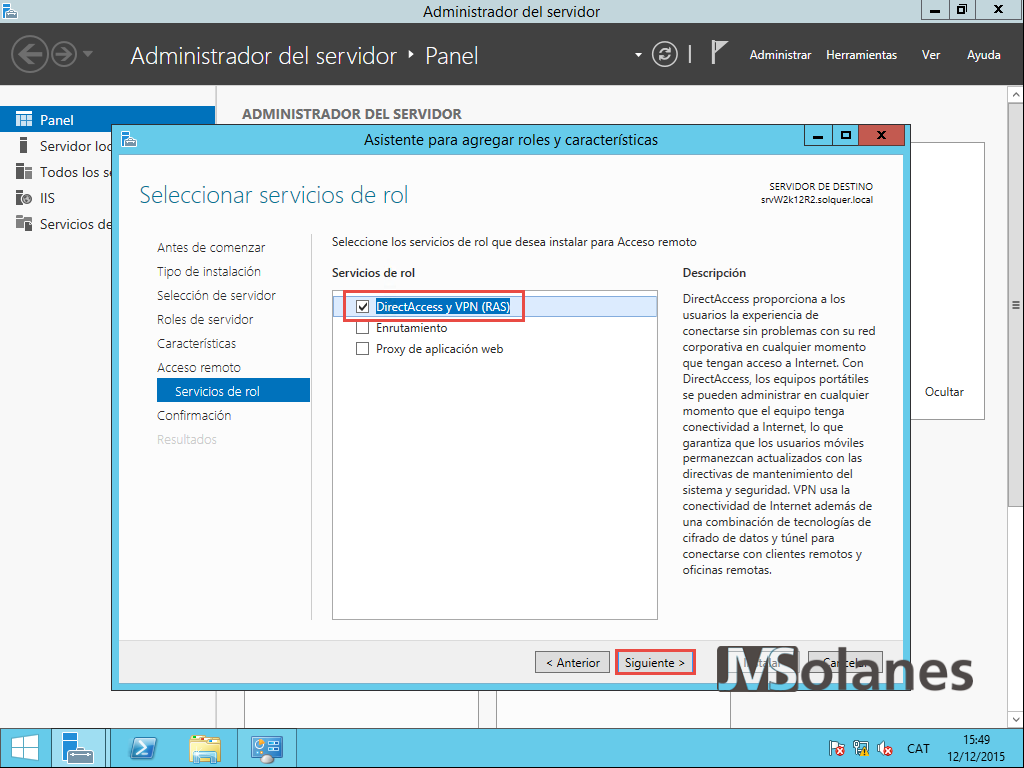

¿Qué servicio se utilizará para el Acceso remoto? Se puede escoger entre tres:

- DirectAccess y VPN (RAS). Acceso remoto desde el exterior ya sea con la tecnología DirectAccess o las tradicionales VPN.

- Enrutamiento. El servidor actúa como un router.

- Proxy de aplicación Web. Publicación de aplicaciones basadas en Web.

Para el acceso de clientes desde el exterior en la red interna de forma completa seleccionar DirectAccess y VPN. (Al hacerlo nos advierte que necesita añadir las herramientas de administración, aceptarlo). Hacer clic en el botón Siguiente.

Todo preparado para habilitar el servicio. Hacer clic en el botón Instalar y esperar a que se complete el proceso de instalación.

Acabada la instalación se nos recuerda que se tiene que configurar el servicio. Hacer clic en el botón Cerrar para cerrar el asistente para añadir roles y características.

De nuevo en la pantalla principal del Administrador del Servidor, tenemos una advertencia de configuración. Hacer clic en la banderita donde aparece la advertencia de configuración para DirectAccess y VPN. Hacer clic en Abrir el Asistente para introducción.

Se inicia el asistente de configuración del acceso remoto para habilitar:

- DirectAccess y VPN

- Sólo DirectAccess

- Sólo VPN

Hacer clic en la opción de DirectAccess y VPN.

Después de comprobar los requerimientos para la implementación de las tecnologías, empiezan las preguntas del asistente. Tipo de tipología de red del servidor.

- Perímetro. El propio servidor dispone de dos tarjetas de red, una que actúa como la pata pública y la otra como pata dentro de la red corporativa.

- Detrás de un dispositivo del perímetro (con dos tarjetas de red). Parecido al anterior pero en lugar de estar conectado a la red pública, lo está a una zona desmilitarizada (DMZ).

- Detrás de un dispositivo del perímetro (con una tarjeta de red). Simplemente es un servidor dentro de la red corporativa, protegido del exterior con un dispositivo del perímetro, ya sea un router o un cortafuegos.

Seleccionar según corresponda, para esta entrada utilizo Detrás de un dispositivo del perímetro (con una tarjeta de red). También es necesario indicar el nombre completo o dirección IP con el que los usuarios se conectarán al servidor. Ya sabéis, para generar un certificado para la conexión. (En mi ejemplo: vpn.connexioremota.com). Hacer clic en el botón Siguiente para continuar.

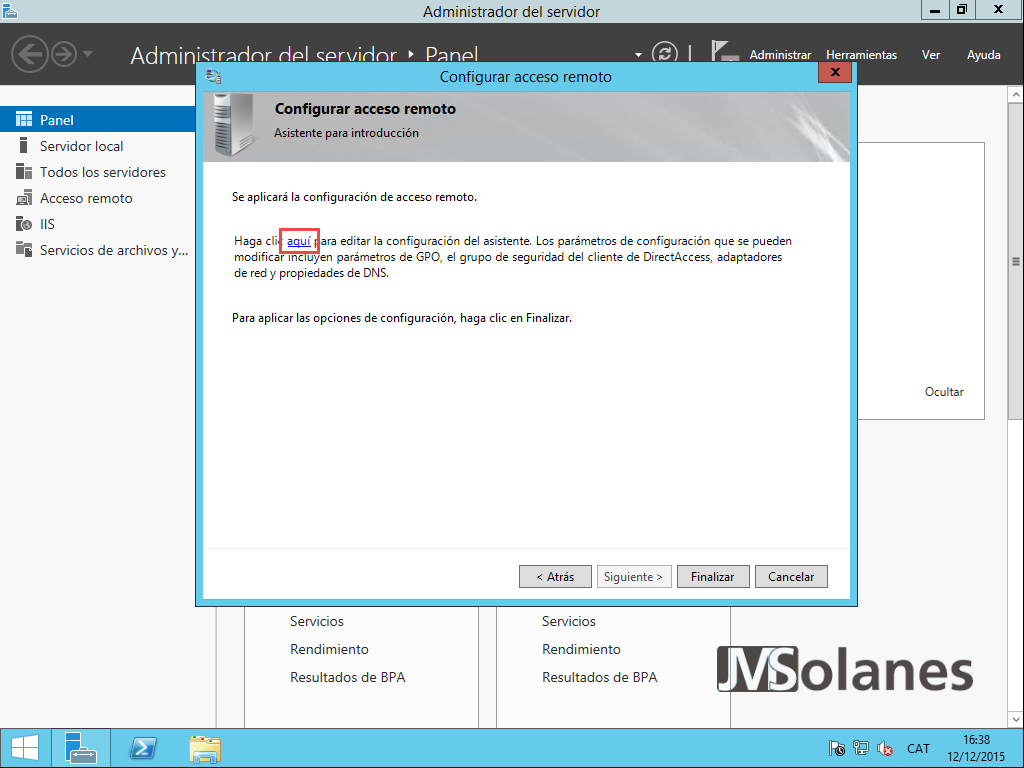

Introducidos los datos necesarios, antes de proceder a la configuración por parte del asistente haciendo clic en el botón Finalizar, se puede repasar la configuración que realizará haciendo clic en la palabra aquí del texto.

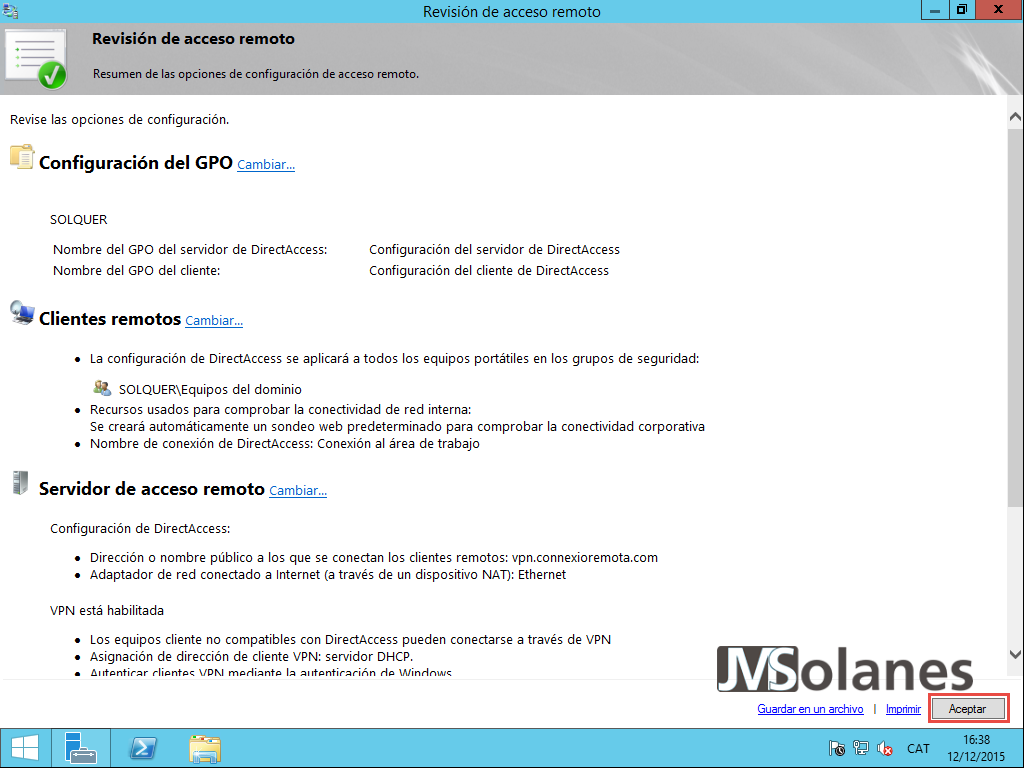

Se obtiene un informe con las opciones de configuración del servidor de acceso remoto. Tomad nota de las GPOs que creará de quien tiene permiso para las conexiones, etc.. Hacer clic en el botón Aceptar para cerrar.

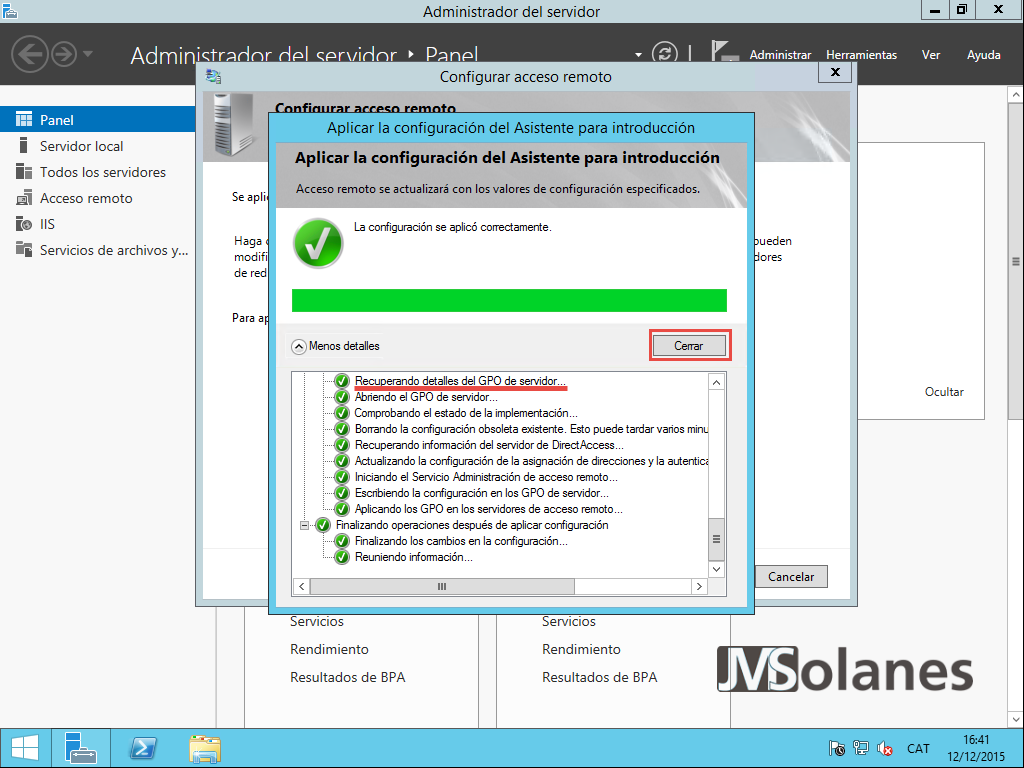

Al hacer clic en el botón Finalizar se inicia el proceso de configuración del servidor de acceso remoto propiamente dicho. Se generan GPOs de conexión en el Active Directory por el uso de la tecnología DirectAccess. Finalizada la configuración por parte del asistente, hacer clic en el botón Cerrar.

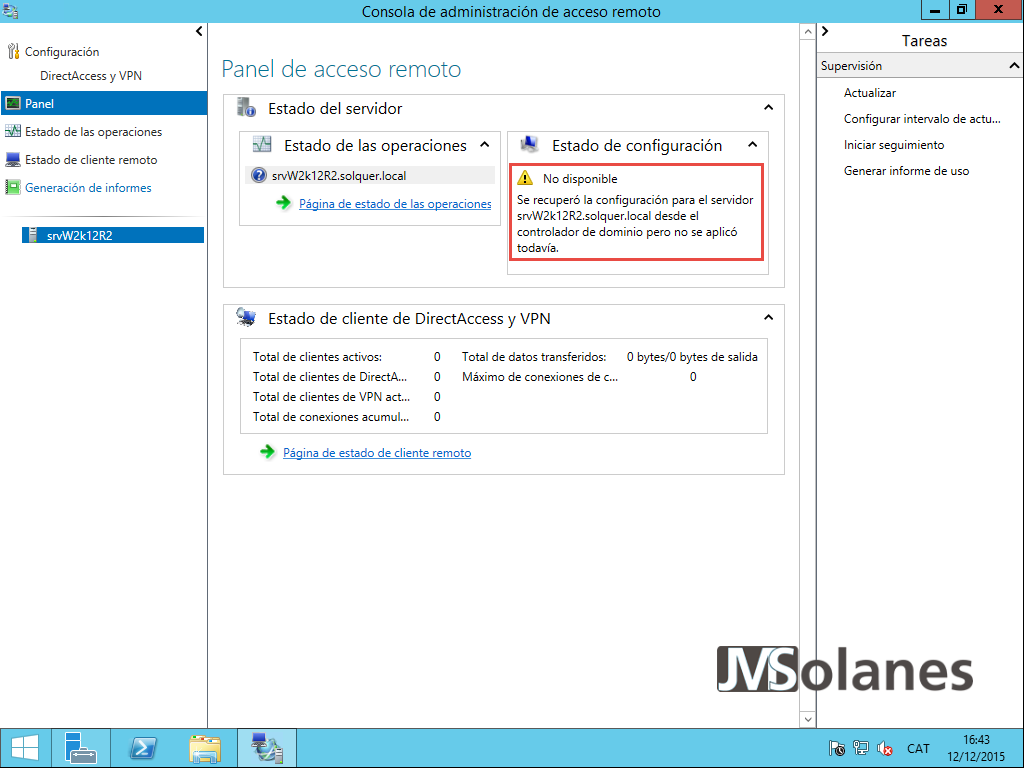

Automáticamente se inicia la consola de administración de acceso remoto desde donde se puede ver el detalle de las conexiones. Lo primero que llama la atención es la advertencia de configuración no disponible. Como que se acaban de crear las GPOs correspondientes lo más normal es que aún no estén aplicadas.

Se puede forzar que se apliquen con el siguiente comando desde la consola de sistema con privilegios de administrador:

gpupdate /force

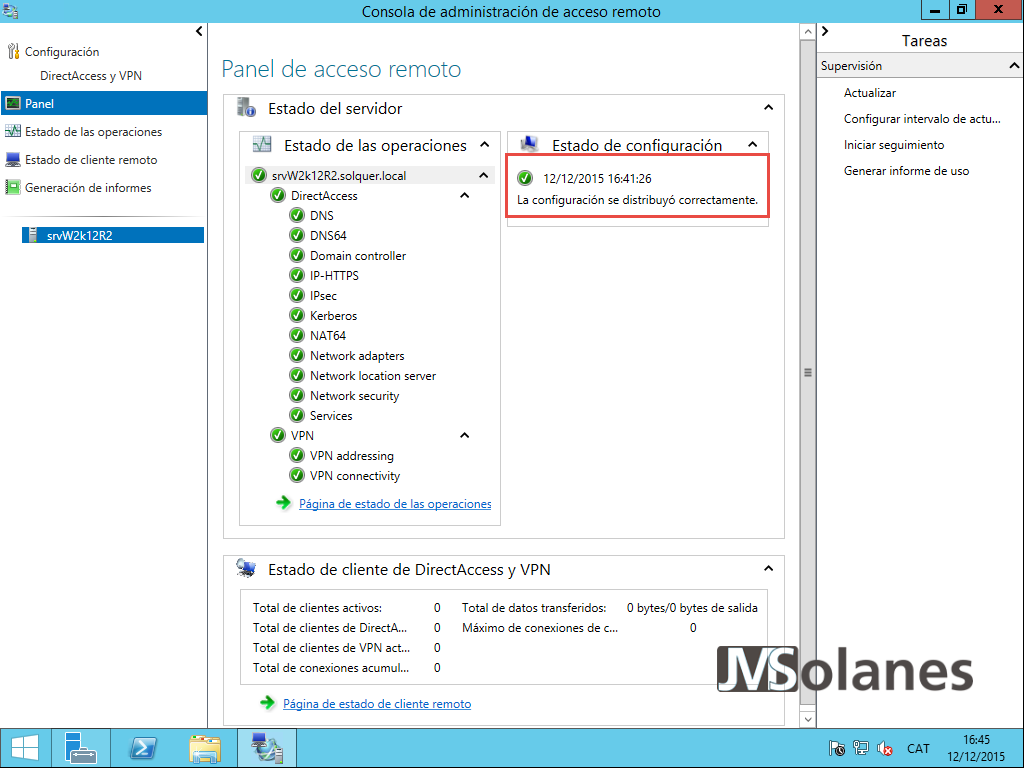

Actualizadas las directivas, hacer clic en el botón Actualizar de la consola de administración del acceso remoto y, ahora sí, ya se ve correctamente la configuración del servidor.

En la parte izquierda hay el menú de configuración y los diferentes paneles de estado para averiguar que le pasa al sistema o quien está conectado. Hacer clic en el apartado Configuración > DirectAcces y VPN para visualizar las tareas de configuración. De momento saltamos el diagrama de la parte central y profundizamos con la configuración del servicio de enrutamiento. En la parte derecha de tareas, en el apartado VPN, hacer clic en Abrir la administración de RRAS.

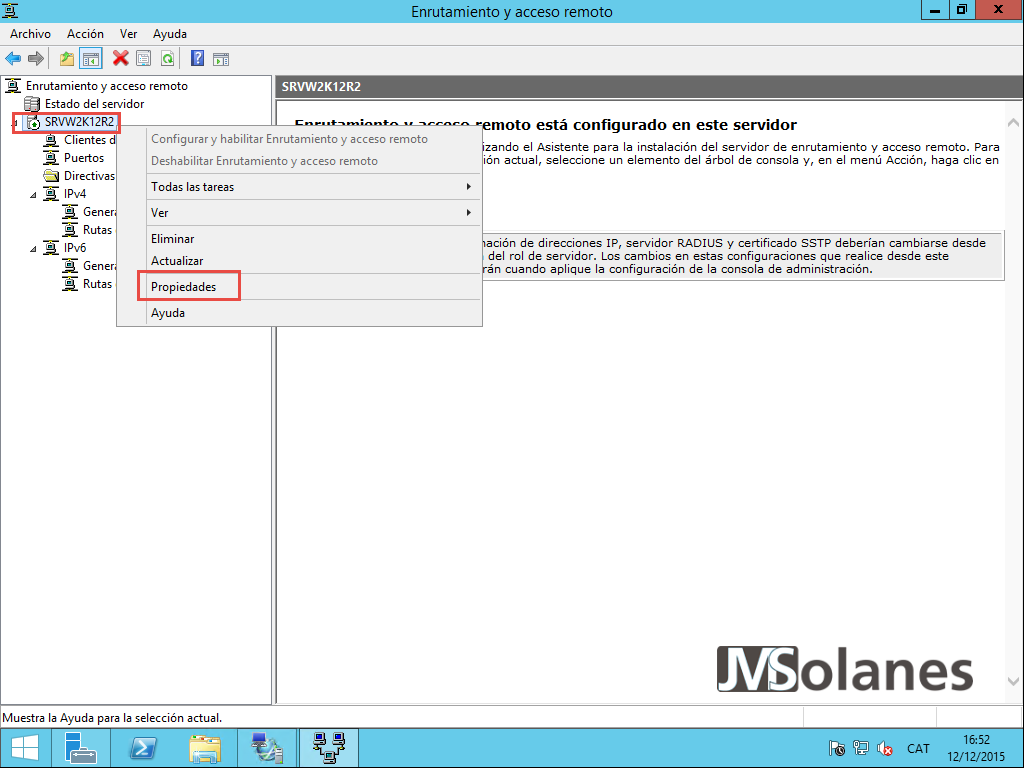

Tantos años y versiones de Windows que han pasado y que poco ha cambiado esta consola. En la parte izquierda las opciones a configurar en forma de árbol. En la parte derecha los diferentes valores.

Repasamos por encima la configuración del servidor. Botón derecho del ratón encima del nombre del servidor y del menú hacer clic en Propiedades.

Sale un cuadro de diálogo dividido en pestañas con las diferentes opciones. Recordar que algunas de estas opciones se controlan por la directiva de configuración del servidor que se gestiona desde la consola de administración del acceso remoto:

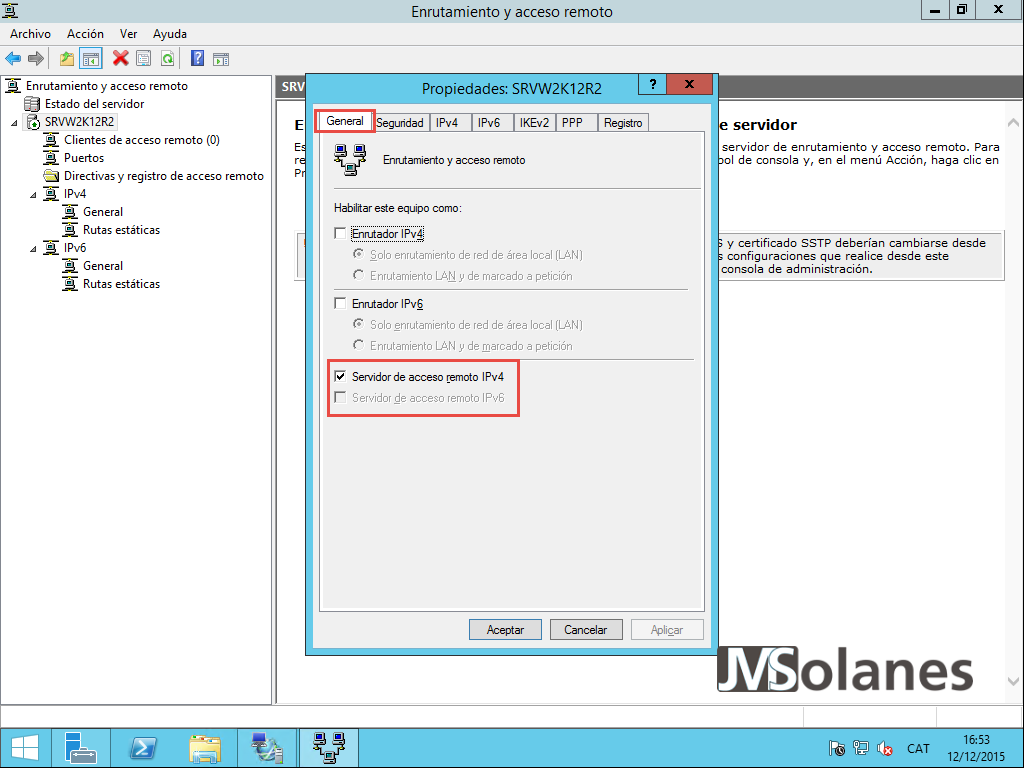

General. Desde aquí se habilitan las funcionalidades de encaminador y/o servidor de acceso remoto. Como que sólo se ha indicado que el servidor tiene que ser de acceso remoto sólo está marcada esta opción. En caso que también tenga de hacer de encaminado (requiere de más tarjetas de red) habilitar los checkbox según sea necesario.

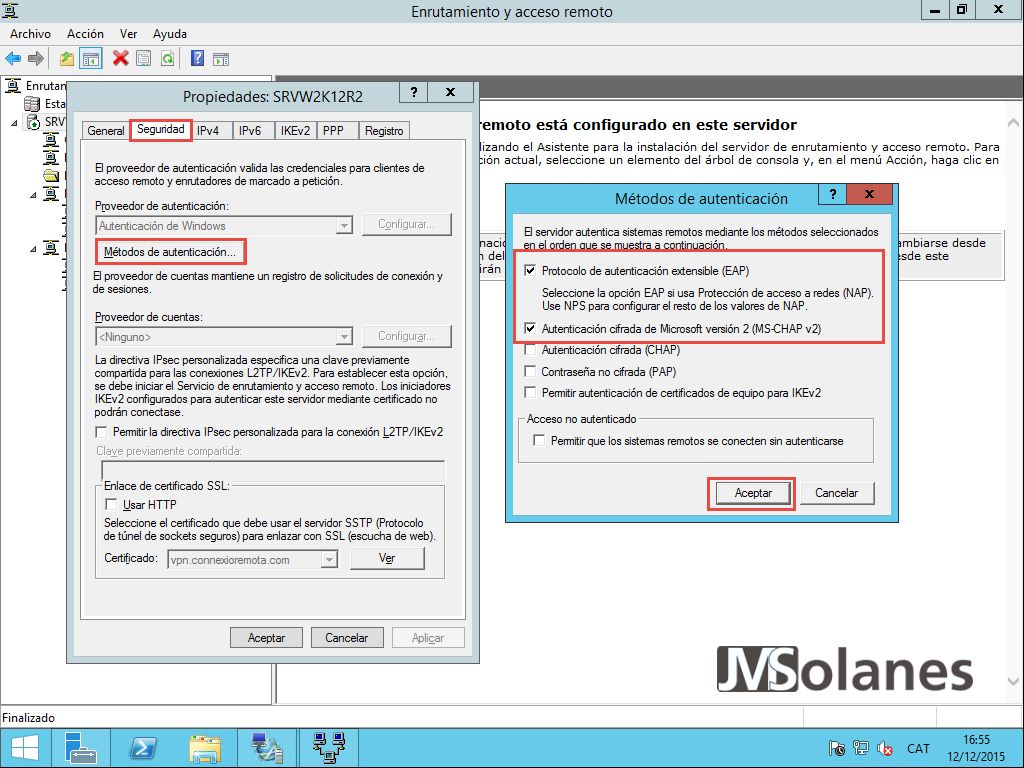

Seguridad. ¿Quién valida los usuarios cuando se conectan desde el exterior? ¿Un servicio de RADIUS (NPS) o bien el propio Active Directory? ¿Qué tipo de autenticación es válida? Certificados EAP, MSCHAPv2… El resto mejor dejarlo desmarcado por motivos de seguridad.

IPv4. Las configuraciones del protocolo. Es decir, ¿de donde se asignarán las direcciones IP? ¿de un servidor de la red (se tiene que hacer el relay DHCP) o de un rango preestablecido en el propio servidor de acceso remoto? Se permite el brodcast (resolución de nombre por difusión).

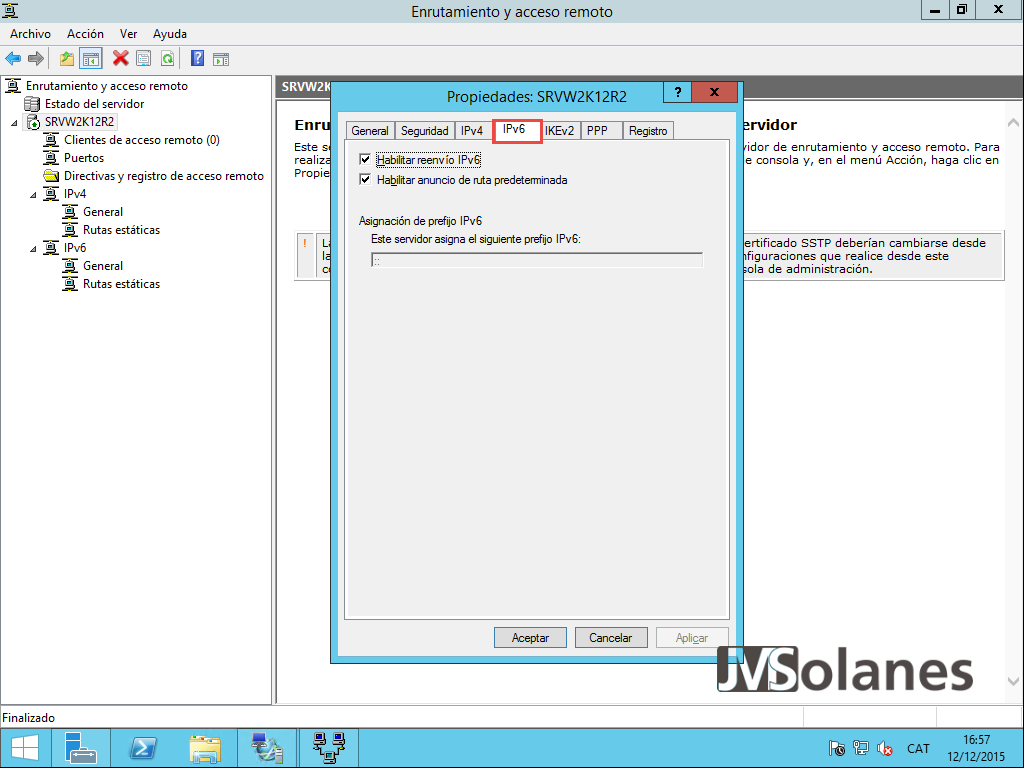

IPv6. Lo mismo que la anterior pestaña, pero específico del protocolo IPv6.

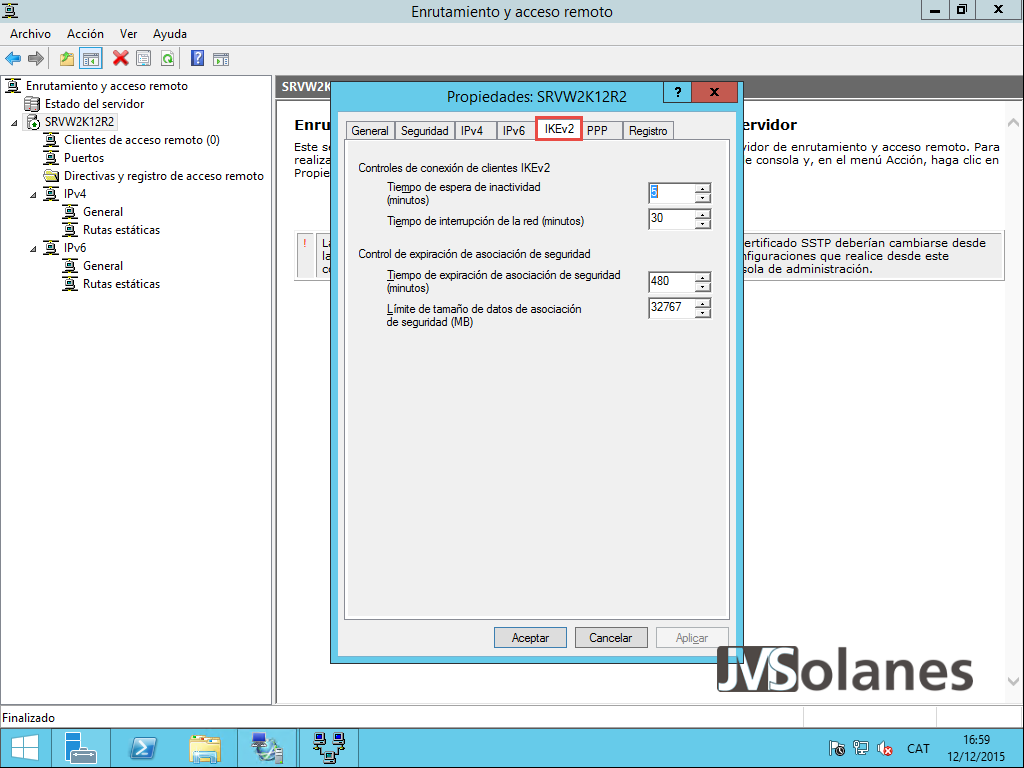

IKEv2. La forma más segura de acceso remoto. En esta pestaña se establecen las propiedades del protocolo: tiempo de espera, tiempo de interrupción, expiración de la asociación, tamaño máximo de la asociación. Se pueden dejar perfectamente los valores por defecto.

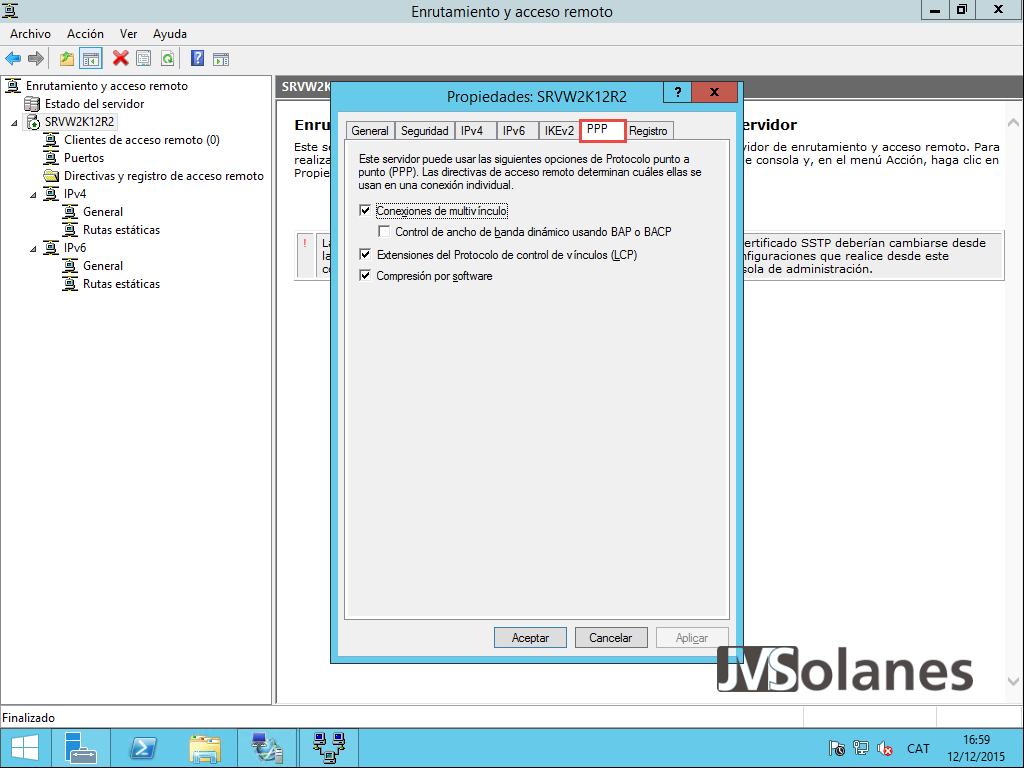

PPP. Configuración del protocolo de Punto a Punto.

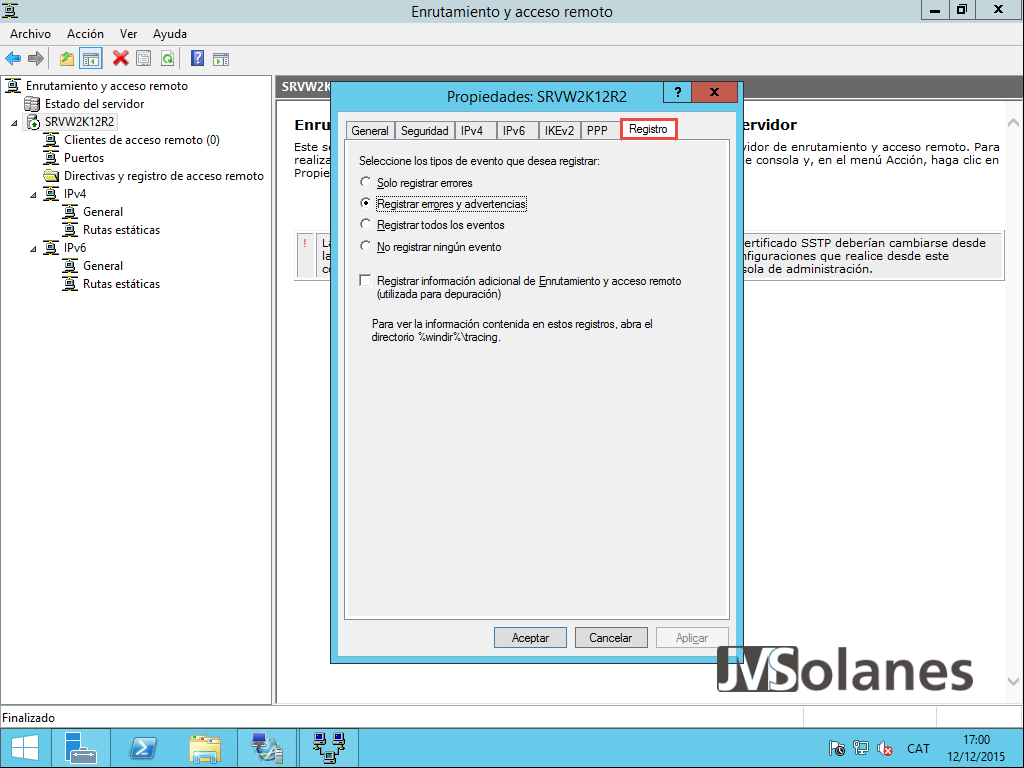

Registro. Permite especificar como se llevará a cabo el log de conexiones.

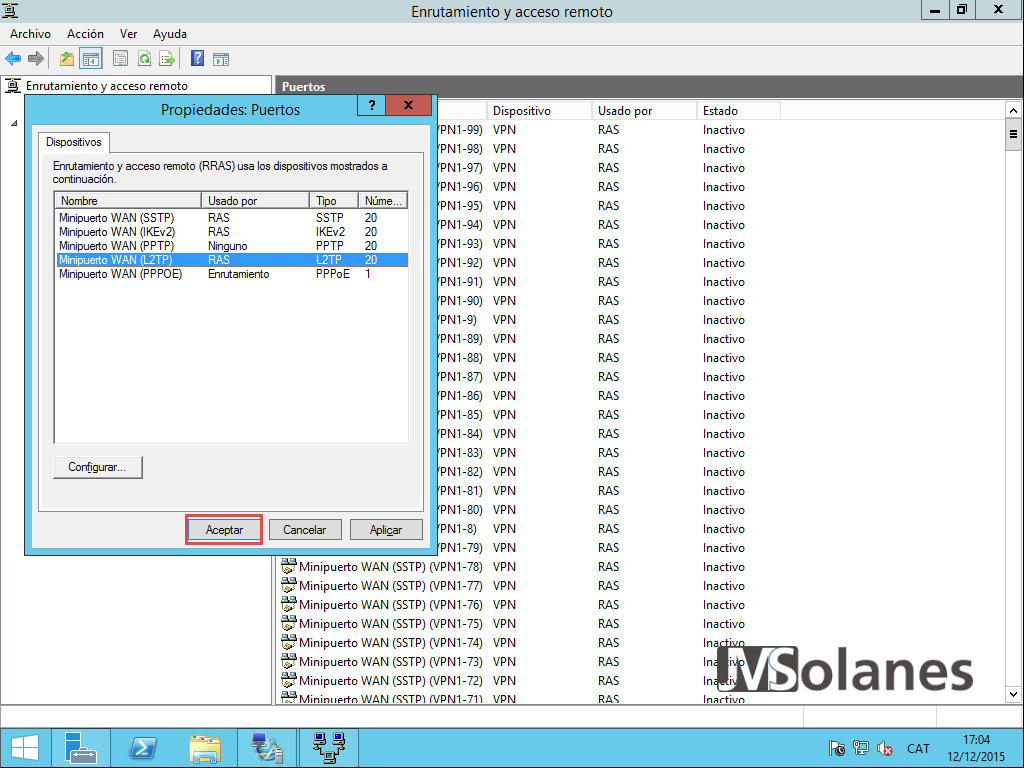

Volviendo a la consola principal de enrutamiento y acceso remoto, el otro punto importante a revisar son los Puertos de acceso remoto. Botón derecho del ratón sobre la opción Puertos y del menú hacer clic en la opción Propiedades.

Se permite especificar el tipo de protocolo habilitado y cuantas conexiones simultáneas acepta. Por defecto están todos los protocolos habilitados para el acceso remoto con 128 conexiones. A menudo pueden ser demasiadas. Menos el PPOE que sólo lo está por enrutamiento.

Haciendo clic en cada uno de ellos se puede habilitar o deshabilitar para el la acceso remoto y establecer el número máximo de puertos de conexión, por ejemplo a 20. Personalmente no me gusta tener tantos puertos habilitados. También desactivar el protocolo PPTP desmarcando el checkbox de conexión de acceso remoto. Hacer clic en el botón Aceptar para aplicar los cambios.

Con estos pequeños cambios ya disponemos de un servidor de conexiones remotas completamente operativo, pendiente de recibir el tráfico desde el exterior. Sí, eso quiere decir que en el router o cortafuegos que tengamos delante del servidor tiene que publicar los puertos que utilizan el protocolo de VPN.

Para hacer el NAT en el cortafuegos o router del perímetro debéis tener en cuenta:

Puertos para el acceso remoto SSTP

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN TCP 443 |

Tráfico SSTP al y desde el servidor de acceso remoto VPN. |

Puertos para el acceso remoto L2TP/IPSec

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN UDP 500 |

Intercambio de claves (IKE). |

| Entrada y salida | A la y desde la IP del servidor VPN UDP 4500 |

NAT Transversal (NAT-T) al y desde el servidor de acceso remoto VPN.. |

| Entrada y salida | A la y desde la IP del servidor VPN El IP ID protocolo 50 (NAT-T). Ojo que esto no es un puerto TCP ni UDP sinó un protocolo al igual que TCP y UDP. |

Tráfico IPSec Encapsulating Security Payload (ESP) al y desde el servidor de acceso remoto VPN. |

Puertos para el acceso remoto PPTP

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN TCP 1723 |

Tráfico de mantenimiento del túnel entre el cliente y el servidor. |

| Entrada y salida | A la y desde la IP del servidor VPN El IP ID protocolo 47 (GRE). Ojo que esto no es un puerto TCP ni UDP sinó un protocolo al igual que TCP y UDP. |

Tráfico de información dentro del túnel entre el cliente y el servidor. |

Como se puede deducir, la más limpia es la SSTP, pero requiere del puerto TCP 443 y quizás no tengamos suficientes IPs públicas para hipotecar el puerto sólo para el acceso remoto, en este caso se puede utilizar el L2TP y, sólo como último recurso, el PPTP.

Modificar la configuración del servidor de acceso remoto

Si se quiere modificar la configuración de las conexiones, aunque alguna parte se puede hacer directamente por el administrador de RRAS, lo recomendable es hacerlo desde la consola de administración de acceso remoto. Desde ella se pueden cambiar las políticas de conexión DirectAccess, el tipo de asignación de direccionamiento IP, la autenticación, el certificado, etc…

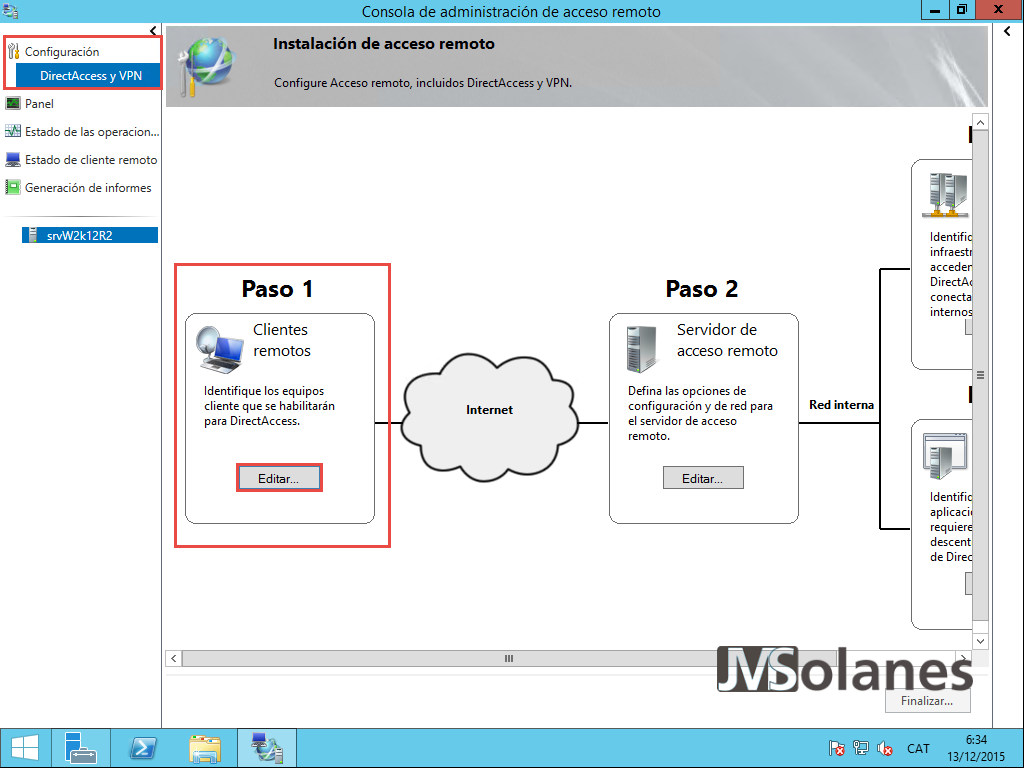

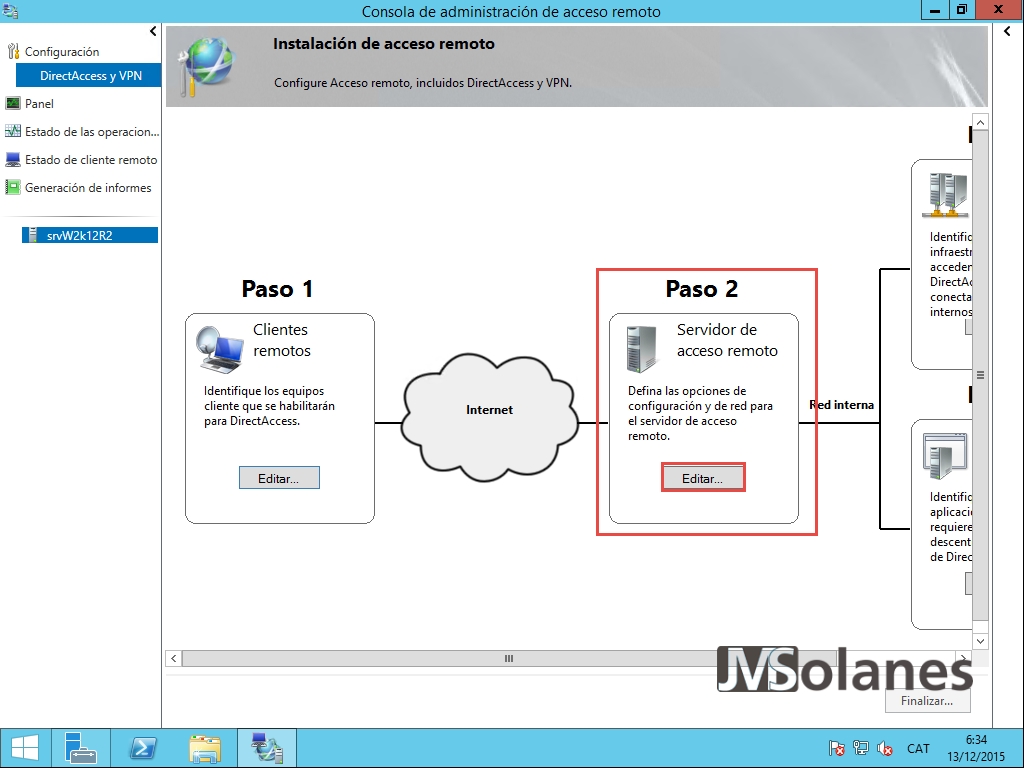

Para hacerlo, acceder a la consola de administración de acceso remoto, en el menú de la izquierda seleccionar Configuración > DirectAccess y VPN donde se visualiza un asistente en la configuración de los diferentes puntos implicados.

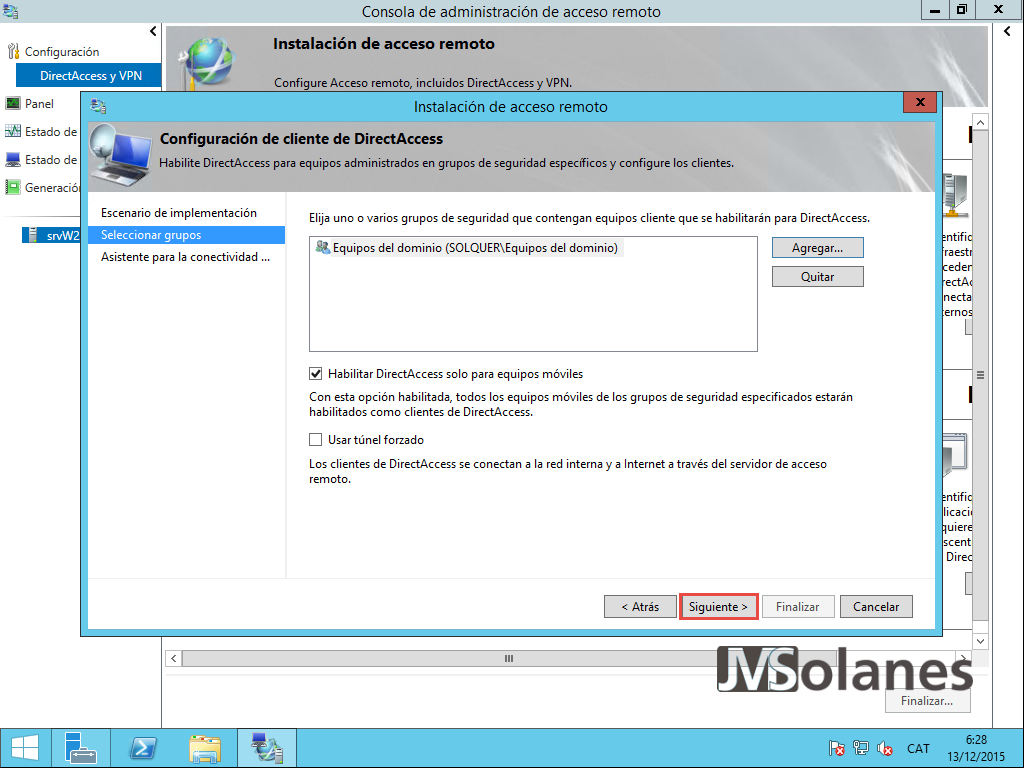

Paso 1 sobre los clientes remotos, hacer clic en el botón Editar para visualizar y modificar la configuración del DirectAccess de los clientes.

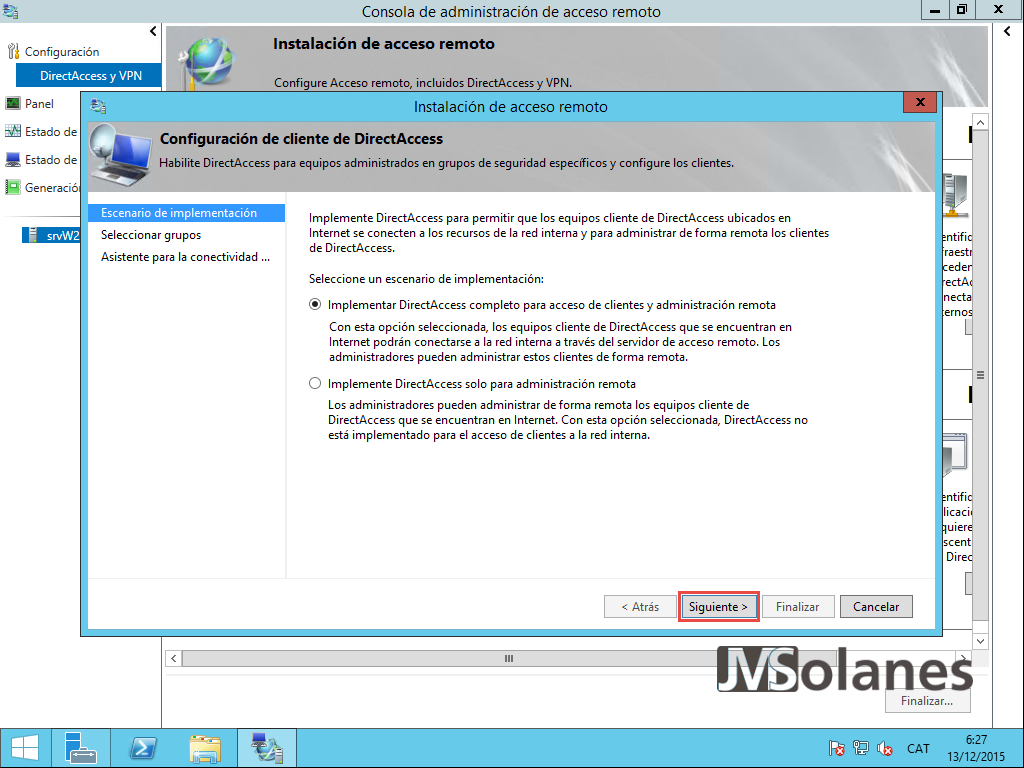

En el cuadro de diálogo se puede modificar el tipo de implementación:

- Acceso completo para el cliente y administración remota.

- Sólo para administración remota.

Los equipos que se les permite utilizar el DirectAccess. El checkbox de equipos remotos hace un filtraje WMI en la Directiva GPO para aplicarla sólo a los que considera equipos físicos portátiles. Ojo con el checkbox de túnel forzado que indica que todo el tránsito, ya sea hacía la red interna como hacía Internet, se enviará al servidor de acceso remoto. Eso quiere decir que se les tendrá que proporcionar métodos de acceso a Internet para la red interna o los equipos no podrán navegar por Internet.

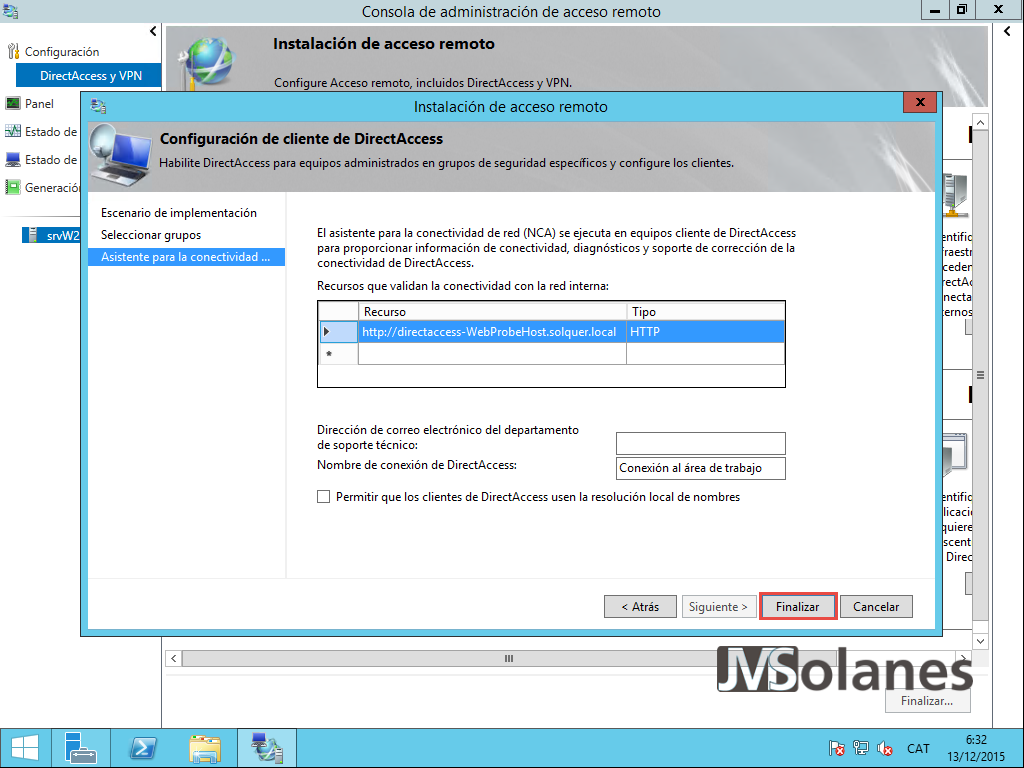

En el asistente de conectividad se acaban de configurar los parámetros para saber si se está en la red interna o no, para saber cuando se tiene que levantar la conexión DirectAccess. Nombre de la conexión de DirectAccess o si se permite el broadcast.

Hacer clic en el botón Finalizar para aceptar las modificaciones sobre el cliente DirectAccess.

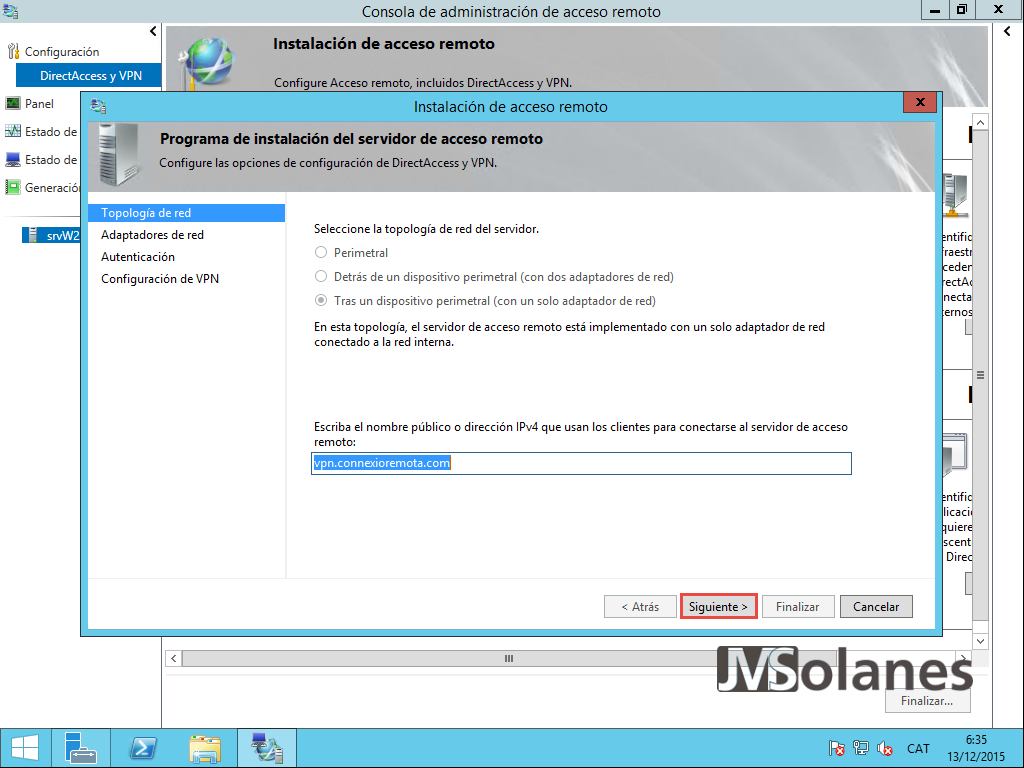

Paso 2 sobre el servidor de acceso remoto, hacer clic en el botón Editar para visualizar y modificar la configuración de conexión de clientes remotos.

Lo primero que se puede modificar es el nombre que se utiliza desde el exterior para realizar la conexión.

Si se utilizan certificados, si se cambia este nombre, quiere decir que se tienen que generar de nuevo los certificados y distribuir.

En adaptadores de red se indica cuáles son las tarjetas implicadas y en que segmento de la red están conectadas. Desde este apartado también se puede cambiar el certificado para las conexiones. Por ejemplo, para utilizar un certificado de la entidad certificadora del dominio en lugar de certificados autofirmados. Haciendo clic en el botón Examinar permite seleccionar el certificado válido para el acceso remoto.

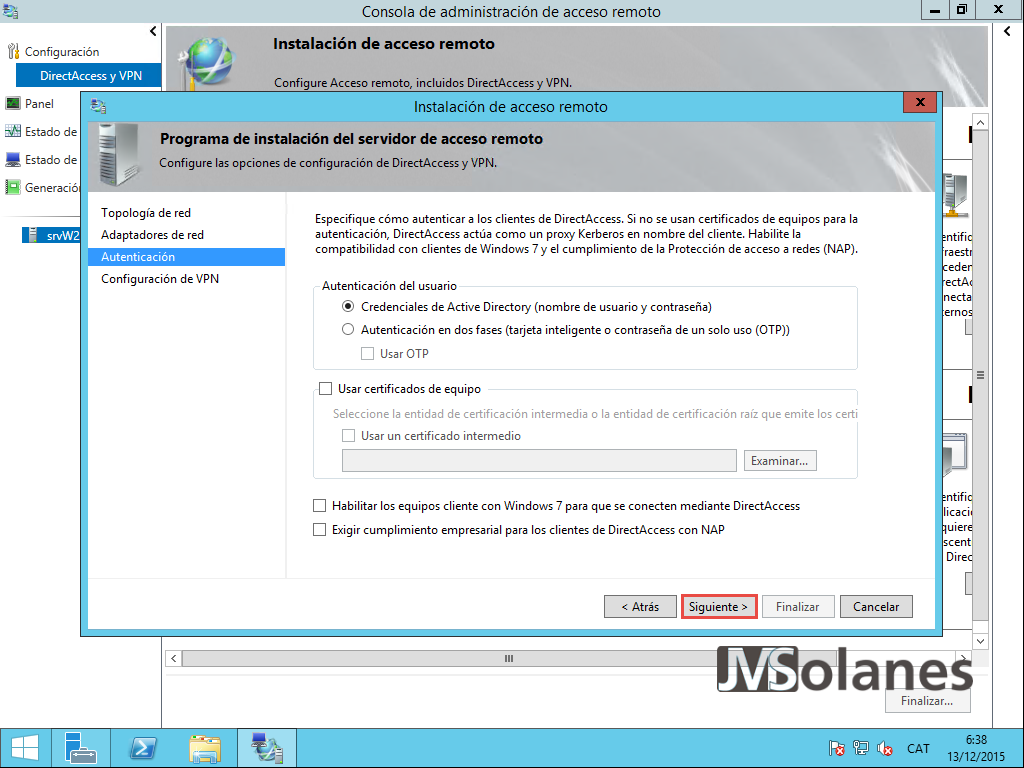

Tipo de autenticación que tienen que hacer los clientes DirectAccess. Si se dispone de clientes Windows 7 hay que habilitar el checkbox para permitir que se conecten.

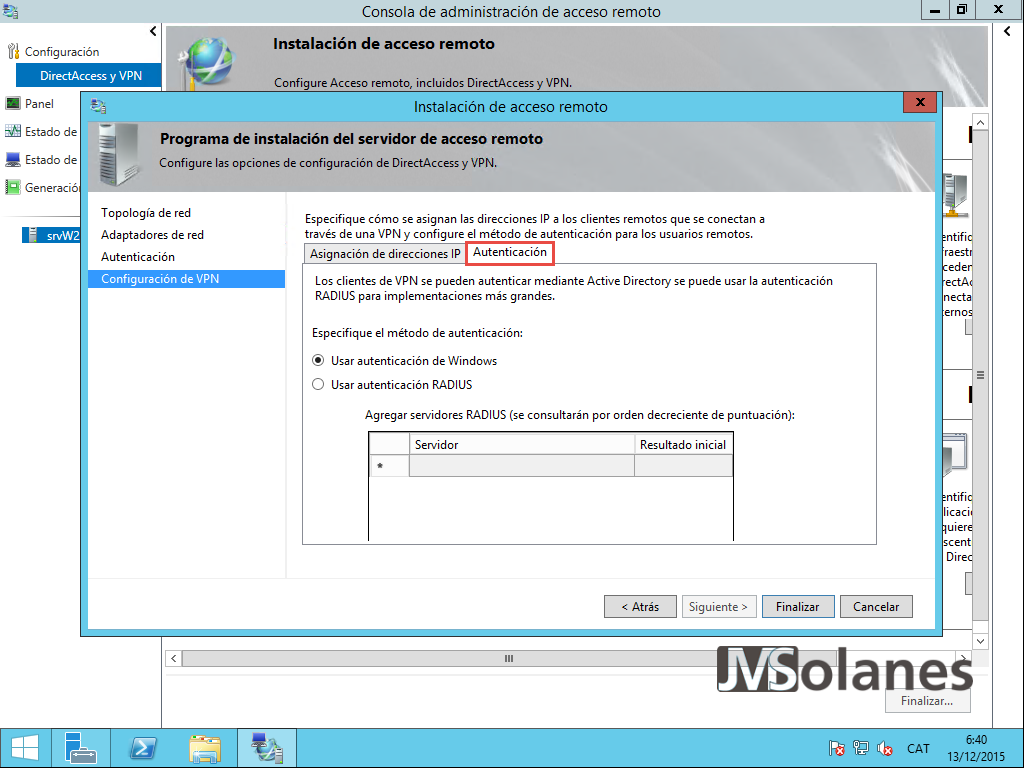

Configuración de la VPN. Se especifica si se utiliza el servidor DHCP para dar las direcciones IPs a los clientes remotos o bien se utiliza un rango de direcciones IP definido en el propio servidor de acceso remoto.

En la pestaña Autenticación se configura si se utiliza el propio Windows para validar los usuarios remotos o bien se pasan las peticiones a un servidor RADIUS de la red.

Hacer clic en el botón Finalizar para aceptar las posibles modificaciones sobre el servidor de acceso remoto.

Conexión por DirectAccess

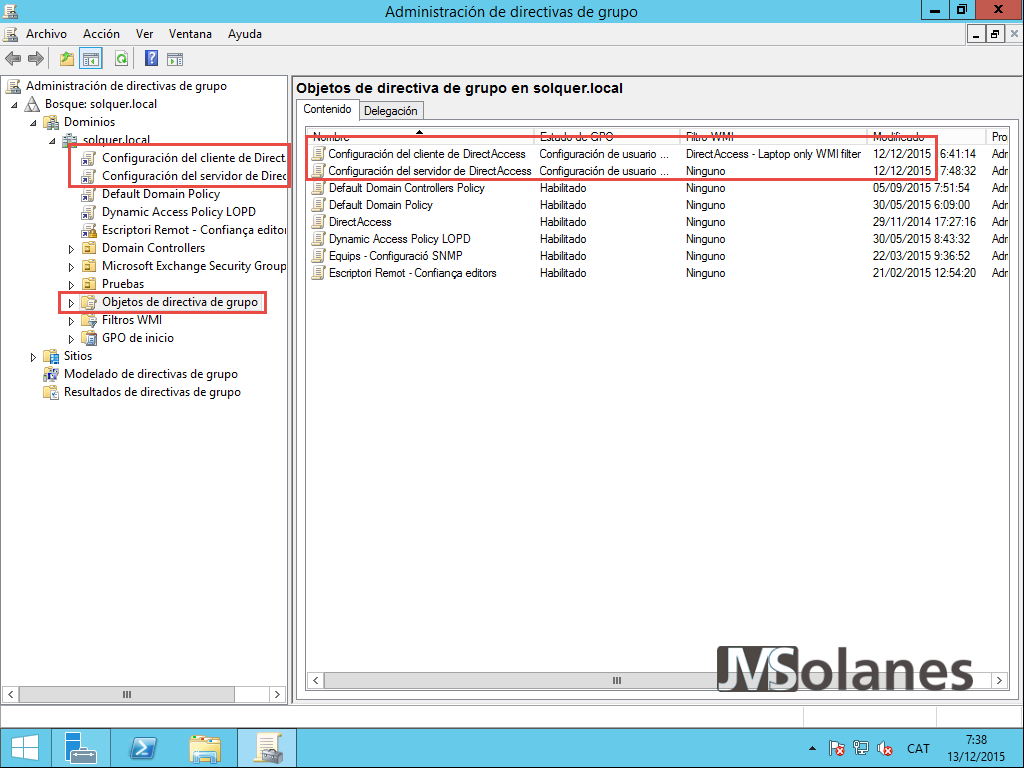

La tecnología DirectAccess se basa en el Active Directory. Su configuración se hace mediante políticas (GPOs) que crea el propio asistente. Concretamente son dos directivas, que se pueden revisar desde el Administrador de Directivas de Grupo, creadas en la raíz del dominio:

- Configuración del cliente de DirectAccess

- Configuración del servidor de DirectAccess

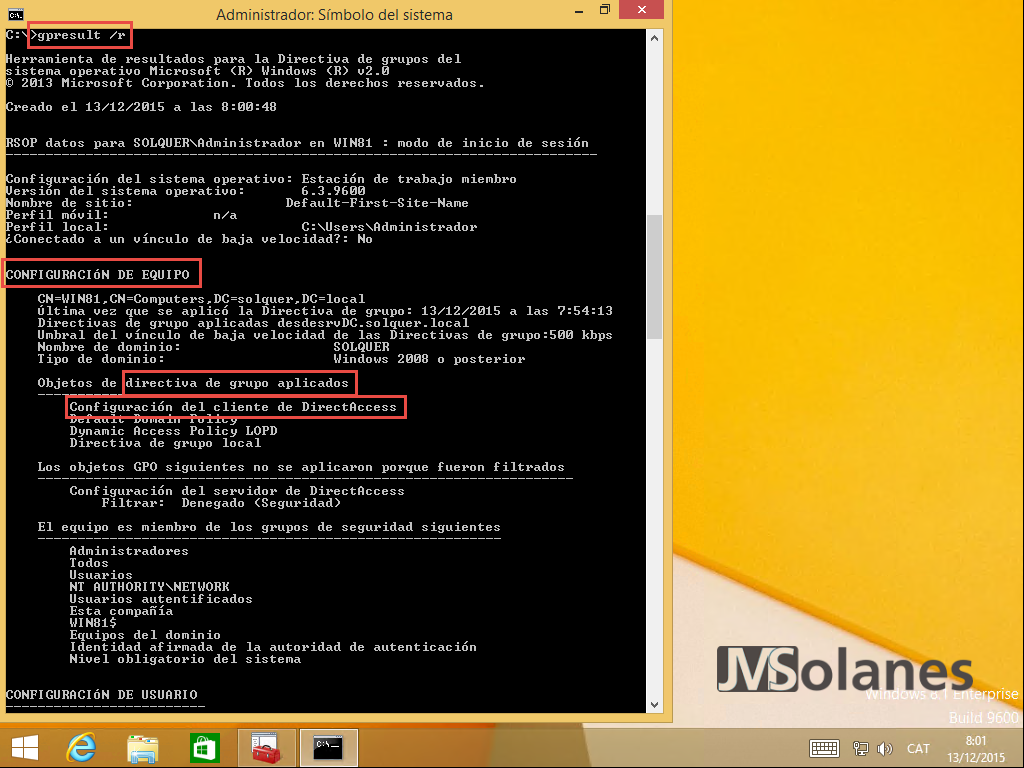

Para la conexión desde el exterior de un equipo con DirectAccess asegurar, antes de sacar el equipo fuera de la red, que tiene aplicada la directiva de configuración del cliente. Desde la consola de sistema se puede ejecutar el comando:

gpresult /r

Comprobar que en el apartado de directivas de equipo sale la de configuración del DirectAccess.

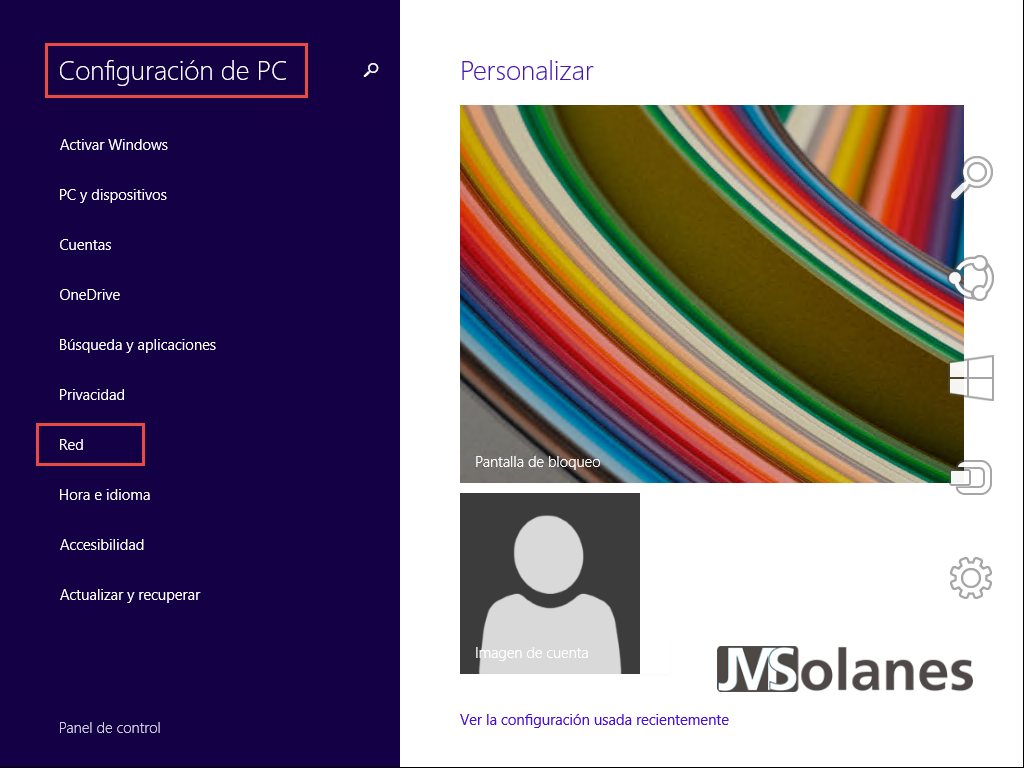

En el caso de Microsoft Windows 8.1, yendo al menú de configuración del PC > Red.

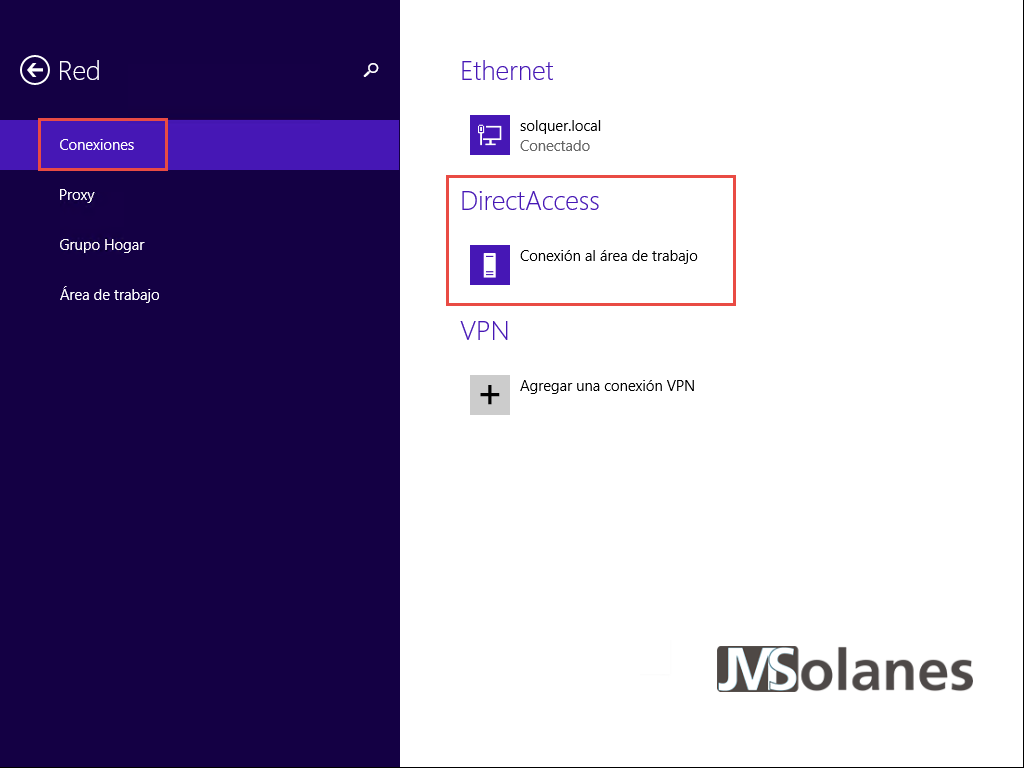

En el apartado de conexiones se tiene que visualizar la conexión DirectAccess.

Si extraemos el equipo de la red interna, porque el usuario viaja con su portátil, cuando disponga de conexión a Internet y se pueda acceder a la dirección de acceso remoto. Esta conexión se realiza automáticamente cuando se detecta que está fuera de red mediante IKEv2, por lo tanto, es importante que tanto los puertos de salida como los certificados sean los correctos para que funcione el invento.

Recordad de utilizar la entidad certificadora propia para estas configuraciones.

Conexión por VPN

Las conexiones VPN son más estándares y se pueden realizar prácticamente desde cualquier equipo, ya sea Microsoft Windows, Apple o Linux. A continuación os dejo cómo configurar la conexión VPN en un Microsoft Windows 8.1: Es muy parecido en el resto de sistemas operativos.

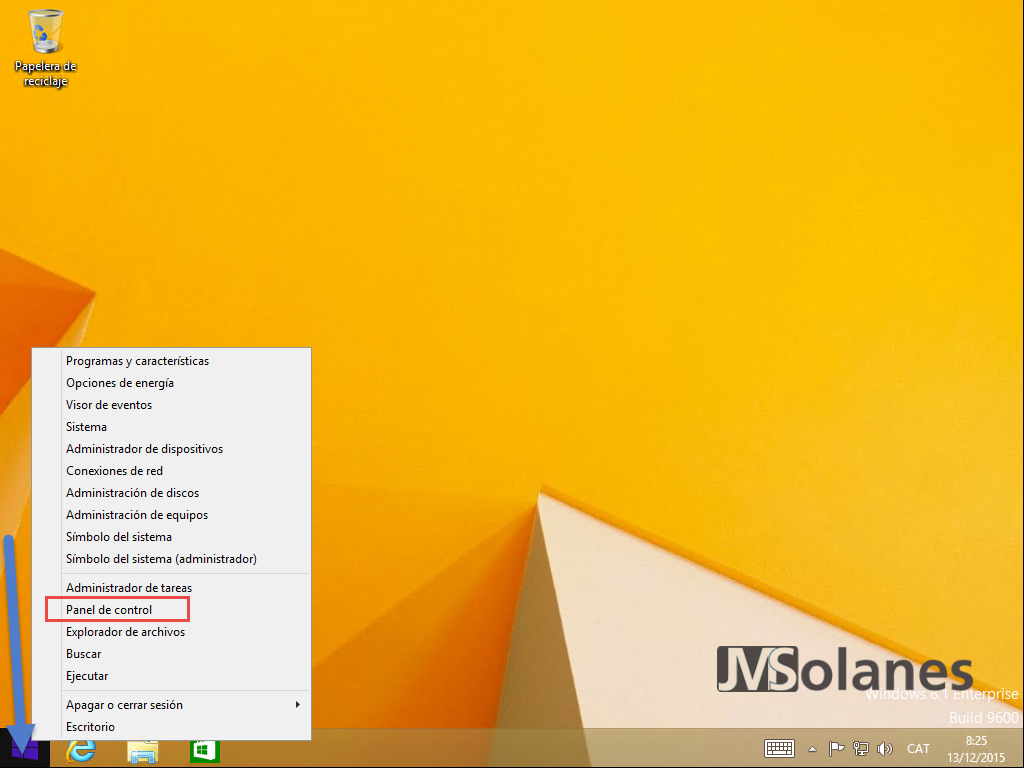

Desde el escritorio, botón derecho sobre el botón inicio y hacer clic en Panel de control.

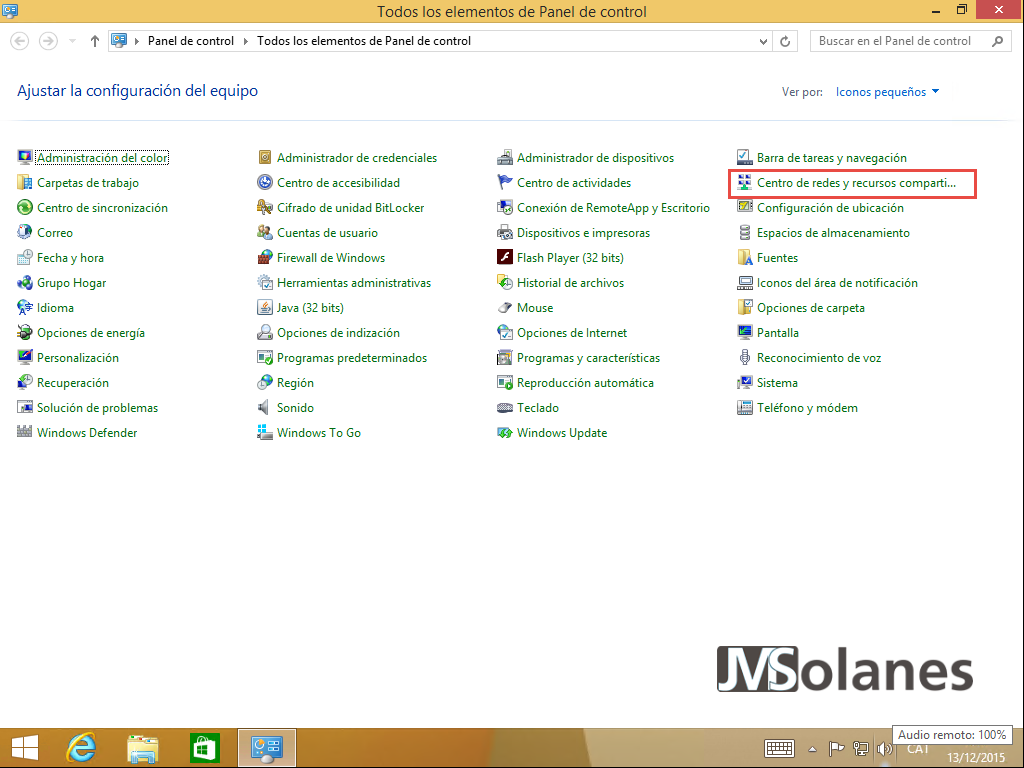

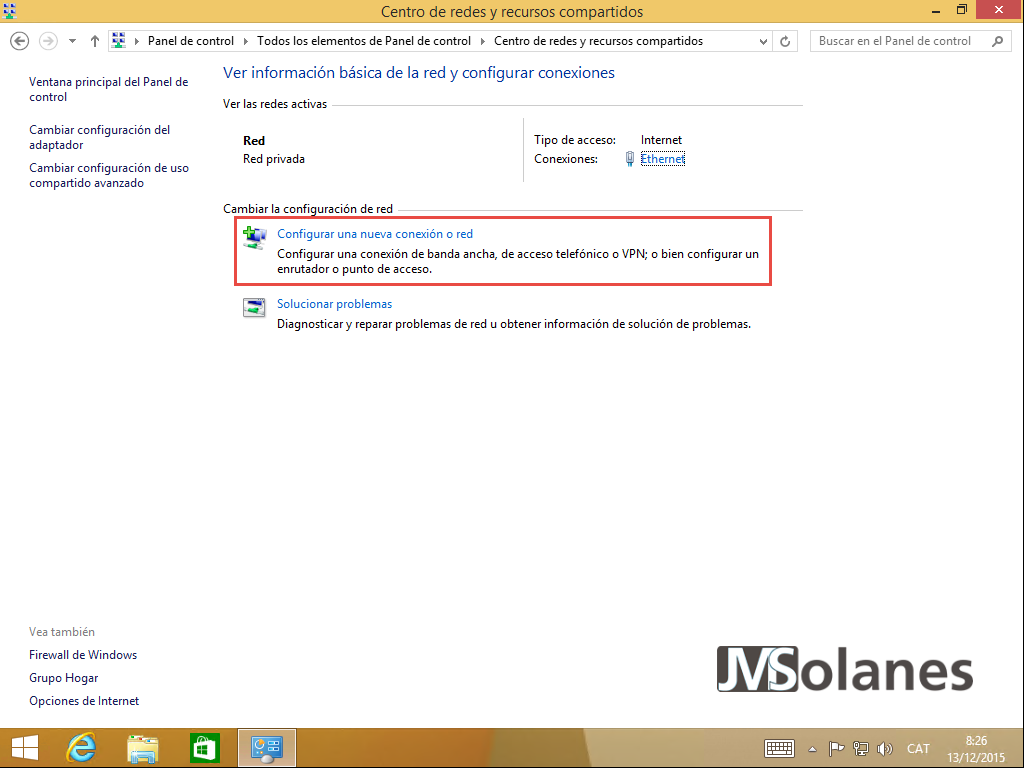

Hacer clic en Centro de redes y recursos compartidos.

Hacer clic en Configurar una nueva conexión o red.

Seleccionar Conectarse a una área de trabajo y hacer clic en el botón Siguiente.

Hacer clic en Utilizar mi conexión a Internet (VPN)

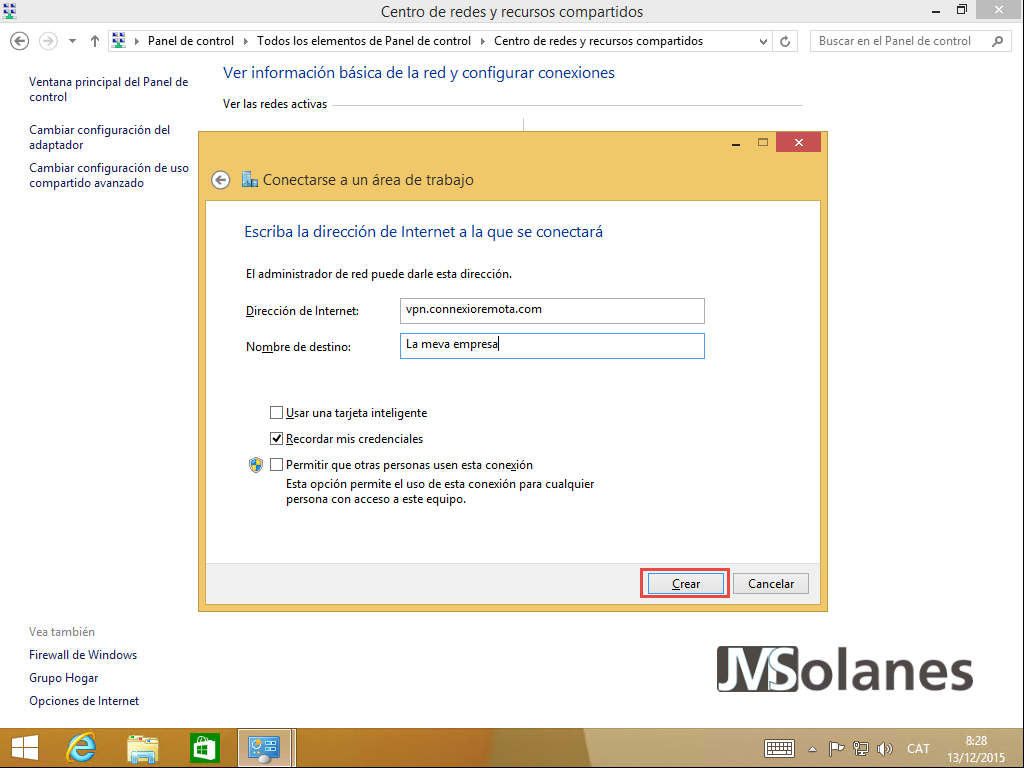

Indicar la dirección pública donde se encuentra el servidor de conexiones remotas. El nombre de la conexión, por ejemplo: Mi empresa. Las otras opciones que tenemos hacen referencia a poder utilizar una SmartCard, si se pueden guardar las credenciales de la conexión o si otros usuarios del equipo pueden utilizar esta misma conexión. Marcar el checkbox según sea necesario. Cuando todo esté correcto, hacer clic en el botón Crear.

Acabada la configuración, nos aparece en la barra lateral derecha de información de Windows.

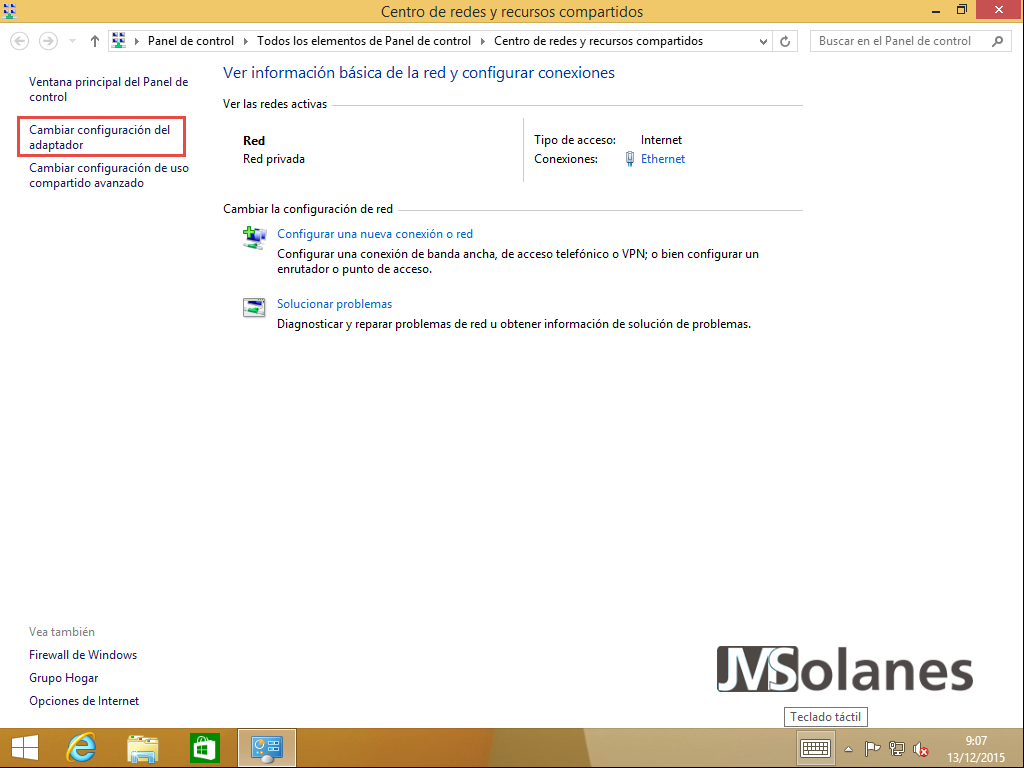

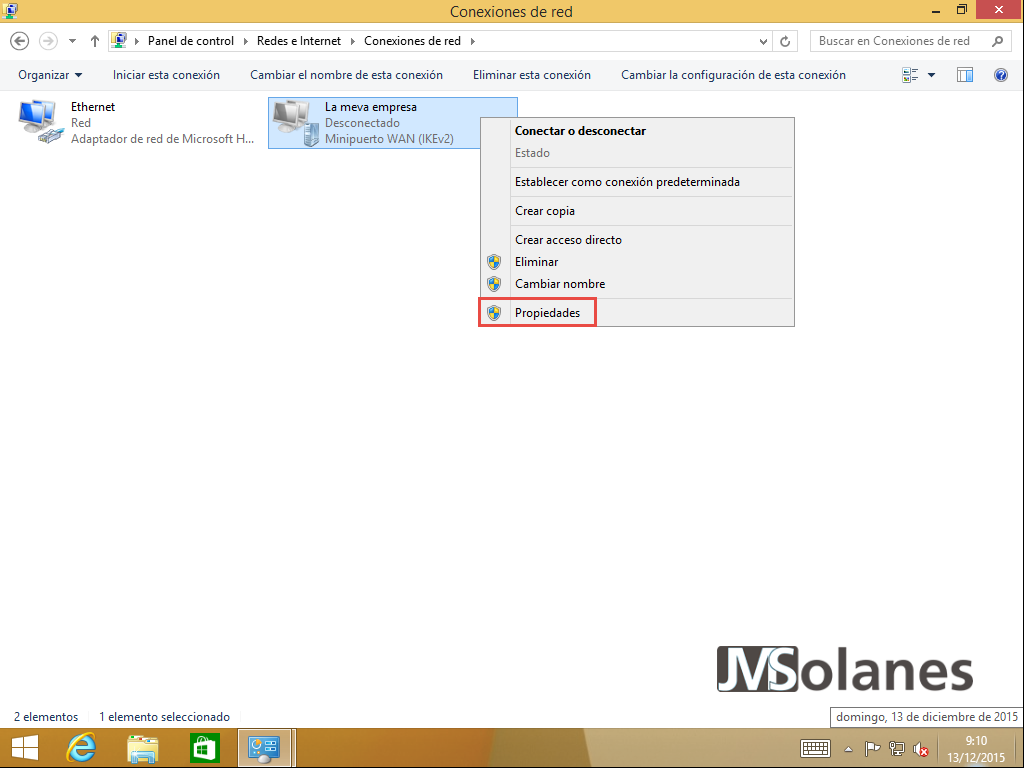

Volviendo al centro de redes, en el menú de la izquierda, hacer clic en Cambiar configuración del adaptador de red.

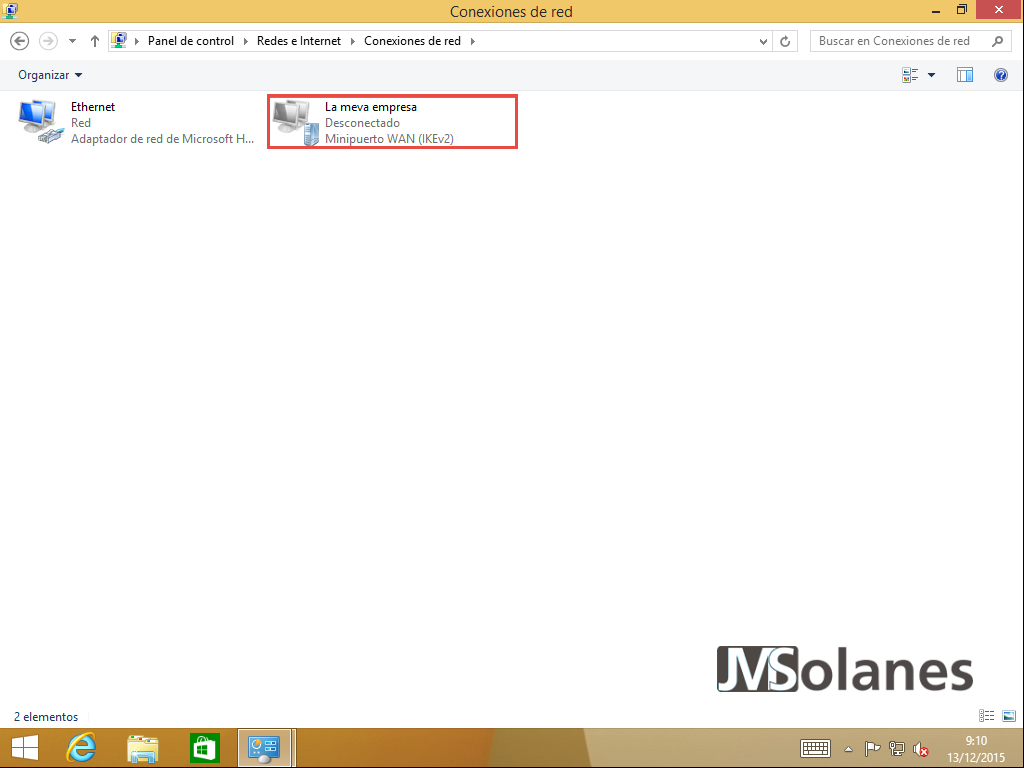

Encontramos una nueva tarjeta correspondiente a la conexión VPN.

Botón derecho encima de ella y en el menú, hacer clic en Propiedades para revisar su configuración.

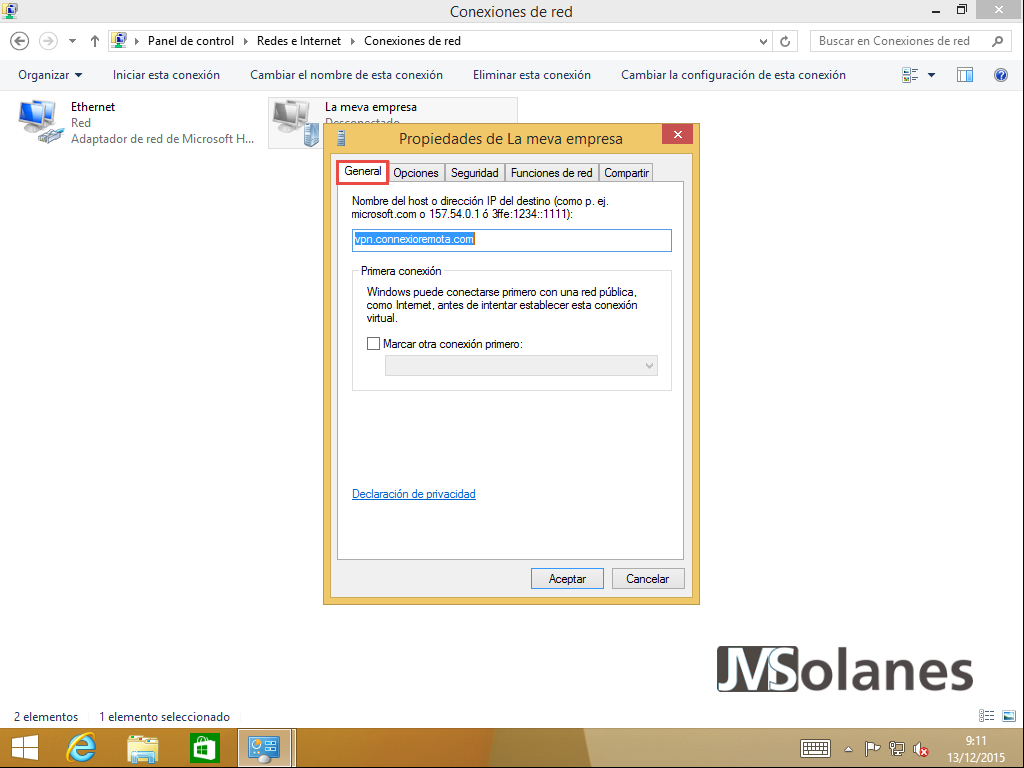

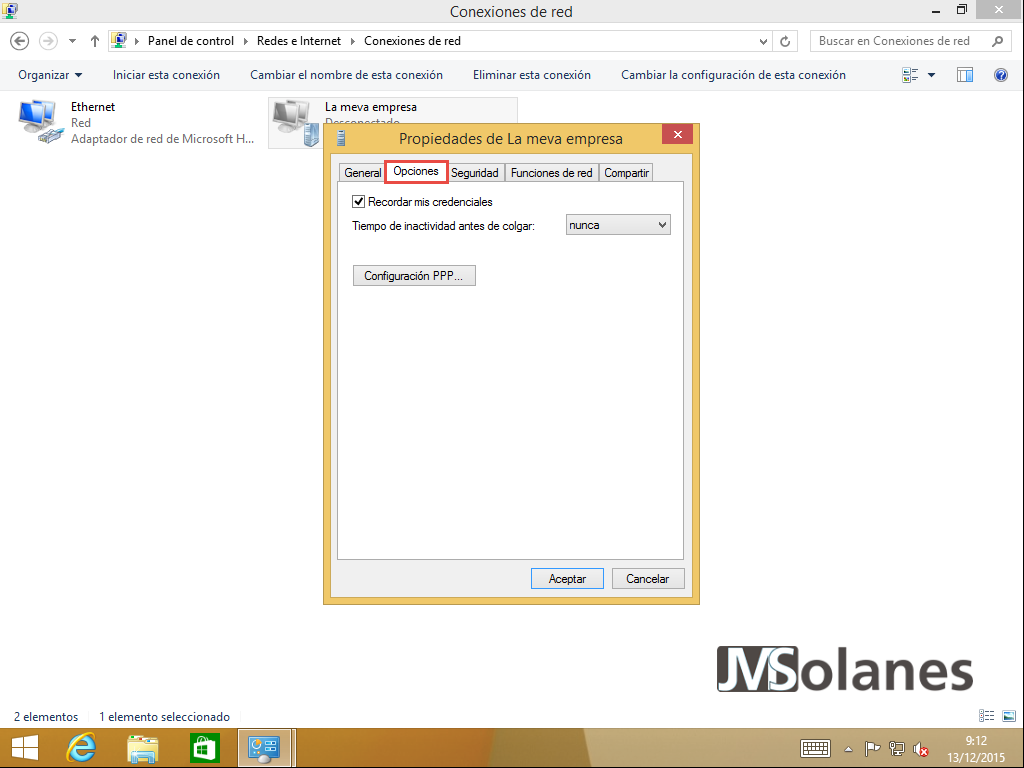

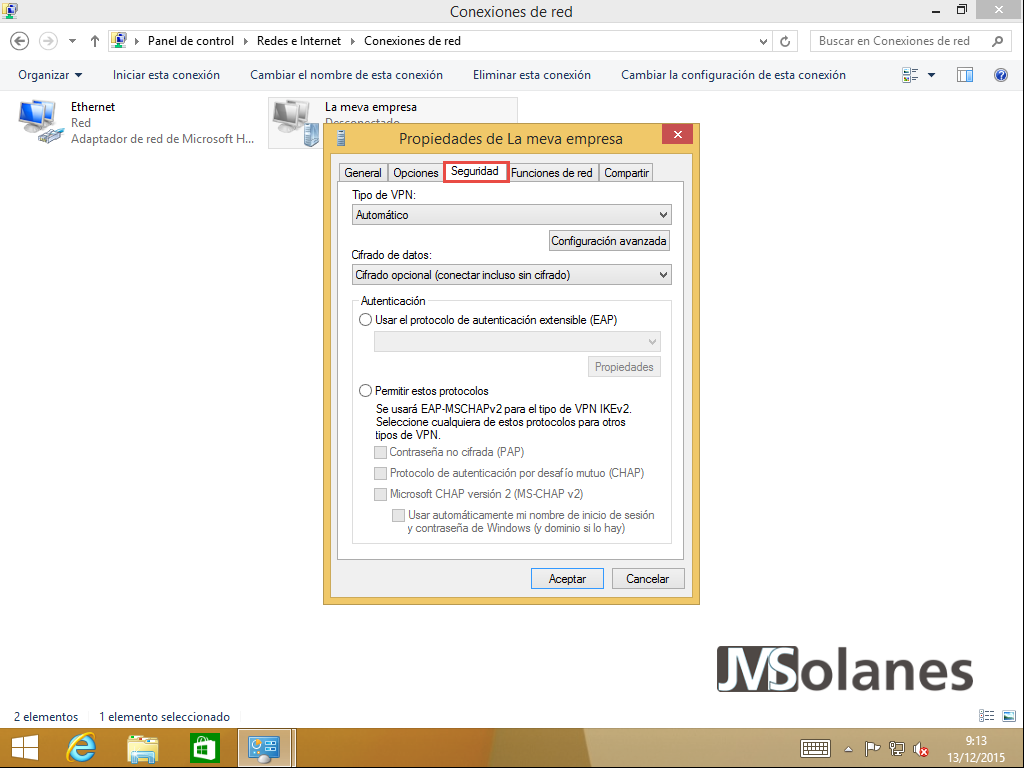

Se inicia un cuadro de diálogo con diferentes opciones distribuidas por pestañas:

General se indica la dirección donde se tiene que ir a conectar para establecer la conexión VPN.

Opciones si permite guardar las credenciales o no y si tiene que colgar la conexión después de un tiempo de inactividad.

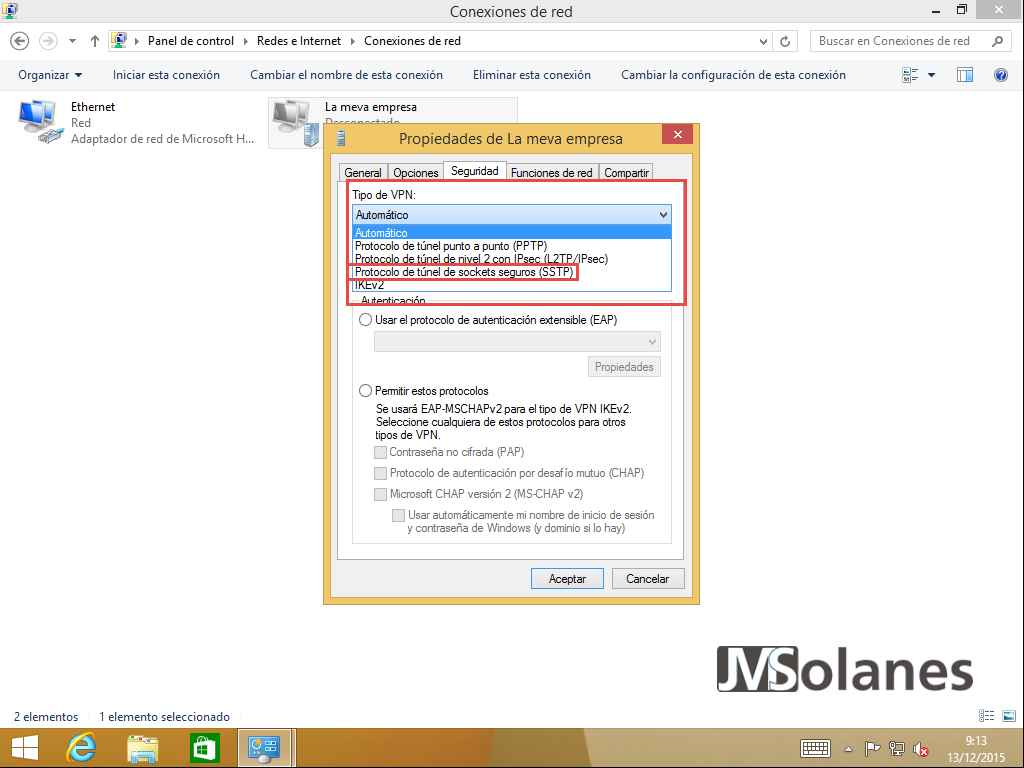

Seguridad es donde tenemos que revisarlo con más cariño ya que permite especificar el tipo de túnel VPN a hacer. Por defecto está en automático, eso quiere decir que probará una conexión IKEv2.

Para forzar a hacer una conexión SSTP (recordar que es con certificado contra el puerto TCP 443 y que el cliente tiene que confiar con el certificado del equipo servidor), del desplegable seleccionarlo.

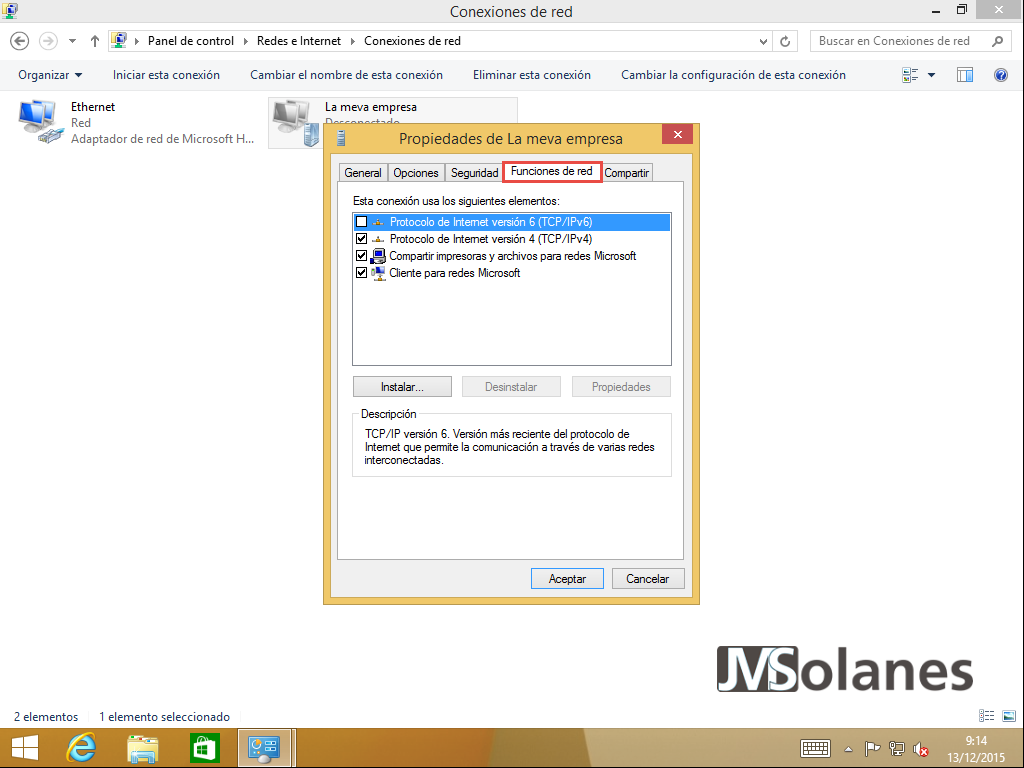

Funciones de red. La configuración de los protocolos de comunicación para el túnel VPN. Se puede desactivar IPv6, por ejemplo. Modificar según las necesidades del momento.

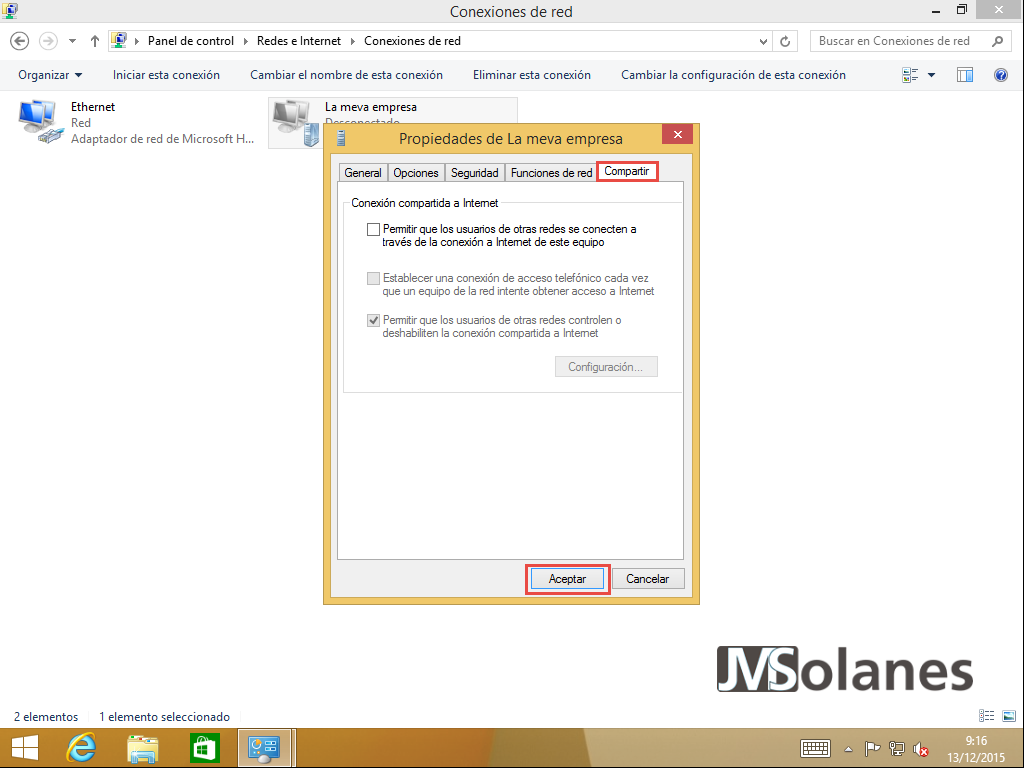

Compartir. Permite compartir esta conexión con otros usuarios. No es que sea lo más recomendable para una conexión VPN, por lo tanto, haremos ver como si no existiera.

Hacer clic en el botón Aceptar para aplicar las modificaciones.

Establecer el túnel VPN

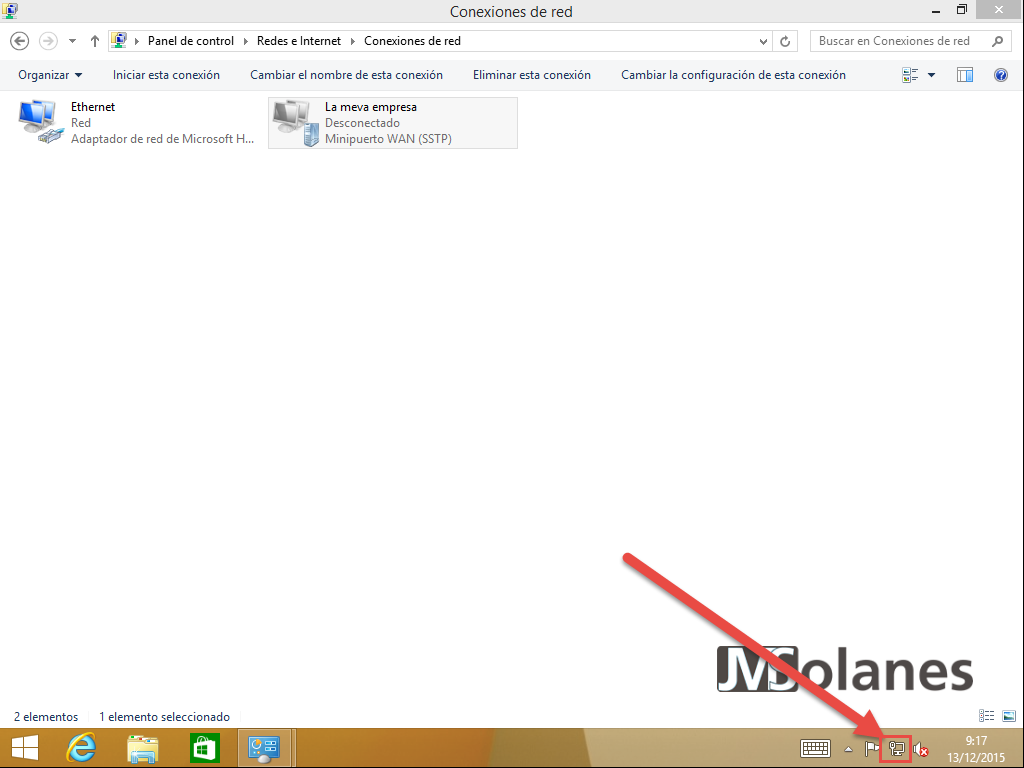

Para establecer el túnel, se puede hacer desde el centro de conexiones, botón derecho sobre la conexión y en el menú hacer clic en Conectar o desconectar.

O bien hacer clic en el botón de red al lado del reloj en la barra de tareas.

El efecto en Windows 8 es el mismo en ambos casos, hace aparecer la parte derecha de redes. Haciendo clic encima de la conexión se habilita el botón Conectar. Hacer clic en el botón Conectar para hacer la conexión.

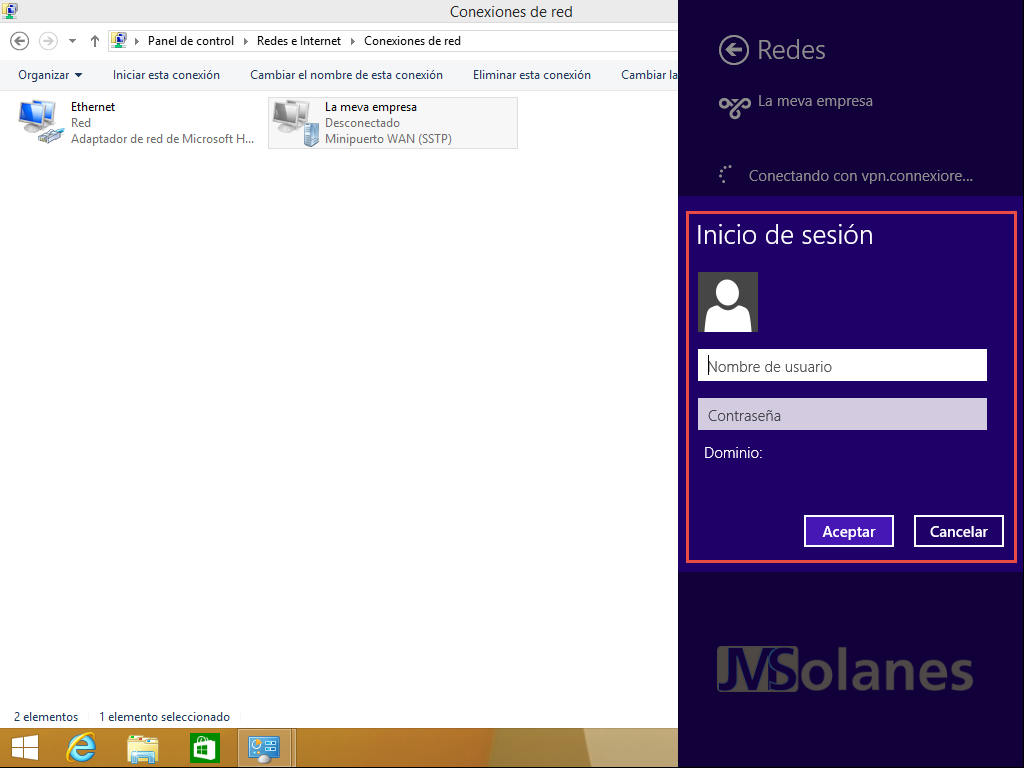

Se inicia el proceso de conexión, si es la primera vez o no se permite guardar las credenciales, llegados a este punto, se pide el nombre de usuario y contraseña.

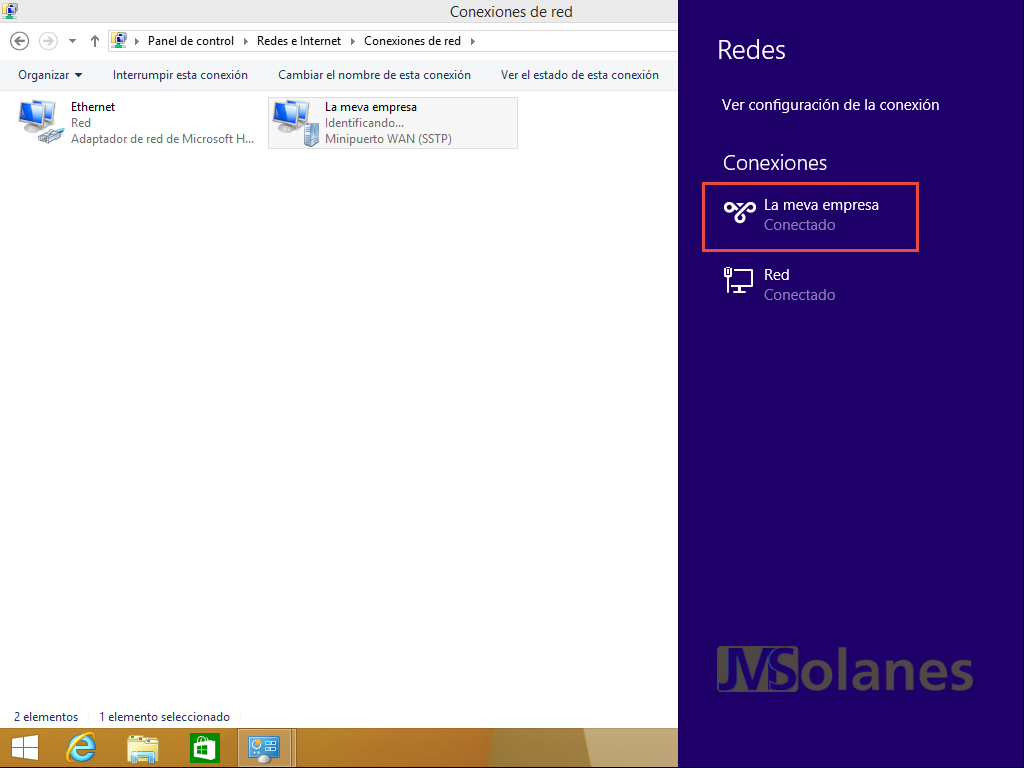

Se cierra el proceso de conexión indicando que la VPN ha sido establecida.

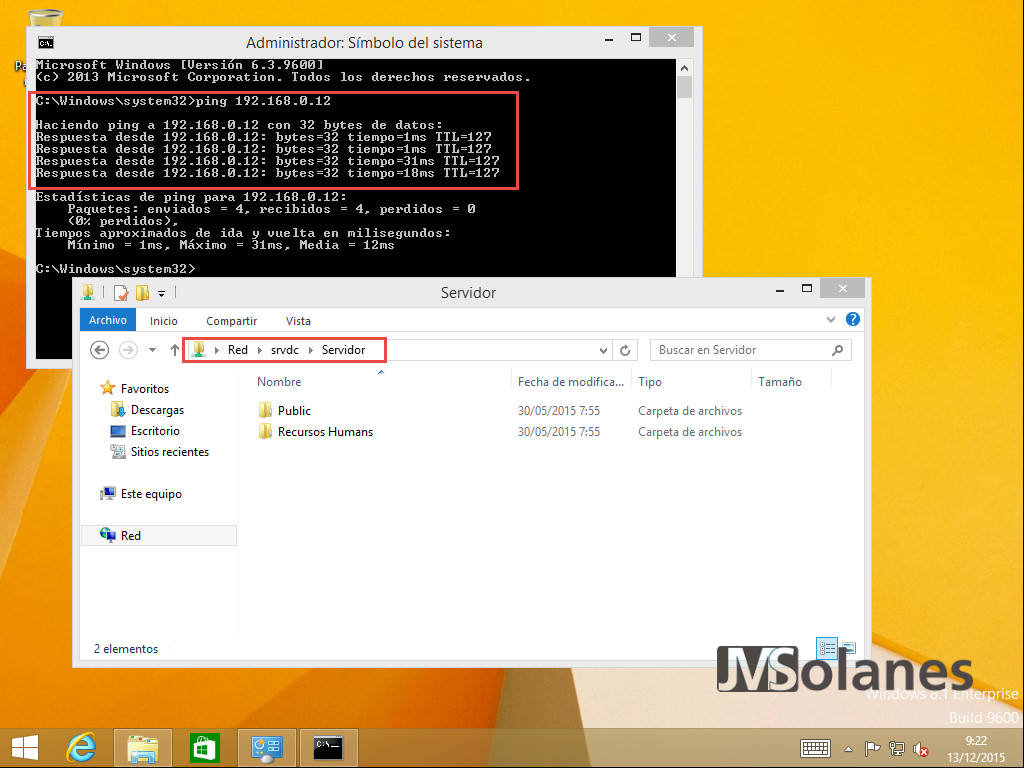

Ya se puede acceder por la red al servidor de conexiones remotas con un ping o por su IP, pero también al resto de equipos de la red interna como ahora el controlador de Active Directory.

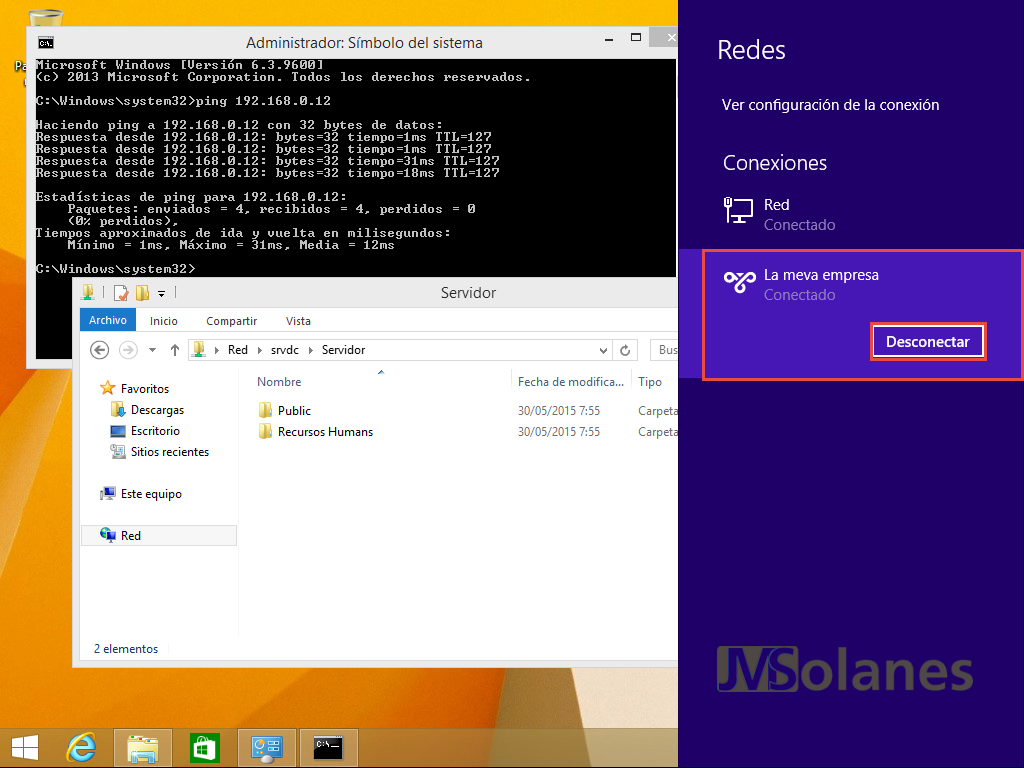

Para desconectarnos de la red, hacer clic en el icono de red al lado del reloj para hacer aparecer el menú de conexiones de red en la parte derecha. Hacer clic en la conexión VPN para hacer aparecer el botón de desconexión y clic en el botón de desconexión para desconectar.

Se nos cierra el acceso al servidor de Active Directory y ya no se puede acceder a ningún equipo de la red interna, finalizando todo el proceso.

¿Te ha gustado el artículo? Lo puedes compartir en las redes sociales. También puedes dejar tu opinión, comentario o sugerencia. ¡Gracias!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg

excelente articulo

Hola! Muy informativo! Tengo un par de dudas y problemas.

DUDA: Cuando estás en el paso de la «Instalación de acceso remoto», en el item de «Autenticación» está la opción de «Habilitar los equipos clientes con Windows 7 para que se conecten mediante DirectAccess». Pero al chequear esto irremediablemente se activa Usar certificados de equipo. Vale decir que no podremos usar esto sin un certificado pago?

PROBLEMA: en el «Estado de configuración» me sale «No disponible. No puede aplicarse la configuración para el servidor xxxx recuperado desde el controlador de dominio.»

PROBLEMA: Cuando intento conectar desde un Windows 10 se ve que hace la negociación pero luego me sale «No se pudo establecer la conexión al equipo remoto. Es posible que deba cambiar la configuración de red de esta conexión.» Si lo intento desde un Windows XP me sale «Comprobando conexiones del protocolo de red… CP TCP/IP informó del error 733: No se pudo completar la conexión al equipo remoto. Es posible que necesita ajustar los protocolos en este equipo. Para obtener más detalles haga clic en Más información o busque el número de error siguiente en el Centro de ayuda y Soporte técnico.». No he intentado con otros sistemas operativos pero supongo los mismos resultados.

Por otro lado si ejecuto el BPA en el Servidor me sale que «SERVIDOR Error» y «DirectAccess: la conectividad de DirectAccess no funcionará si el servidor de DirectAccess es también un controlador de dominio». Sin embargo por más que busco por todos lados no logro encontrar este «requerimento» de exclusividad frente al controlador de dominio.

Hola Djago:

DUDA. Puedes crear tus certificados con tu entidad de certificación, lo que tienes que tener la precaución de que tus equipos (no cuentas de usuario) confíen en la entidad.

Sobre los problemas indicados me pillas un poco fuera de lugar. Como tienes las directivas aplicadas, ¿has comprobado con el GPResult que apliquen al equipo cliente? La mayoría de problemas provienen de que no se aplica la directiva de configuración del DirectAccess en el cliente. Piensa que la primera vez el equipo cliente debe estar en la red local con acceso al Domain Controller y que le aplique la GPO correspondiente.

Es correcto el no poder instalar DirectAccess en un Domain Controller por motivos de seguridad, de la misma forma que requiere de Domain Controllers 2012 R2 con acceso de lectura y escritura, no sirven los RODC. Te intento encontrar el artículo que lo menciona.

Saludos,

Hola

¡Muchas gracias por la respuesta!.

Extraño que no esté explícitamente escrito en las páginas de MS el tema de que el servidor no puede ser DC. Yo me enteré al tratar de usarlo por un mensaje de error, y luego buscando por todos lados no queda claro que esto sea así. De todos modos en este caso no me sirve para mi caso. Me pasé a SoftEther para solucionarlo.

Gracias nuevamente

Hola Fernando.

Perfecto que hayas encontrado una solución, que desconocía hasta tu comentario para ello. Me permites una pregunta, ¿es muy común utilizar una VPN por software (como el mencionado SoftEther) en vez de un dispositivo hardware o conexión directa al servicio publicado en tu zona?

Nosotros cada vez menos, o ninguna, utilizamos conexiones VPN. La mayoría de veces siempre son publicaciones SSL del servicio.

Hola muy completa tu informacion, tengo una duda al crear la vpn me sirve para conectarme desde internet al servidor con «Conexion a Escritorio remoto»…Saludos

Hola Javier. Pues si. Una vez tienes establecida la VPN es como si estuvieses conectado con cable al servidor puedes acceder, siempre que lo permitas por cortafuegos de servidores y permisos, a los equipos. Ya sea por sesiones Terminal Server o bien como acceso a ficheros, web, etc…

Ahora bien, lo de conectar por VPN a la empresa ya se está llevando poco, personalmente casi no lo utilizo, para mi es mejor otro tipo de accesos más directos como el Remote Desktop Gateway mediante certificados. Tienes un articulo al respecto en el blog que creo que ya has encontrado: https://www.jmsolanes.net/es/puerta-enlace-escritorio-remoto/

Saludos.

Muy buenas , hay ciertos pasos que no permiten crear mi VPN con exito. Podrias ayudarme?

Colombia

Hola Fernando,

El objetivo de este blog es a dar a conocer la tecnología y aprender a utilizarla en comunidad. Pero, sin ánimo de ofender a nadie, comprenderás que no pueda hacer configuraciones particulares, debido al tiempo que esto me supone.

Si tienes preguntas concretas, adelante, estamos aquí para aprender y resolverlas.

Excelente articulo, pero tengo una duda, ¿como se puede hacer para compartir el recurso de una VPN (Juniper Connect Network) atraves de una red virtual hecha con hamachi?

Hola Luis, me pierdo un poco con el comentario. No acabo de entender muy bien lo que se pretende. Cuando te refieres a la VPN de Juniper, te refieres a una conexión entera a la red (connexión directa enrutada) o un SA (Secure Access). En caso de ser un SA, no tienes acceso directo a la red, sino que el Juniper actúa como proxy reverso y, en consecuencia, no puedes acceder a la red entera. En la primera opción, se trata de una comunicación de redes.

Sobre el hamachi, la verdad, ha sido la primera vez que lo he oído. En estos momentos desconozco su funcionamiento interno para generar la VPN (si utiliza un adaptador o proxy externo). Por lo que veo es de LogMeIn. Un día de estos lo pruebo.

Saludos y gracias por el comentario.

Tengo bastantes dudas pero voy a ser puntual, ¿necesito 2 adaptadores de red o puedo usar uno solo?, ¿para VPN solamente (sin DirectAccess) necesita ser dominio o puede ser solo grupo de trabajo?.

Esa segunda pregunta es porque intenté con el asistente y elegí DA y VPN, me dijo que tiene que ser controlador de dominio y jamás encontré nuevamente el asistente para decirle «solo VPN»

Te felicito por tu blog, muy completo y muy bien explicado todo.

Hola Walter,

para sólo VPN con un adaptador tienes suficiente. Por debajo utiliza el Remote RAS para su configuración, con lo que genera adaptadores «virtuales» para las redes externas. No necesitas controlador de dominio, ya que es un tema exclusivamente de redes, no interviene el Active Directory. Puedes hacer configuraciones sitio-a-sitio (site-to-site) o punto-a-sitio (point-to-site).

Antes lo usaba mucho, ahora con las connexiones SSL se ataca directamente al servicio o bien se configura en los cortafuegos físicos.

Si os interesa el tema puedo preparar un articulo al respecto.

Saludos y gracias por seguirme.

Gracias por la ayuda!!, voy avanzando pero siempre algo me detiene, una cosa es si habilito o no el rol de DHCP server. El problema es que no quiero que actúe como servidor DHCP salvo para solo VPN.

Pero lo más importante es que instalé remote access y no aparece «routing and remote access» en el server manager (en tools), pero si aparece remote access en el «dashboard». No cambié el idioma del servidor porque en muchas ayudas que veo aparece en inglés, pero después cambio al nuestro.

Estaría bueno un artículo sobre cómo configurar VPN paso a paso, muchos caen en el error de tener requisitos ya instalados y configurados y no lo mencionan. Son cosas que hay que saber explicar, un video me aclaró mucho el tema porque empezó explicando los requisitos para montar una VPN (en lugar de «configurá esto y esto otro, aunque no sepas para qué». Una forta abraçada amic !!, moltes gràcies!

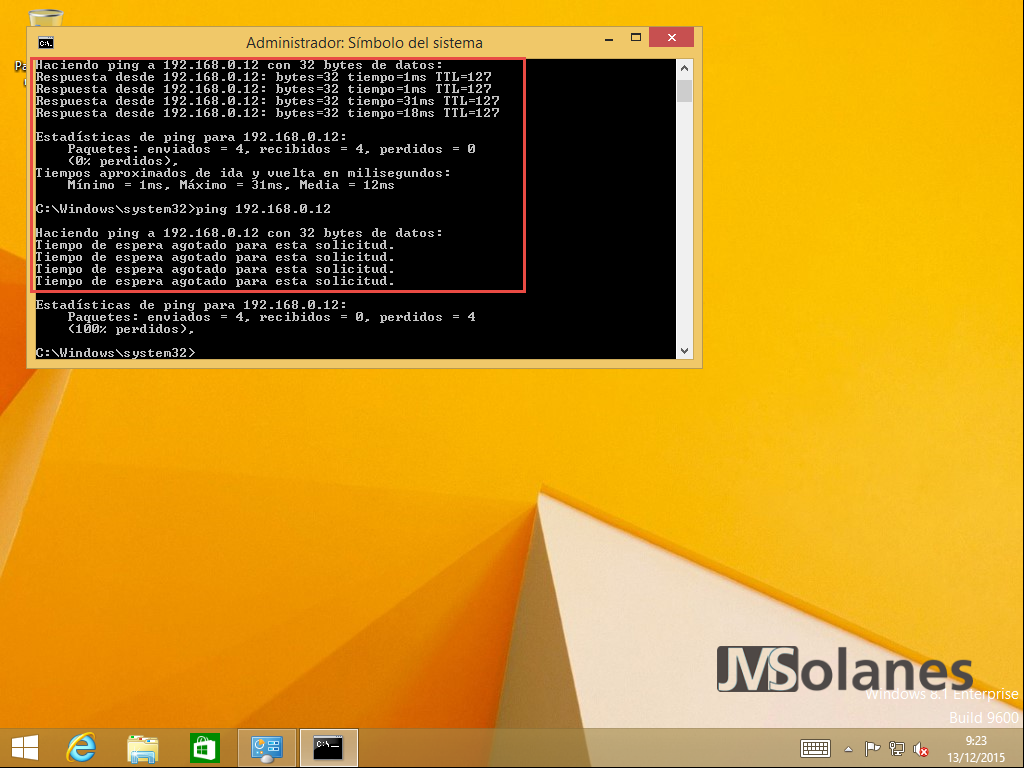

Buenas Tardes Ingeniero , tengo la vpn creada , pero hago ping al servidor y no responde . solo puedo ver el servidor atravez de la ip publica que se le asigno pero por la ip lan desde la vpn no me deja . a que se debera este problema_?

Pueden ser un montón de cosas. Así lo que se me ocurre es tener el mismo direccionamiento IP en ambas redes. En el caso del enrutamiento no puedes tener el servidor, por ejemplo, en una red 192.168.0.0/24. Y a su vez, la ubicación del equipo con el que estableces la VPN que también tenga un direccionamiento de la red 192.168.0.0/24. En ese caso nunca funcionará. Debes mover el equipo o servidor a otra red, por ejemplo, a la 192.168.1.0/24.

Saludos,

Buenas Tardes ,al implementa Windows server 2012 R2 UNA VPN entre 2 sedes ,es necesario implementar un túnel entre 2 sedes con router cisco .

Hola Raul, la respuesta es no. O lo haces con los routers Cisco o con el Windows. Los dos a la vez, no es, digamos, aconsejable. Si se podría para doble seguridad, pero realmente no creo que valga la pena. Más bien seria una implementación del protocol IPSec en la red LAN.

Saludos,

Buen día, tengo una consulta he realizado todos los pasos y funciona increible en 14 de 15 equipos, tengo 4 que tienen Windows 7 y una de ellas es la que no se puede conectar ya que me indica que no se logra autenticar el certificado, y estoy usando el mismo certificado para todos.

Me podria ayudar a resolver este inconveniente

¿Has comprobado que tengas instalado el certificado de la entidad raíz (con el que has generado el certificado de la VPN) en el almacén de certificados raíz de confianza del equipo?

Buenas tardes, necesito hacer una vpn entre una oficina de Barcelona y otra de Madrid, en la de madrid tienen un Fortigate. Mi pregunta es si podría hacer la vpn a traves de windows o tendría que poner otro fortigate en la nueva sede de Barcelona.

Gracias de antemano

Hola Angel,

Lo puedes hacer de las dos formas. Si lo haces con los propios Fortigate, la carga de trabajo la delegas a esos equipos. En cambio si utilizas el propio servidor la carga de trabajo la tienes que sumar a la habitual del servidor (memoria RAM y CPU disponibles). En caso de picos de trabajo en que el servidor se quede si suficiente memoria o procesador te puede caer la VPN.

A tener en cuenta: las conexiones con dos equipos de diferente fabricante (Fortigate y Windows, por ejemplo) siempre dan un poco de dolor de cabeza al configurarlos, comprueba bien las negociaciones de fases y los grupos Diffie-Hellman. Otro consejo, desactiva el Perfect Secrecy (PS) que te puede dar bastantes problemas.

Saludos,

Cuando intento configurar el rol de vpn y acceso remoto me dice que en los prerequisitos debo de estar unido a una red de dominio que puedo hacer?

Hola Juan, has marcado la opción de Direct Access. Dicha opción REQUIERE de estar en un dominio. Sin esta opción no tendrías que tener este error.

Saludos.

Hola amigo una pregunta como isistes para que el directaccess te salga windows 8.1, instalastes algo o configurastes ??? en el mismo windows , y por que no pusites las credenciales al conectarte al vpn del w8.1, y dichas credenciales se crean en el windows server 2012 o como isites seria bueno que complementes esa parte por que esta en basio que me perdi , Gracias 😀

Perdonad Jesús, tenia la consulta pendiente.

La configuración del DirectAccess se realiza mediante GPO en el dominio. No necesitas configurar nada en el equipo cliente porqué se configura automáticamente al aplicar la GPO.

Saludos,

Qué tal?

Seguimos tus indicaciones, paso por paso. Cuando queremos quitar el rol de acceso directo, no da el siguiente error de validación:

DirectAccess está configurado en servidor.dominio.com. Quite las opciones de configuracion de DirectAccess de servidor.dominio.com antes de quitar el rol de acceso remoto.

Hola Agustín, disculpa por contestar tan tarde!!!

Tienes que desconfigurar el DirectAccess antes de poder sacar el rol del equipo, al igual que ocurre con la entidad certificadora o el Active Directory.

Saludos.

No soy experto en manejo de servidores, pero necesité conectar 2 oficinas lejanas via internet, lo principal un Lan Messenger que permite pasar archivos y chat, con eso es mas que suficiente, sería poco util compartir impresoras o carpetas para el caso. Lo que hice fue hacer una conexion simple de vpn en una pc que uso como servidor que tiene windows server 2012. Con esta conexion se conecta por PPTP y para que el Lan Messenger pueda ver las ip de la otra oficina solo las agrego cada una de las ip de la otra oficina, con esto es mas que suficiente. Para todo esto lo que hago es desactivar el firewall ya que si lo activo solo entra la primera conexion y ninguna pc mas. Por ahí leí que para que reconozca la red completamente tendría que activar el firewall y activar solo el acceso privado y no el publico ya que al tener una conexion publica se bloquean ciertos servicios de red, es cierto eso?

La pregunta inicial es ¿cuantos ordenadores tienes en cada oficina? Si son varios, lo suyo es generar una VPN site-to-site, mediante los routers para pasar el tráfico de un sitio a otro. Si sólo es un equipo, con la conexión de acceso remoto hay suficiente para meter ese equipo en la red.

La respuesta es compleja según el escenario que dispongas. No entiendo bien lo que comentas del firewall y supongo que intentas dejar pasar otros equipos de tu red local hacia la red remota (NAT). Si es así, debes especificar las reglas correctas de entrada y salida en los firewalls. ¿Cómo? permitiendo el acceso des de las redes que conoces (la oficina remota y la local). No sé si con esto te aclaro mucho, necesitaría un poco más de información para completar correctamente la respuesta.

Saludos,

si se necesita un controlador de dominio por fuerza, si no se configura active directory no se puede crear cuentas ni grupos ni mucho menos se puede modificar las opciones de mrcado, segun microsoft por defecto se deniega la conexion a todos, para cambiar eso se debe ir a usuarios y equipos, eso solo aparece si instlas active directory, se que esto es viejo pero me veo obligado a crear una vpn. la unica forma de crearla sin active directory es linux

Hola Juan Carlos. Tienes razón al respecto, estas VPNs o accesos externos están creados para funcionar con Active Directory. Si no dispones de ello o necesitas conectar oficinas lo suyo es utilizar routers, firewalls o emuladores Linux (como VyOS, etc…) dedicados a tal efecto.

Saludos,

No se porque se anda diciendo que se puede manejar servidores Windows sin Active director y porque para todo lo importante se requiere Active directory y no es nada seguro exponer un dc de esa manera en la red

Hola, una duda; si ya tienes un bosque creado con servidores AD,dns,dhcp y vas activar el servicio VPN, este rol se debe activar por fuerza en el DC, por el tema del Active Directory, o se puede crear un servidor, fisico o virtualizado aparte para usar este servicio

Hola Juan Carlos,

El rol de VPN lo puedes habilitar en otro servidor miembro del Active Directory. De hecho, a no ser que la red sea muy pequeña, mi recomendación es hacerlo en un servidor que no sea un DC. El porqué estaría en la resolución de red del propio equipo. Si no lo tienes todo muy bien configurado (DNS dinámicos, routers, etc…) puedes generar resoluciones incorrectas que segmentos de tu red no sean capaces de resolver o llegar correctamente cuando se levanten VPNs conmutadas.

Saludos,

Buenas tardes, le agradezco enormente lo que ha publicado.

Mi pregunta es fácil, ¿como podria hacerlo con dos tarjetas de red, dejando una para la intranet y la otra para la conexión vpn?.

Un saludo.

Hola José Manuel.

Como bien dices, configurando el equipo como si fuese un encaminador (router) con dos redes diferentes (direccionamiento IP9 y utilizando el servicio de Acceso remoto de Windows Server para proporcionar el acceso hacia Internet y la red interna. Era un montaje muy habitual en mis años mozos.

Que tal!! una duda, porque me pone una marca de advertencia en los DNS (Estado de las operaciones). Me dice «El servidor DNS empresarial usado por los clientes de directaccess para la resolucion de nombres no responde.»

Hola Juan,

me falta información al respecto, qué configuración tienes hecha? Se resuelve la dirección FQDN desde el exterior de la red, el nombre es publico. ¿Qué DNS estás utilizando en los clientes?

Hola Gracias a este gran aporte pude poner mi servidores en linea, te lo agradezco.

Tengo una pregunta las GPO que se crearon aparecen como «deshabilitada para el usuario» tanto en cliente como en el servidor, Es esto correcto o debo habilitarlas? lo pregunto por que varios usuario los equipos son de casa y no estan en dominio y necesitaran conectar una unidad (tienen usuario en el AD), activo estas GPO o se activan al conectarse los usuarios?

Para aplicar GPOs de Active Directory, los equipos deben ser edición Professional, Enterprise o Educación. Recuerda que las versiones HOME no lo permiten.

https://www.microsoft.com/es-es/windowsforbusiness/compare

Opción Administración e implementación. Primera opción: Políticas de grupo.

Saludos,

Felicidades, Muy bien explicado !

Solo una duda, Quiero instalar la base de datos de X aplicacion en el Servidor remoto y Terminales que se conecten mediante VPN con Windows 7 a esa base de datos, ¿es posible lo que quiero hacer ? Otra pregunta es ¿Al momento de conectarse el cliente hacia el servidor remoto mediante la VPN, pasa a pertenecer a la red remota y queda fuera de su red local? ..

Gracias

Gracias.

Hola Pablo,

es de lo más normal. El tema está en como configures el cliente de VPN. Si lo haces tunelando todo el tráfico, una vez conectes la VPN perderás el acceso a la red local, pero si permites el Split VPN sólo a la red remota, continuarás teniendo acceso a la red local en plano y acceso al servidor remoto mediante el túnel VPN.

Saludos,

Tengo dos servidores con Windows Server 2012 R2, por la distancia conecto por via RAS el servidor 2 al servidor 1, cuando se conecta el servidor 2 al 1 por esta vía, los demás PCs que están en la red del servidor 2, no pueden acceder al mismo no lo ven, ni el accede a ningún PC de su red. Cómo podría solucionar esto.

Hola Miguel Angel, tiene que ver con la redirección de todo el tráfico de red por la conexión VPN. En la configuración del acceso remoto debes desmarcar la opción de redirigir todo el tráfico por la VPN, es decir, tienes que hacer un SPLIT de la conexión, enviando por el túnel solo las peticiones de las redes que correspondan.

Esta opción es muy valida en las configuraciones en que quieres asegurar que nadie más va a tener acceso a la red corporativa y otra red mientras estas conectado (que te hagan un bridge, por ejemplo), pero puede ser contraproducente en otros casos en que quieres o necesitas utilizar otras redes mientras estas conectado por la VPN (split).

Saludos,

y en caso de que mi Host sea SO MAC OS X, se puede hacer conexion vpn o directacess?

Hola Freed Harrys, lo siento, pero desconozco la configuración del servidor de VPN de Mac OS X. En caso de actuar como cliente hacia un servidor de VPN, ya sea Windows Server o Linux, por VPN si dispone de la capacidad de conexión. No obstante, para DirectAccess no se permite este tipo de cliente.

Saludos,

Buenos Dias

Reciba un cordial Saludo, actualmente mas de un usuario esta ingresando con un mismo usuario, como podemos ingresar con sus usuarios y claves del dominio,

Gracias por su Valiosa ayuda

Lo habitual es crear un grupo de seguridad con los usuarios que deban tener permiso para iniciar sesión por VPN y en la consola del Acceso remoto dar permisos a ese grupo de seguridad conforme se pueden validar por la VPN. No deberias utilizar el mismo nombre de usuario y contraseña para conectar diferentes usuarios por VPN ya que pierdes la trazabilidad de quien está conectado o si alguien compromete la contraseña te podria acceder cualquiera.

Saludos,

Disculpeme, otra pregunta, estoy configurando un mac pero no permite la conexion, la pregunta es si debo configurar algun protocolo especial en el servidor ws2012 r2

Gracias Saludos

No, el protocolo PPTP o L2TP son protocolos estándard de conexión, lo que debes tener en cuenta es si utilizas certificados que confies en la emisión de dichos certificados en el MAC.

Hola JM, quan segueixo el pas de configurar el accés remot i comprova els requisits, surt un error de:

«El cliente WinRM no puede procesar la solicitud. Si el esquema de autenticación es distinto de Kerberos o si el equipo cliente no está unido a un dominio, se debe usar el transporte HTTPS o agregar el equipo de destino a TrustedHosts….».

La idea es connectar un equip extern a una carpeta del servidor via VPN.

Saps que pot passar?

Gràcies

D’entrada sembla ser que l’equip NO pertany a cap domini i per tant, no pot fer la validació Kerberos, pel que demana la validació per certificats.

Per cert JM, aquest servidor NO és controlador de domini. Surt una bandereta groga amb l’avis de que es necessita configurar els serveis de domini de Active Directori i que cal promoure el server a controlador de domini.

No se si ajuda això.

Gràcies de nou.

El que indica aquesta bandereta és que s’han instal·lat els rols d’Active Directory pero que no s’han configurat, per tant, confirma que l’equip encara està en grup de treball.

En cas de voler utilitzar el sistema en un entorn d’Active Directory, has d’acabar de configurar el domini. Pots revisar l’entrada Instalación del Active Directory

Salut.

Muchas gracias por este tutorial. Quisiera poder realizar una administración remota de un servidor W2012 R2 que es controlador de dominio, desde un equipo cliente W10 con la herramienta RSAT instalada, utilizando conexión VPN. He conseguido realizar la conexión VPN pero no la administración, aunque utilice como usuario administrador del equipo W2012R2. ¿Podrías indicarme como o donde conseguir información?.. Gracias

El equipo desde el que te conectas debe estar en el dominio y tener conexión a él para comprobar los permisos.

Tambien puedes empezar a jugar con el Windows Admin Central pensado para este tipo de conexiones.

todo bastante claro ! genial pero tengo una duda en la parte donde te dan a elegir direct acces vpn(ras) , enrutamiento, , proxy de aplicacion web …cual es la diferencia en si ? yo lo hice con enrutamiento me resulto mucho mas sencillo de configurar mi pregunta es .. funcionaria de la misma forma sin ningún inconveniente en un escenario real ?

Son diferentes formas de dar acceso a la red o aplicaciones.

VPN (RAS) es la VPN commutada a petición o configurando sitio-a-sitio.

Enrutameniento, la tienes por VPN sitio-a-sitio o en caso de disponer de varias tarjetas de red, emulando un router.

Proxy de aplicación, seria el proxy reverso sobre una aplicación web, por exemplo el Exchange o SharePoint

Saludos,

Hola,

He realizado tus pasos y todo correcto, me conecta a la perfección, me asigna IP todo OK, pero no llego a los PC’s de mi red, he observado que no me asigna puerta de enlace, puede ser por eso?

Tambien comentar que yo no tengo dominio.

Gracias, un saludo.

Depende de si el DHCP ofrece IPs de otro rango de red, en ese caso, tus equipos de la red deben tener habilitada la ruta de acceso a dicha red, sino no se visualizan.

Tambien debes probar con el PING a la dirección IP y tener en cuenta que los cortafuegos locales de los equipos permitan el tráfico desde las IPs de la VPN.

Finalmente, otro aspecto es el browser de la red, como es una red commutada las tormentas de broadcast se frenan y puede que los equipos nmo aparezcan en el explorador de la red.

Muchas gracias!

Una duda, si quiero conectar una empresa a varias sucursales, que me recomiendas para hacer mi vpn?

Una VPN site-to-site con dispositivos dedicados a ellos, normalmente el Firewall.

Si la delegación es pequeña, de 1 usuario, este que funcione como cliente.

Si la aplicación o datos se pueden virtualizar con Remote Desktop Services, no hace falta abrir las VPNs, solo poner certificados y consumir los servicios.

Saludos,

Buenas tardes me sale este error

El nombre de firmante del certificado del servidor de ubicación de red no se resuelve correctamente. Asegúrese de que el nombre se resuelve en la dirección ip del adaptador de red interna del servidor.

como se puede solucionar gracias

Parece como si no se confia en la entidad certificadora que ha emitido el certificado. Asegúrate de tener la agregada la clave pública de la entidad en el almacén de Entidades raíz de confianza del EQUIPO, no del usuario.

Saludos.

Buenas noches, escribo desde Perú, me solicitan que el equipo tenga acceso a dos carpetas compartidas, ¿esta bien habilitar VPN con una sola tarjeta de red y como stand alone server y habilitar en el router el puerto 443?

Sí, seria correcto.

Hola, me parece que has hecho un trabajo excelente con esta documentacion. La he seguido y todo bien, funciona, pero me sale este error:

«Error en la solicitud para agregar o quitar caracteristicas en el servidor especificado. La operacion no se puede finalizar porque es necesario reiniciar el servidor.»

y aunque reinicio el servidor, me sale el mismo error al hacer esta operacion. Podrias ayudarme, por favor.

muchas gracias,

un saludo,

Comprueba que no tengas actualizaciones a medias, este error és típico en ese contexto de instalaciones a medias. Poco más te puedo ayudar con él. A veces lo resuelves con el :

DISM /Online /Cleanup-Image /CheckHealthHola Josep

Tengo la configuracion del RAS realizada pero tengo un problema, tengo a muchos usuarios que se conectan a este servidor y yo les asigno la ip desde su usuario con la pestaña Dial-In, pero si una vez ya conectado al server, haces otra conexion desde otro PC con la misma cuenta , este me conecta y me entrega una ip de mi dhcp. ¿Sabes si se puede limitar la conexion por usuario a 1 sola?

Un saludo

Lo siento Victor,

hasta donde conozco ahora mismo el servidor de VPN Microsoft diría que solo puedes restringir en horario y duración de las sesiones, pero no si un usuario inicia sesión desde varias ubicaciones a la vez.

Hola Josep, muchas gracias por este tutorial. Como alguno de mis compañeros tengo también un problema. En el paso «Al hacer clic en el botón Finalizar se inicia el proceso de configuración del servidor de acceso remoto propiamente dicho. Se generan GPOs de conexión en el Active Directory……» En la ventana emergente me aparece al final «la configuración se revirtió correctamente» y al desplegar en detalles me parece dos aspas «Finalizando operaciones después de aplicar configuración» y desplegando esta «No se pueden recuperar las opciones de configuración del GPO del servidor de DirectAccess» y de ahí no paso. He realizado algún cambio

Hola José,

has asegurado que tengas los permisos adecuados con el usuario que ejecutas el asistente? no solo es necesario ser administrador del dominio, también debes disponer de los permisos de Propietario de Objetos.

Entiendo que el estado de salud del Active Directory es el correcto.

Hola, muchísimas gracias por el tutorial, me sirvió demasiado, solo tengo una pregunta, hice todos los pasos y a la hora de conectar el vpn desde la computadora cliente me conecta pero instantáneamente me desconecta, a que se deberá ?

Buenos días Josep

En un servidor web público, ¿es posible crear una vpn…de forma que para entrar por RDP únicamente se haga a través de esta vpn, mientras que las web se accedan como hasta ahora?

Un saludo

Buenos días,

Disculpa mi pregunta, si quisiera dar un rango de ip’s por ejemplo 192.168.x.x a una empresa y 192.168.x.x a otra a través de VPN se podria hacer? La idea de esto por ejemplo es si tengo diferentes clientes darles una un rango de ip diferente para que no puedan verse.

Hola muchas gracias por tu tutorial pero me sale un error cuando hago la conexion ppto desde fuera sin problema

pero cuando le coloco que valide por L2Tp para tener mas seguridad se queda pensando tengo los puertos abietos 1701 udp-500udp y 4500udp

gracias