Cortafuegos

Un cortafuegos es un dispositivo que se coloca entre la red pública (la mayoría de veces Internet) y las redes privadas que se quieren proteger. El cortafuegos permite controlar el tráfico de dentro hacia fuera y de fuera hacia dentro. Es el guardián del entorno y como tal podemos saber y controlar muchas de las cosas que pasan en la red. Es una herramienta imprescindible en las redes corporativas para no ir dando golpes de ciego.

¿Como se monta una red?

Simplifiquemos el entorno. Partimos de una pequeña red de ordenadores como puede ser la de casa. En la que podemos tener dos o tres equipos conectados a un conmutador (switch o router con funciones de switch) que permite que los equipos se comuniquen entre sí.

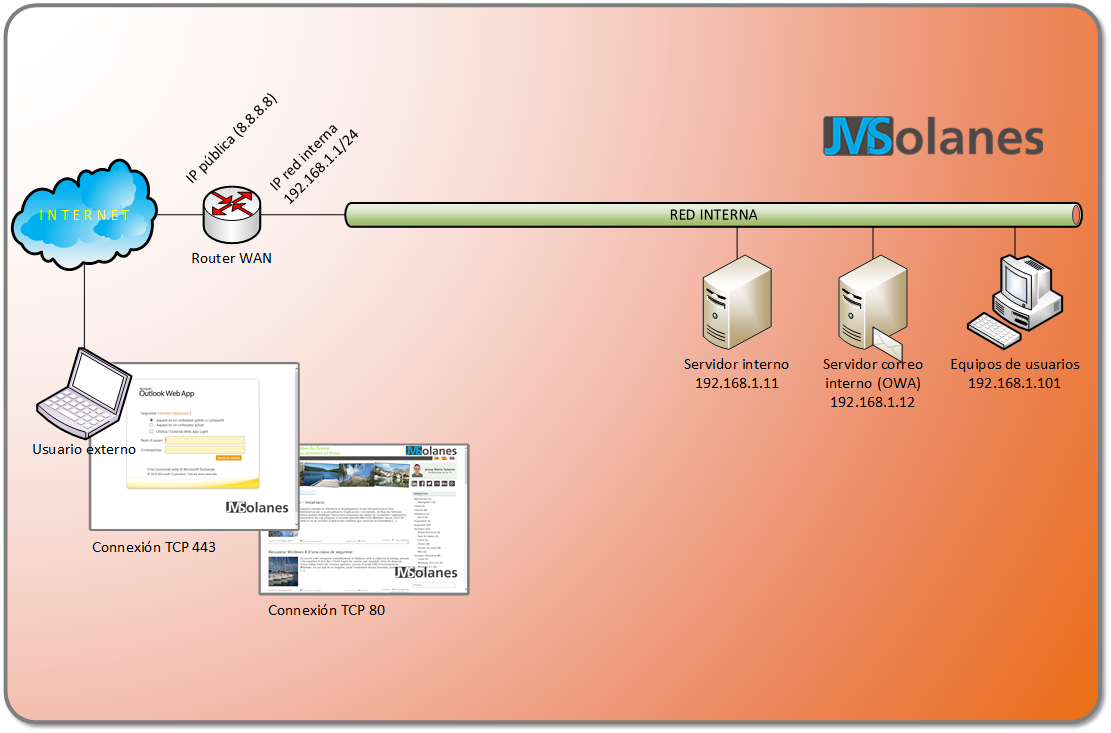

El diagrama muestra una pequeña red interna conectada a Internet para una mejor comprensión. Los equipos que se visualizan son servidores y ordenadores, en un entorno doméstico seguramente no encontraríamos servidores, pero seguramente si portátiles, tablets, televisiones, NAS, etc…

De esta manera desde el PC del padre se puede acceder al PC de la madre o al NAS doméstico, la televisión, etc… para compartir la información. A esta parte la llamamos red local o interna, que para nosotros son los equipos en los que confiamos y tenemos el control.

Por otro lado, llegó Internet (red externa, de no confianza y sin control) y con él la necesidad de acceder a otros ordenadores fuera de nuestra red local. La mayoría de hogares ya han adoptado un nuevo aparato llamado enrutador (router en inglés) que permite la conexión a Internet. Un router tiene, lo que se llama familiarmente, dos patas. Una pata pertenece a la red local (interna) y otra pata pertenece a Internet (pública). Lo que hace el router es pasar el tráfico de la red interna a Internet y al revés. Como una especie de puente entre las dos redes, pero sin control.

¿Se podrían conectar los ordenadores directamente a Internet? La respuesta es si, pero el problema se produce en que las direcciones IPs de Internet (IP v4) son finitas y, por lo tanto, no hay suficientes para que todos los ordenadores del mundo tengan una (en principio lo soluciona el IP v6). De esta manera, solo se asigna una dirección IP pública a la pata de Internet del router. Este se encarga de sustituir la dirección IP de los equipos de la red interna, por la dirección IP pública que se le ha asignado al router. Sin poner ninguna limitación desde la red interna a Internet, pero si un bloqueo desde Internet a la red interna.

En el caso de querer permitir acceder a servicios de la red interna por equipos que se encuentran en Internet, hay que abrir los puertos (habitualmente TCP y UDP), dirigir las peticiones de Internet a la IP pública hacia equipos y/o servicios ubicados dentro de la red. Por ejemplo, un servidor Web, el teléfono de voz IP, la VPN, etc…

Con el router se pueden abrir los puertos, pero no se puede tener un control del tráfico que circula por ellos. Quedan expuestos a todos.

¿Y la función del cortafuegos?

El cortafuegos, permite poner orden a esta situación, permite abrir puertos, pero quizás no para todos, en ciertas horas, en ciertas circunstancias, controlando el ancho de banda, etc… Tanto de la red interna hacia Internet como desde Internet a la red interna.

El hecho de poder controlar de manera centralizada todo el tráfico, hace posible aplicar inteligencia a este punto central. Por ejemplo: el análisis de virus, malware, botnets, geolocalización, filtros de contenido por acceso a según que páginas, protección frente a ataques a nivel del servicio, balancear tráfico entre varias conexiones a Internet, etc… Cuando un cortafuegos incorpora todas estas funcionalidades, que hoy en día es lo más normal de pedir, también se llaman UTMs.

Volviendo a nuestra pequeña red, ¿qué implicaría incorporar el cortafuegos? Añadir un elemento central entre la red interna y la red pública, detrás del router. El diagrama muestra esquemáticamente la configuración de un pequeño entorno con cortafuegos, dónde se incorpora una zona desmilitarizada (DMZ) para la publicación de servicios públicos, por ejemplo, la web corporativa, extranet, etc…

La experiencia me ha llevado a configurar una red de tráfico entre el router y el cortafuegos, siempre que el router lo permita. De esta manera se delegan los problemas derivados de la conexión a Internet al proveedor de la misma. El router se configura para dirigir todas las peticiones a la IP pública hacia la IP de la red de tráfico del cortafuegos. Se debe hacer un sobre esfuerzo para configurar correctamente los dos dispositivos, pero evita problemas con el ISP.

La otra manera de configurarlo es trasladando la IP pública a la pata de la red de tráfico del cortafuegos. Eso se consigue configurando el router en modo mono puesto, delegando completamente la gestión de la IP al cortafuegos. No obstante, los últimos cambios en los parámetros de ADSL y Fibra Óptica que se dan en España, hace que pueda haber cortes de conexión o sincronización con el proveedor. Hay menos carga técnica, pero puede derivar en cortes en la conexión.

Una vez el tráfico de Internet llega al cortafuegos, empieza la diversión. ¿Que hacemos? publicamos un servidor Web que lo tenemos en la DMZ, abrimos una conexión de escritorio virtual, recibimos correo electrónico, permitiendo la conexión entre la DMZ y la red interna, y al revés, etc… Las posibilidades de gestión son muchas con lo que nos permite tener un cierto control sobre la estructura.

¿De donde saco un cortafuegos?

Aquí depende del uso que se haya de hacer y las capacidades del tráfico a controlar. Se pueden encontrar routers con funciones de cortafuegos incorporadas (para las redes domésticas, por ejemplo), cortafuegos virtuales (la mayoría de cortafuegos son sistemas operativos complejos) y cortafuegos físicos (aparatos dedicados que procesar grandes cantidades de información).

En cuanto a virtuales o físicos, encontramos distribuciones basadas en GNU/Linux enfocadas a ser un cortafuegos. Aunque la puedes montar a tu gusto con cualquier distribución y IPTABLES, estas vienen preparadas para ser un cortafuegos:

A nivel empresarial hablamos de aparatos específicos con lo que, además, de la gestión de grandes cantidades de tráfico se pide un centro de respuestas detrás (actualizaciones de bases de datos de firmas, malware, botnets, IDS, IPS, etc…):

- Etc..

¿Te ha gustado el artículo? Lo puedes compartir en las redes sociales. También puedes dejar tu opinión, comentario o sugerencia. ¡Gracias!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg